サーバーレス コンピューティングへの移行は加速しています。 2019 年の調査によると、企業の 21% が既にサーバーレス テクノロジーを採用しており、39% が検討中です。 トレンドマイクロは、対応するホワイトペーパーをダウンロード用に提供しています。

サーバーレス テクノロジは、多くの企業にとって魅力的です。アプリケーションの実行に必要なインフラストラクチャの管理と保護ではなく、アプリケーションのより優れたコードの構築に集中できるからです。 トレンド マイクロの調査ホワイト ペーパー、「サーバーレス アーキテクチャの弱点の保護: リスクと推奨事項」は、サーバーレス環境のセキュリティに関する考慮事項を提供し、ユーザーがサーバーレス環境を可能な限り安全にするのに役立ちます。 この市場で最も幅広いサービスを提供する AWS が提供するサービスに焦点を当てています。

サーバーレス コンピューティングは、バックエンド サービスをサポートするテクノロジであり、組織はキャパシティ管理、パッチ適用、可用性など、特定の責任をアマゾン ウェブ サービス (AWS) などのクラウド サービス プロバイダー (CSP) に任せることができます。 サーバーレス コンピューティングを使用すると、可用性とスケーラビリティに直接関与することなく、バックエンド アプリケーションを構築できます。 ただし、「サーバーレス」という用語は、このコンピューティング モデルがサーバーをまったく使用しないことを意味するのではなく、企業がサーバーの維持と保護に直接関与する必要がなくなったことを意味します。

他のクラウド コンピューティング モデルよりも安全なサーバーレス テクノロジー

これらのアーキテクチャのインフラストラクチャ コンピューティング コンポーネントのセキュリティは、主に CSP (クラウド サービス プロバイダー) によって保証されます。 このため、サーバーレス テクノロジは、他のクラウド コンピューティング モデルよりも比較的安全であると考えられています。 しかし、他の既存のテクノロジーと同様に、リスクや脅威の影響を受けないわけではありません。

サーバーレス アーキテクチャのネットワーク サービス

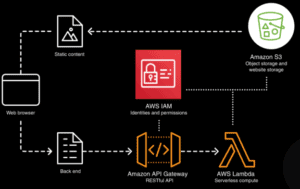

サーバーレス アーキテクチャがどのように機能するかを理解するには、さまざまなサービスが関与していることを知る必要があります。 この投稿は、AWS サーバーレス アーキテクチャに関するものです。

アマゾンS3

Amazon Simple Storage Service (Amazon S3) は、モバイル アプリケーション、ビッグ データ分析、IoT デバイスなどのさまざまなユース ケースをサポートするスケーラブルなデータ オブジェクト ストレージ サービスです。 Amazon S3 を使用すると、API を介してバケットに保存されるオブジェクトを管理できます。

AWSラムダ

最も広く使用されているサーバーレス サービスの XNUMX つは AWS Lambda です。 これにより、組織は、サーバーの展開と保守という面倒な作業をせずにコードを実行できます。 開発者は、コードがトリガーされたときのインスタンス数に対してのみ料金を支払います。 AWS Lambda を使用すると、ハードウェアを管理したり、オペレーティング システムやインストールされているすべてのアプリケーションが最新であることを確認したりする必要がなくなります。

アマゾンAPIゲートウェイ

Amazon API Gateway を使用すると、API を簡単かつ効率的に作成、公開、維持、監視、保護できます。 このサービスは、RESTful API および WebSocket API を介してバックエンド サービス機能またはデータにアクセスできるアプリケーションのポータルとして機能します。

AWS IAM

AWS Identity and Access Management (AWS IAM) を通じて、開発者はセキュリティ情報とアクセス許可を管理して、サーバーレス サービスとリソースへのアクセスを検証できます。

設定ミスと安全でないコーディング プラクティス

AWS などの大規模な CSP は、特定のタスクにアクセス許可を付与するときに最小特権ポリシーを適用します。 また、必要なアクセス許可が付与されている場合にのみ、各サービスが通信したり、別のサービスにアクセスしたりできるようにする、default-deny アプローチも利用します。 特権の手動割り当てと検証により、セキュリティが強化されます。 ただし、相互接続されたサービスが複雑に混在している場合は特に、これはユーザーにとって困難な場合があります。 その結果、次のようなサーバーレス サービス セキュリティの構成ミスやリスクを導入したり、見落としたりする可能性があります。

アマゾンS3

Amazon S3 バケットを開いたままにしておくか、自由にアクセスできるようにしておくと、悪意のあるアクターが機密データを探すための入り口になる可能性があります。 Amazon S3 バケットが意図されていないコンテンツをホストするために使用されている場合、公開すべきではない重要なデータまたはコードの一部も公開される可能性があります。

AWSラムダ

AWS Lambda 関数は、不正な形式または脆弱なコードへのインジェクション技術を通じて、悪意のあるアクターによって悪用される可能性があります。 AWS Lambda 関数のコードが変数を返し、外部サービスにアクセスできるように設計されている場合、機密データも公開される可能性があります。 悪意のあるアクターは、AWS Lambda 関数に変数として保存されている認証情報を悪用して、ユーザーのアカウントにアクセスすることもできます。 さらに、悪意のあるコードを使用して、悪意のあるツールやスクリプトを AWS Lambda 実行環境の /tmp フォルダーに保存する可能性があります。 ここにあるファイルは、攻撃を開始したり、機密データを盗んだりするのに十分なほど永続的である可能性があります。

アマゾンAPIゲートウェイ

Amazon API Gateway エンドポイントが公開されて保護されなくなると、サービス拒否 (DoS) 攻撃を開始して、その背後にあるサービスを侵害または停止するために使用される可能性があります。 企業に金銭的損害を与えようとする悪意のあるアクターは、オープンな Amazon API Gateway エンドポイントを悪用して、AWS Lambda 関数を継続的にポーリングし、企業の請求額を水増しすることもできます。

AWS IAM

おそらく時間の制約により、開発者は、システム コンポーネント間の通信を確保するためにポリシーを過度に寛容にすることがあります。 これは、AWS IAM によって促進されます。 しかしもちろん、この権限の緩和は、AWS IAM が使用されるサーバーレス サービスのセキュリティに影響を与えます。

バグのあるコードによるリスク

サーバーレスシステムにバグのあるコードを実装するリスクをさらに強調するために、研究者は、高い特権の AWS Lambda 関数を含む概念実証を作成しました。 次のビデオは、悪意のあるアクターが AWS Lambda 関数のタイムアウトを正常に変更し、権限のエスカレーションやデータの流出などの他のアクティビティを実行できる、不適切なコーディング方法を示しています。

セキュリティリスクが企業に与える影響

サーバーレス サービスにはステートレス機能が含まれているため、これらのサービスのデータはメモリに格納されるのではなくキャッシュされます。 サーバーレス サービスからオフサイトの場所にデータを移動する場合、組織はデータの移動方法に注意して、データの漏洩を防ぐ必要があります。 このようなデータ漏えいの XNUMX つは、アクセス ポリシーが変更されたときの設定ミスにより、XNUMX 万の機密の法律および財務文書を含むデータベースが公開されたときに発生しました。

データがどこに保存されているかを知ることは、コンプライアンスの問題を回避するためにも重要です。たとえば、クラウドベースのアプリケーションに接続されたデータ ストアにアクセスできるため、米国中のさまざまな矯正施設からの 36.000 を超える受刑者の記録が知られるようになりました。 組織のアプリケーションやサービスが侵害されると、ビジネスの混乱や評判の低下につながる可能性もあります。

サーバーレス サービスとインストールのセキュリティ

CSP とユーザーの両方がクラウド環境のセキュリティに対する責任を共有する共有責任モデルは、サーバーレス コンピューティングにも適用されます。 この研究プロジェクトは、ベスト プラクティスとセキュリティ ソリューションを使用して、サーバーレス サービスとインストールをリスクと脅威から保護する方法を提示します。 このトピックの詳細については、ホワイト ペーパー「Securing Weak Points in Serverless Architectures: Risks and Recommendations」を参照してください。

Trendmicro.com のホワイト ペーパーに直接アクセスしてください。

トレンドマイクロについて トレンド マイクロは、IT セキュリティの世界有数のプロバイダーとして、デジタル データ交換のための安全な世界の構築を支援しています。 30 年以上にわたるセキュリティの専門知識、グローバルな脅威研究、および絶え間ない革新により、トレンドマイクロは企業、政府機関、および消費者に保護を提供します。 当社の XGen™ セキュリティ戦略のおかげで、当社のソリューションは、最先端の環境向けに最適化された防御技術の世代を超えた組み合わせの恩恵を受けています。 ネットワーク化された脅威情報により、より優れた迅速な保護が可能になります。 クラウド ワークロード、エンドポイント、電子メール、IIoT、およびネットワーク向けに最適化された当社のコネクテッド ソリューションは、企業全体にわたって一元化された可視性を提供し、より迅速な脅威の検出と対応を実現します。