ウクライナでの戦争は、サイバースパイ活動を助長するサイバー戦争でもあります。 Bitdefender Labs は、Elephant フレームワークに対する最近の攻撃を発見しました。 攻撃は、想定される Bitdefender AV ソフトウェアのダウンロードによるフィッシングによっても行われます。 現在のサイバースパイ活動の概要。

攻撃された国またはウクライナに接続された支援国の企業は、今回の攻撃者が政治的な動機に基づく従来の IT 攻撃メカニズムの脅威にさらされています。 情報の削除に加えて、これらにはスパイ活動が含まれます。 Bitdefender Labs は、これに使用されるいわゆる Elephant Framework の高度な攻撃メカニズムを分析しました。

サイバー戦争は世界のサイバーセキュリティ状況を悪化させる

管理された検出および対応チームの脅威インテリジェンスの専門家とアナリストは、戦争の勃発以来、サイバーセキュリティの状況を監視してきました。 予想通り、ウクライナの企業や組織、特に公的機関や重要なインフラストラクチャの分野は、優先的な被害者の 2021 つです。 親ロシア派の UAC-0056 グループは、53 年 2589 月からサイバー スパイ活動に積極的に取り組んでいます。 Lorec471、UNCXNUMX、EmberBear、LorecBear、BleedingBear、SaintBear、TAXNUMX などの名前でも知られるこのグループは、OutSteel や GraphSteel などのスティーラー マルウェアを使用したデータ窃取攻撃を行っています。 特に GraphSteel は、洗練された一連の技術を使用して、.docx や .xlsx などの広く使用されている Office 形式のパスワードや情報、および .ssh、.crt、.key、.ovpn、または .json などの他の重要なデータ タイプを見つけます。流出する。

GraphSteel - Elephant フレームワークの一部

このような攻撃の複雑さとプロフェッショナリズムは、UAC-0056 グループの環境から作成された可能性が最も高い、GraphSteel を使用した攻撃によって実証されています。 GraphSteel マルウェアは、Go プログラミング言語で記述されたマルウェア ツールセットである Elephant フレームワークの一部です。 攻撃者は最近、ウクライナ政府機関 (gov.ua の標的) に対する一連のフィッシング攻撃でそれらを使用しました。

まず、彼らは巧妙なスピア フィッシング攻撃から始めました。 ハッカーは、ソーシャル エンジニアリング攻撃に関する高度な専門知識を示し、偽装したウクライナの電子メール アドレスを使用していました。 偽メールの内容は、コロナ関連の公式発表や話題とされていた。 電子メールで、疑わしい著者は、ロシアのサイバー攻撃の増加について警告し、セキュリティのヒントを提供し、Bitdefender ソフトウェアのダウンロードの疑いについて言及しました。 被害者は、電子メールのテキスト内のリンクをクリックするか、マクロが埋め込まれた Excel スプレッドシートを開くことで、コンピューターを侵害しました。

ランチャー - 危険な Python スクリプト

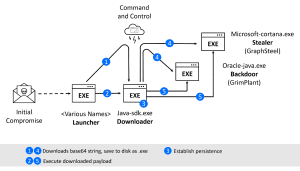

場合によっては、ハッカーは、実行可能ファイルに変換された Python スクリプトをランチャーとして使用します。 他のケースでは、Elephant フレームワーク全体のように、Go プログラミング言語でコードを書きました。 おそらく、すべてのセキュリティ ソフトウェアが Go で記述されたマルウェアを検出するわけではないことが、この決定の要因でした。 これはおそらく、良くも悪くもプログラマーが Go をあまり使用しないという事実によるものです。 ハッカーにとってこの言語のもう XNUMX つの利点は、コードを変更せずに Windows と Linux の両方でペイロードをコンパイルできることです。 また、使いやすく、サードパーティのマルウェア モジュールで拡張できます。 その後、ランチャーはコンビネーション ダウンローダーまたはドロッパーとして機能し、被害者のシステムをコマンド アンド コントロール サーバーに接続して、利用可能であることを通知し、必要なときに実行可能なマルウェア ペイロードを受信します。

ダウンローダ - マルウェアを転送します

次に、ダウンローダは、GraphSteel (Microsoft-cortana.exe) と GrimPlant (Oracle-java.exe) の XNUMX つの異なるマルウェア ファイルをロードします。どちらも自動的に実行されます。 GrimPlant では、PowerShell コマンドをリモートで実行できます。 GraphSteel は、アクセス データ、証明書、パスワード、またはその他の機密情報などのデータを盗みます。

GraphSteel スティーラー

GraphSteel の主な目的はファイルの抽出であり、マルウェアはファイルを AES 暗号で暗号化してポート 442 経由で送信します。 このツールは、Websockets と GraphQL 言語を使用して、コマンド アンド コントロール サーバーと通信します。 スティーラーは、Wifi、Chrome、Firefox のアクセス データのほか、パスワード ボールト、Windows Credential Manager、SSH セッション、および Thunderbird からデータを盗みます。

おそらくBitdefenderに代わって

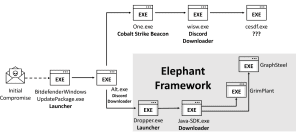

CERT-UA の 11 年 2022 月 0056 日のエントリによると、UAC-XNUMX 環境からの他の攻撃は、IT セキュリティを強化し、Bitdefender.fr サイトと思われる攻撃から Bitdefender ウイルス対策製品と思われるものをダウンロードするために、緊急のアピールを使用します。 しかし、Bitdefender.fr の背後には、なりすましの Bitdefender.fr Web サイトを持つドメイン forkscenter.fr があります。

この攻撃は、最初に Discord ダウンローダーをインストールし、次に XNUMX つの実行可能ファイルを実装します。Elephant Framework をダウンロードする有名な Go ランチャーである Alt.exe と、Cobalt Strike Beacon である One.Exe です。 最後に、後者のケースでは cesdf.exe がダウンロードされますが、攻撃された組織の管理者がサーバーの電源を切っていたため、残念ながら現時点では分析できません。

このような複雑な攻撃を撃退するには、フィッシングメールのブロック、ペイロードの実行、さらなる侵害の防止、C&C サーバーとの通信など、いくつかの段階で攻撃を撃退できる階層型のサイバーセキュリティが必要です。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de