昨年、ドイツは世界で4番目に攻撃が多かった国だった。 Malwarebytes のランサムウェア分析によると、物流、建設、テクノロジー業界が主な標的となっています。

2022年2023月からXNUMX年XNUMX月までのXNUMXか月間で、ドイツは依然として世界でXNUMX番目に多くの攻撃を受けた国であり、英語圏以外では最も多く攻撃された国である。

ランサムウェア攻撃が増加

米国や英国と同様、ランサムウェア攻撃の数は過去 24 か月間で大幅に増加しました。 XNUMX月、XNUMX月、XNUMX月は観測期間中に最も影響を受けた月でもありました。 ドイツではXNUMX月にXNUMX件の攻撃が確認されている。 これにより、この月は過去 XNUMX 年間で最も被害が大きかった月となり、攻撃件数は過去 XNUMX か月の平均のほぼ XNUMX 倍となりました。

この増加の一部は、ドイツで活動するランサムウェア グループの数がわずかに増加したことによるものですが、主な原因は、すでに活動していたグループによる活動の増加であると考えられます。 2023 年 XNUMX 月と XNUMX 月の両日、XNUMX つの異なるギャングが複数の襲撃事件を起こしました。

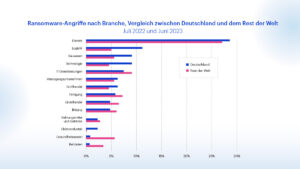

ドイツでは、物流、建設、テクノロジー部門が特に影響を受けています

過去 29 か月間でドイツで最も被害を受けたのはサービス部門で、既知の攻撃全体の XNUMX パーセントを占めています。 これは、世界平均および米国、英国、フランスなどの他の主要なランサムウェアの感染先の状況とほぼ一致しています。

また、ドイツで注目に値するのは、米国や英国で観察されたように、特に過去 XNUMX か月間、ドイツでは教育への的を絞った焦点が当てられていないように見えることです。 米国とは異なり医療部門も重大な標的ではなく、隣国フランスでも公共部門は攻撃者の注目を免れた。

しかし、ドイツと世界の他の国々を比較すると、ドイツでは他の地域よりも比例してより大きな影響を受けたセクター、特に物流、建設、テクノロジーが示されています。 ドイツのランサムウェア グループは完全に企業に集中しているようです。

ゼロデイの悪用: 新しいランサムウェア戦術が登場?

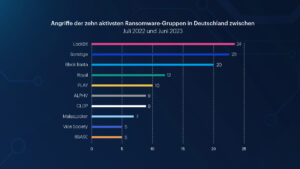

過去 23 か月間で、Malwarebytes はドイツで活動している 0 のランサムウェア グループを発見しました。 そのうち XNUMX 人は、ClXNUMXP として知られるグループを含む XNUMX つ以上の既知の攻撃に関与していました。

LockBit は、過去 XNUMX か月間ドイツだけでなく、米国、英国、フランスでも最も活発なグループでした。 Black Basta は、過去 XNUMX か月でドイツで XNUMX 番目に活発なグループでした (米国に次いで)。 これにより、Black Basta が主にドイツに集中する傾向が続きました。 Malwarebytes は XNUMX 月にこの件を最初に報告しました。 ブラック・バスタはドイツで英国やカナダの2倍の攻撃を行ったが、フランスでの攻撃は1件だけだった。

トップ 0 に Cl0P と MalasLocker が入っていることも示唆的であり、ランサムウェア戦術の変化とランサムウェア問題の拡大の可能性を示している可能性があります。 MalasLocker の攻撃はすべて 12 月という 0 か月間で発生しました。 ClXNUMXP が活動していたのは過去 XNUMX か月のうち XNUMX か月だけであり、既知の攻撃の半分もわずか XNUMX か月で発生しています。 それにもかかわらず、どちらのグループも昨年ドイツで最も生産的なグループの一つでした。 彼らは、パッチが適用されていない特定の脆弱性をターゲットとしたキャンペーンを通じてこれを達成しました。 MalasLocker は、Zimbra サーバーの脆弱性を悪用し、XNUMX 月にどこからともなく出現し、ドイツおよび世界中で最も蔓延したランサムウェアとなりました。 ClXNUMXP は、GoAnywhere と MOVEit Transfer のゼロデイを悪用することで同様の戦術を使用しました。

新しい攻撃戦術が急速に出現している

あるグループが新しく成功した戦術を発見すると、他のグループもすぐに追随するのがランサムウェア エコシステムの特徴です。 最後の大きな変化は 2019 年に起こり、ランサムウェア グループ Maze が、暗号化とデータ漏洩の脅威の両方を使用して被害者を恐喝する、いわゆる「二重恐喝」への全面的な移行を引き起こしました。 Cl0P でのゼロデイの使用も同様の変化を引き起こす可能性があります。 これが当てはまるかどうかは、最終的にはその戦術の投資収益率に依存します。

Malwarebytes のランサムウェア専門家、マルセロ リベロ氏は、Cl0P の最新のキャンペーンはグループにとって部分的な成功にすぎないと見ています。 これまで知られていなかった脆弱性が悪用されたものの、盗まれたデータの品質が全体的に低かったため、グループは満足できなかった可能性があります。」

0 年の Cl2023P キャンペーンは、ランサムウェア ギャングがゼロデイ導入のコストと複雑さに対処できるようになったことを示しています。 そして、それらが実行されると、攻撃の量は、これまで他のアプローチで可能であった量をはるかに超える可能性があります。

Malwarebytes.com のレポートに直接アクセスしてください。

Malwarebytesについて Malwarebytes は、ウイルス対策プログラムが検出しない危険な脅威、ランサムウェア、エクスプロイトからホーム ユーザーと企業を保護します。 Malwarebytes は、他のウイルス対策ソリューションを完全に置き換えて、個人ユーザーや企業に対する最新のサイバーセキュリティの脅威を回避します。 60.000 を超える企業と何百万人ものユーザーが、Malwarebyte の革新的な機械学習ソリューションとそのセキュリティ研究者を信頼して、新たな脅威を回避し、時代遅れのセキュリティ ソリューションが見逃していたマルウェアを排除しています。 詳細については、www.malwarebytes.com にアクセスしてください。

トピックに関連する記事