サイバー犯罪者は、被害者をだましてセキュリティ対策を回避するために、フィッシング攻撃に常に新しい技術や戦術を導入しています。 バラクーダは、サイバー犯罪者が使用する XNUMX つの新しいフィッシング戦術を特定しました。

Google は、フィッシング、画像フィッシング、特殊文字攻撃を翻訳します。

バラクーダのセキュリティ研究者は、2023 年 XNUMX 月のフィッシングメールのデータを分析した結果、サイバー犯罪者が使用している XNUMX つの新しいフィッシング戦術を特定しました。それは、Google 翻訳のリンクを悪用した攻撃、画像添付による攻撃、特殊文字を使用した攻撃です。 博士からの安全上の注意事項バラクーダネットワークスの副社長兼ネットワークセキュリティジェネラルマネージャー、クラウス・ゲリ氏は次のように述べています。

新しいフィッシングメールはまだまれですが、巧妙です

これらの攻撃の量は非常に少量ですが、バラクーダの機械学習分類器によって検出されたフィッシング攻撃の各攻撃タイプの割合は 11 パーセント未満です。これらの攻撃は広範囲に及んでおり、それぞれの組織の 15 ~ XNUMX パーセントに影響を与えています。 したがって、多くの企業が年末までにこれらの悪意のあるメッセージのいずれかに遭遇する可能性が高くなります。

ゲートウェイ ベースのシステムは、この種の攻撃に対する保護をほとんど提供せず、組織を攻撃から保護するには多くの調整と制御ベースのルールが必要になります。 これらの攻撃は本質的により動的であり、Google 翻訳を使用した攻撃に見られるように、ペイロードが配信時に変更される可能性があります。 ここでは、組織がそれらを防ぐために使用できる XNUMX つの新しい戦術とベスト プラクティスを詳しく見ていきます。

Google 翻訳のリンクを悪用した攻撃

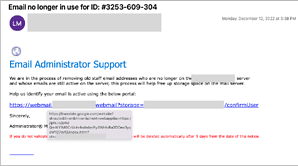

バラクーダの研究者は、悪意のある URL を隠すために Google 翻訳サービスを使用する電子メール攻撃が増加していることを確認しています。 これらの攻撃は一般に、Google 翻訳フィッシング、翻訳ベースのフィッシング、または翻訳詐欺攻撃と呼ばれます。 Barracuda の機械学習分類器によって検出されたフィッシング攻撃のうち、Google 翻訳リンクが使用されていたのはわずか 0,7% でしたが、組織の 13% がこの種のフィッシングメールを受信しました。 平均すると、企業はこのような電子メールを月に約 XNUMX 通受け取ります。

Google 翻訳は最も悪用されているサービスですが、セキュリティ アナリストは、他の人気のある検索エンジンの背後に隠れた同様の攻撃も観察しています。 この攻撃には正規の Web サイトを指す URL が含まれているため、検出が困難です。 その結果、多くの電子メール フィルタリング テクノロジは検出されずにユーザーのメールボックスに到達してしまいます。

Google 翻訳ヘルプを使用した攻撃は検出が困難です

これらの攻撃では、サイバー犯罪者は翻訳サービスを利用して無害な URL を翻訳し、それを被害者に電子メールで送信します。 電子メール配信後、攻撃者はペイロードを悪意のあるコンテンツに変更するため、ゲートウェイベースの防御ではほとんどセキュリティが提供されません。 また、攻撃では、翻訳をバイパスするために、不適切に設計された HTML ページやサポートされていない言語も使用されます。 この場合、Google は単に元の URL へのリンクを返し、基礎となる Web サイトを翻訳できないことを示します。 ユーザーが誤ってそのページをクリックすると、攻撃者が管理する Web サイトにリダイレクトされます。

画像添付による新たな攻撃

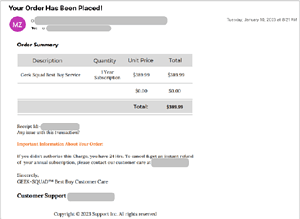

画像ベースの攻撃は、スパマーによってよく使用されます。 しかし、攻撃者はテキストのない画像をフィッシング攻撃に使用し始めています。 これらの画像にはコールバック リンクや電話番号が含まれていることが多く、フィッシング攻撃につながります。

Barracuda の機械学習分類器によって検出されたフィッシング攻撃のうち画像添付ファイルはわずか 0,2% でしたが、組織の 11% がこのタイプのフィッシングメールを受信しました。 平均すると、企業はこのような電子メールを月に約 XNUMX 通受け取ります。 これらの攻撃にはテキストが含まれていないため、従来の電子メール ゲートウェイは検出されず、攻撃者が被害者に到達しやすくなります。 バラクーダのセキュリティ研究者が発見した画像添付攻撃のほとんどは、次の例に示すように、偽の請求書を使用していました。

画像フィッシングは主に企業をターゲットにしています

最近、この種の攻撃はイメージ フィッシングまたはイメージによるフィッシングとして知られるようになりました。 ユーザーは正規のソースからのものと思われる画像を信頼することが多いため、犯罪者の間で人気が高まっています。 電子メールのセキュリティ対策がより高度になるにつれて、サイバー犯罪者は検出を回避するための新しい戦術を開発する必要がありました。 画像ベースのフィッシング攻撃は、これらの対策を回避する効果的な手法であることが証明されています。 画像ベースのフィッシング攻撃の使用は過去 XNUMX 年間で大幅に増加しており、今後もサイバー犯罪者にとって人気の戦術であり続けると考えられます。

攻撃での特殊文字の使用

ハッカーは検出を回避するために、幅ゼロの Unicode コード ポイント、句読点、非ラテン文字、スペースなどの特殊文字を使用することがよくあります。 バラクーダの機械学習分類器が検出したフィッシング攻撃のうち、このタイプの攻撃が使用されていたのはわずか 0,4 パーセントでしたが、バラクーダのセキュリティ研究者は、組織の 15 パーセントがこのように特殊文字を悪用したフィッシングメールを受信したことを発見しました。 平均すると、企業はこのような悪意のある電子メールを月に約 XNUMX 通受け取ります。

ちょっと時間ありますか?

2023 年のユーザー アンケートに数分お時間をいただき、B2B-CYBER-SECURITY.de の改善にご協力ください。!10 問の質問に答えるだけで、Kaspersky、ESET、Bitdefender から賞品を獲得するチャンスがすぐにあります。

ここからアンケートに直接アクセスできます

電子メールの署名など、特殊文字の使用には正当な目的があるため、これらの攻撃を検出することは非常に困難です。 機械学習を使用して特殊文字の使用が詐欺であるかどうかを検出する電子メール セキュリティ ソリューションは、これらの脅威がユーザーに到達するのを防ぐ最良の方法です。

ゼロ幅文字は読者には見えません

次の例は、攻撃者が使用するいくつかのゼロ幅文字を示しています。 これらの文字は、メッセージを受信するユーザーには表示されませんが、HTML では認識可能です。

これらの攻撃は一般に「ホモグラフ攻撃」または単に「幅なしスペース攻撃」と呼ばれます。 このタイプの攻撃は、攻撃者が受信者を騙すために特殊文字を含む類似したドメインを登録するタイプポ スクワッティングでよく使用されていました。 しかし、最近では、受信者をだまして正規の送信元から電子メールを受信していると信じ込ませるために、電子メールの本文内で使用されることが増えています。

新しい手法に類似した攻撃が増加

Punycode 攻撃

特殊文字やゼロ幅文字と同様に、ピュニーコード攻撃では、ドメイン名に非 ASCII 文字を使用して、正規の Web サイトを模倣した偽装 URL を作成し、ユーザーを騙してユーザー名とパスワード、またはクレジット カード番号を入力させるように設計されています。

URLスプーフィング攻撃

これらの攻撃は同様のドメインを使用しますが、実際の正規の Web サイトや企業と必ずしも同じであるとは限りません。 Punycode 攻撃と同様、攻撃者はユーザーに資格情報の誤入力を求めるログイン フォームを作成したり、ローカル コンピューターにランサムウェアやマルウェアをインストールする不正なファイルをダウンロードしたりします。

タイポスクワッティング攻撃

これは、ゲートウェイ ソリューションが適切な保護を提供する非常に一般的な手法です。 この場合、攻撃者は yahooo.com のようなドメインを登録して、実際の Yahoo! Web サイトになりすます可能性があります。

水飲み場攻撃

このタイプの攻撃では、サイバー犯罪者は、ターゲット ユーザーがアクセスすることがわかっている侵害された Web サイトを通じて、ユーザーのグループを意図的にターゲットにします。 攻撃者は、悪意のあるコードを Web サイトに挿入し、それを使用してログイン資格情報やその他の機密情報を盗み、さらにはマルウェアやランサムウェアをインストールします。

企業が新たなフィッシング攻撃から身を守る方法

適切な電子メール保護

電子メール保護機能が悪意のあるリンクや添付ファイルをスキャンしてブロックするようにする必要があります。 これらは検出が困難なことが多く、検出すると多数の誤検知が発生することがよくあります。 最適なソリューションには、電子メールの画像コンテキストと件名を調べ、それらを送信者のデータと組み合わせて攻撃があるかどうかを判断する機械学習分析が含まれます。

従業員研修

ユーザーが潜在的な攻撃を特定して報告できるようにトレーニングを受けることが重要です。 フィッシング攻撃は常に進化しているため、新しいタイプの攻撃についてユーザーを教育することが重要です。 セキュリティ チームは、組織のフィッシング シミュレーション キャンペーンにこれらの攻撃の例を含め、リンクをクリックしたり資格情報を共有したりする前に必ず再確認するようユーザーに奨励する必要があります。

悪意のある電子メールがユーザーの受信トレイに侵入した場合、セキュリティ チームは、悪意のある電子メールのすべてのインスタンスを受信トレイから迅速に特定して削除するための修復ツールを用意しておく必要があります。 自動化されたインシデント対応は、攻撃が組織全体に広がる前に迅速に対応するのに役立ちます。 アカウント乗っ取り保護は、疑わしいアカウントのアクティビティを監視し、資格情報が侵害された場合に責任者に警告することもできます。

詳細は Barracuda.com をご覧ください

バラクーダネットワークスについて バラクーダは、世界をより安全な場所にするために努力しており、すべての企業が、購入、展開、使用が簡単なクラウド対応の企業規模のセキュリティ ソリューションにアクセスできる必要があると考えています。 バラクーダは、カスタマー ジャーニーに沿って成長し適応する革新的なソリューションで、電子メール、ネットワーク、データ、およびアプリケーションを保護します。 世界中の 150.000 を超える企業がバラクーダを信頼しており、ビジネスの成長に集中することができます。 詳細については、www.barracuda.com をご覧ください。