侵害された資格情報が悪用される攻撃の数が多いことは、正当なユーザーの信頼できる ID としてパスワードだけではもはや十分ではないこと、および多要素認証 (MFA) の使用が企業セキュリティの基本的な構成要素になっていることを示しています。

MFA では、ユーザーは、資格情報に加えて、身元の説得力のある証拠を提供する必要があります。 Microsoft によると、MFA は、盗まれた資格情報に基づく ID ベースの攻撃を 99,9% 防ぐことができます。 ユーザーの資格情報が侵害された場合でも、MFA により、攻撃者が認証要件を回避することは非常に困難になります。

多要素認証はどのように機能しますか?

MFA は、認証プロセスに追加の手順を追加します。 これらのステップの数は、構成とコンテキストによって異なります。 XNUMX つの基本的な MFA カテゴリは次のとおりです。

1. 知っていること

このカテゴリの最も単純な例は、パスワード、またはユーザーによって、またはユーザーのために設定された記憶に残るデータのバリエーションです。 このカテゴリには、特に、おそらくユーザーのみが回答できる個人的な背景に関する質問が含まれます。 一般に、このカテゴリは、パスワードと個人情報の両方が攻撃者によって危険にさらされたり、推測されたりする可能性があるため、最も安全性が低いと考えられています。

2. 所有しているもの

このカテゴリは、妥協するのがはるかに困難です。 これには、携帯電話、物理トークン、キー フォブ、スマート カードなど、ユーザーのみが所有するさまざまな物理エンティティが含まれます。 物理エンティティは、検証ステップのキャリア (ワンタイム パスワードを表示する携帯電話など) として機能することも、物理トークンなどの認証自体のオブジェクトとして機能することもできます。 後者は、認証中に交換されるデータが少なくなり、攻撃者が傍受しにくくなるため、より安全であると考えられています。

3.あなたの何か

これは、最も安全な要素のカテゴリと見なされ、物理的な識別子が含まれます。 携帯電話またはハードウェア トークンの指紋が最も一般的に使用されますが、音声、顔認識、およびその他の独自の生体認証も使用されます。 これら XNUMX つの認証要素カテゴリを任意に組み合わせると、セキュリティが大幅に向上し、アカウント侵害の可能性が減少します。

従来の MFA ソリューションの例

企業環境では、従業員が使用するワンタイム パスワードのセキュリティを強化するために、MFA をシングル サインオン (SSO) ソリューションと組み合わせて使用することがよくあります。

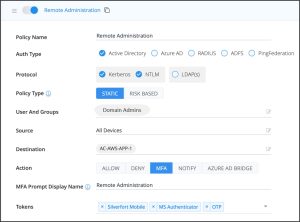

静的 MFA とリスクベースの MFA

静的 MFA では、ユーザーがリソースにアクセスしようとするたびに MFA が必要になります。 これは面倒であり、運用プロセスを混乱させる可能性があります。 このような混乱を回避し、MFA をビジネス ニーズに合わせるために、多くの組織は次のいずれかまたは両方を選択します。

静的 MFA は、機密性の高いリソースにアクセスしているユーザーにのみ適用されます。 これは、日常的に多くの機密リソースを扱う管理者にとって、依然として非常に面倒で混乱を招く可能性があります。

リスクベースのアプローチでは、リスクのレベルが高い場合にのみ MFA が必要になります。 これは、適応認証またはリスクベース認証 (RBA) として知られています。 さまざまな要因を評価するリスク エンジンが使用されます。 提供された資格情報が危険にさらされている可能性があることをリスクのレベルが示唆する場合にのみ、追加の検証要素が必要になります。

どこでも MFA: エージェントレスの多要素認証

アイデンティティを全体的に保護するために、Unified Identity Protection ソリューションを使用すると、すべてのリソースに MFA を適用できます。これには、オンプレミス環境とマルチクラウド環境の両方で、エージェントやプロキシを使用せずに、以前はカバーできなかったものも含まれます。

これを実現するために、従来の MFA アーキテクチャは根本的に変更されます。 統合 ID 保護ソリューションは、デバイス上のエージェントに依存するのではなく、ID およびアクセス管理 (IAM) ソリューション自体と直接通信し、認証プロトコルを監視し、その上で MFA を適用します。 ユーザーがリソースにアクセスしようとするたびに、IAM ソリューション (Active Directory、Okta、Ping Azure AD など) で認証します。 IAM ソリューションへの認証後、アクセス要求は Unified Identity Protection プラットフォームに転送されます。

アクセス要求ごとのプラットフォーム分析

その後、プラットフォームは、AI 主導のリスク エンジンを活用して、各ユーザーまたはサービス アカウントのアクセス リクエストのコンテキストを分析します。 次に、適切なアクセス ポリシーを適用します。 リスクが高い場合、ソリューションは認証要件を増やし、ユーザーに多要素認証を要求することができます。 MFA タスクが正しく解決された場合、Unified Identity Protection ソリューションは IAM に、リソースへのユーザー アクセスを許可するように指示します。 MFA タスクが解決されない場合、またはアクセス ポリシーで必要な場合は、アクセスが完全にブロックされる可能性があります。

この新しいアーキテクチャにより、MFA を、エンタープライズ環境の IAM ソリューションに対して認証される事実上すべてのリソース、および任意のアクセス インターフェイスに拡張できます。 ユーザーがアクセスしようとしているリソースが IAM に対して認証される限り、Unified Identity Protection プラットフォームを介した MFA の対象にもなります。 これにより、ランサムウェアの自動配布やオンプレミスのラテラル ムーブメントなどの一般的な攻撃シナリオをリアルタイムで防止できます。

多要素認証のないクラウドは危険

IT ランドスケープの発展により、安全な認証がこれまで以上に重要になっています。 クラウド時代以前は、攻撃者は境界防御を迂回してネットワークに足場を築き、エンドポイントまたはサーバーにマルウェアをインストールする必要がありました。 今日、クラウドへの段階的な移行により、大量の機密ビジネス データが公共のインターネットに保存されています。 MFA による追加の保護がなければ、このデータは単なるパスワードであり、サイバー犯罪者がアクセスすることはありません。

詳細は Silverfort.com をご覧ください

シルバーフォートについて Silverfort は、エンタープライズ ネットワークとクラウド環境全体で IAM セキュリティ制御を統合して ID ベースの攻撃を軽減する、初の統合 ID 保護プラットフォームを提供します。 Silverfort は、革新的なエージェントレスおよびプロキシレス テクノロジーを使用して、すべての IAM ソリューションとシームレスに統合し、リスク分析とセキュリティ制御を統合し、自社開発およびレガシー アプリケーション、IT インフラストラクチャ、ファイル システム、コマンド ラインなど、以前は保護できなかった資産に対象範囲を拡大しました。ツール、マシン間アクセスなど。