Kaspersky は、UEFI ファームウェア ブートキットの 41 番目のケースを「実際に」発見しました。 MoonBounce ブートキットは、以前のものよりもとらえどころがなく、永続的です。 このキャンペーンは、中国語を話す著名な Advanced Persistent Threat (APT) 攻撃者 APTXNUMX によるものです。

Kaspersky のセキュリティ専門家は、別のファームウェア ブート キットを発見しました [1]。 「MoonBounce」と呼ばれる悪意のあるインプラントは、コンピューターの不可欠な部分である、コンピューターの UEFI (Unified Extensible Firmware Interface) ファームウェアに隠されています。 これは、ハードディスクの外部にあるメモリ コンポーネントである SPI フラッシュにあります。 このようなインプラントは取り外しが難しいことで有名であり、セキュリティ製品の視認性が制限されています。

UEFI ファームウェア ブートキットが部分的に見えない

MoonBounce は、2021 年春に「実際に」初めて出現し、以前に報告された UEFI ファームウェア ブートキットよりも大幅に進歩した洗練された攻撃フローを示しました。 このキャンペーンは、ほぼ確実に、有名な持続的標的型攻撃 (APT) アクター APT41 によるものです。

UEFI ファームウェアは、ほとんどのコンピューターで重要なコンポーネントです。 コードは、デバイスを起動し、制御をソフトウェアに渡してオペレーティング システムをロードする役割を果たします。 これは、いわゆる SPI フラッシュ (ハードディスクの外部メモリ) にあります。 そのファームウェアに悪意のあるコードが含まれている場合、それはオペレーティング システムよりも先に起動されるため、ファームウェア ブートキットを介して埋め込まれたマルウェアを消去することは特に困難です。 ハード ドライブを再フォーマットしたり、オペレーティング システムを再インストールしたりするだけでは削除できません。 コードはハード ドライブの外部にあるため、このようなブートキットの活動は、デバイスのその部分を具体的にスキャンする機能がない限り、ほとんどのセキュリティ ソリューションによって検出されません。

MoonBounce: 修正されたブートキット

MoonBounce は、2021 番目に確認された UEFI ブートキットです。 それは 2 年春に「実際に」出現し、2019 年初頭からカスペルスキー製品に含まれているファームウェア スキャナ [3] の活動を調査しているときに、カスペルスキーの研究者によって最初に発見されました。 これは、UEFI ファームウェア イメージなど、ROM-BIOS に隠れている脅威を検出するように特別に設計されています。 以前に発見された 4 つのブートキットである LoJax [XNUMX] と MosaicRegressor [XNUMX] と比較すると、MoonBounce は、より複雑な攻撃フローと高度な技術で大幅な進歩を遂げています。

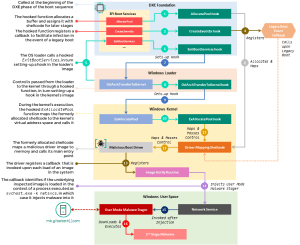

インプラントはファームウェアの CORE_DXE コンポーネントにあり、UEFI ブート シーケンス中に既に呼び出されています。 その後、インプラントのコンポーネントは、特定の機能を傍受する一連のフックを介してオペレーティング システムに入り、コマンド アンド コントロール サーバーに接続して、Kaspersky が取得できなかった悪意のあるペイロードを取得します。 感染チェーン自体はハード ドライブに痕跡を残しません。これは、そのコンポーネントがメモリ内で動作し、ほとんど痕跡を残さないファイルレス攻撃を可能にするためです。

拡張された脅威兵器

MoonBounce を調査した Kaspersky の専門家は、同じネットワークの複数のノードでさまざまな悪意のあるローダーとエクスプロイト後のマルウェアを検出しました。 これも

- ScrambleCross または Sidewalk は、C2 サーバーと通信して情報を交換し、追加のプラグインを実行できるインメモリ インプラントです。

- Mimikatz_ssp は、資格情報や機密データを収集するために使用される公開されているエクスプロイト後のツールです。

- これまで知られていなかった Golang ベースのバックドア

- Microcin [5] は、攻撃者 SixLittleMonkeys によって通常使用されるマルウェアです。

MoonBounce がこれらの種類のマルウェアをダウンロードするか、これらのマルウェアの亜種の XNUMX つによる以前の感染を使用してコンピュータを侵害し、MoonBounce がネットワーク上で足場を固めることができる可能性があります。 MoonBounce の感染のもう XNUMX つの考えられる方法は、通知された会社に配送される前にコンピューターが侵害されたことです。

配信前の感染PC

どちらの場合も、標的のコンピュータにリモート アクセスすることで感染が発生することが想定されています。 LoJax と MosaicRegressor は DXE ドライバーを追加しますが、MoonBounce は既存のファームウェア コンポーネントを変更して、より巧妙でステルスな攻撃を可能にします。

問題のネットワークに対する全体的なキャンペーンの一環として、攻撃者はファイルのアーカイブやネットワーク情報の収集など、さまざまなアクションを実行したようです。 サイバー犯罪者が使用したコマンドは、彼らがラテラル ムーブメントとデータの流出に関心を持っていたことを示しています。 UEFI インプラントが使用されているため、スパイ活動に関与している可能性があります。

グループAPT41への攻撃ポイント

Kaspersky によると、MoonBounce は、少なくとも 41 年から世界中でサイバースパイ活動とサイバー犯罪キャンペーンを行っている中国語を話す脅威アクターである APT6 [2012] によるものである可能性が高いと考えられます。 さらに、上記の悪意のあるプログラムの一部が同じネットワーク上に存在することは、APT41 と他の中国語を話す脅威アクターとの間に関係がある可能性を示しています。

これまでのところ、ファームウェア ブートキットは、ハイテク市場の持ち株会社の XNUMX 台のコンピューターでしか発見されていません。 しかし、ScrambleCross やそのローダーなど、関連する他の悪意のあるプログラムが、他の複数の被害者のネットワークで発見されました。

グローバル リサーチおよびグローバル リサーチおよびカスペルスキーの分析チーム (GreAT)。 「特に、ムーンバウンスとマイクロシンの間には関係があるようです。」

MosaicRegressor との密接な関係

「おそらくもっと重要なことは、この新しい UEFI ブートキットが、2020 年に報告した MosaicRegressor と同様に高度になっていることです」と、Kaspersky のグローバル リサーチおよび分析チームのシニア セキュリティ リサーチャーである Mark Lechtik は述べています。 「以前は無害だったファームウェア コンポーネントを、システム上のマルウェアがアクセスしやすいものに変えることは、以前の同等のファームウェア ブートキットには見られなかった革新です。 これにより、デジタル感染の特定がはるかに困難になります。 2018 年には、UEFI の脅威が今後さらに多くの領域を占めるようになると予測しましたが、この傾向は確認されたようです。 2022 年にさらに多くのブートキットが登場しても驚かないでしょう。 幸いなことに、製造業者はファームウェア攻撃に注意を払い始めたため、BootGuard やトラステッド プラットフォーム モジュールなどのセキュリティ テクノロジが徐々に導入されています。」

詳細は kaspersky.com をご覧ください

カスペルスキーについて Kaspersky は、1997 年に設立された国際的なサイバーセキュリティ企業です。 Kaspersky の脅威インテリジェンスとセキュリティに関する深い専門知識は、革新的なセキュリティ ソリューションとサービスの基盤として機能し、世界中の企業、重要なインフラストラクチャ、政府、および消費者を保護します。 同社の包括的なセキュリティ ポートフォリオには、最先端のエンドポイント プロテクションと、複雑で進化するサイバー脅威から防御するためのさまざまな専門的なセキュリティ ソリューションとサービスが含まれています。 400 億を超えるユーザーと 250.000 の法人顧客がカスペルスキーのテクノロジーによって保護されています。 カスペルスキーの詳細については、www.kaspersky.com/ をご覧ください。