攻撃者は、SSRF の脆弱性を悪用して、非常に大規模な Exchange サーバーの乗っ取りを行います。 ただし、Exchange ハッカーは Office 365 に屈服します。 Barracuda Networks のネットワーク セキュリティ担当ゼネラル マネージャーである Klaus Gheri は、次のように述べています。

Hafnium として知られるサイバー犯罪グループが、Microsoft Exchange の Outlook Web Access インターフェイス エクスプロイトに関する脆弱性を悪用する攻撃キャンペーンを開始したことを Microsoft が先週発表した後、Exchange 電子メール サーバー コミュニティで激しい抗議が起こっています。 そして弱点も多い。 それ以来、制作された見出しはそれに対応して劇的です。 一般に、ドイツ全土の企業が影響を受けており、特に、電子メール システム全体を隔離した連邦環境庁やポール エールリッヒ研究所など、いくつかの連邦当局が影響を受けています。 基本的に、ドイツの IT セキュリティは壊滅的です。

しかし、このキャンペーンはまったく新しいものではありません。 最新の調査によると、攻撃は 60.000 か月以上にわたって行われています。 それにもかかわらず、それらは非常に大きな影響を与えており、これまでに世界中で約 XNUMX の標的を攻撃しています。 しかし、その背後には正確には何がありますか? さらに重要なことは、組織はそれに対して何ができるでしょうか?

脆弱なシステムでの Exchange の乗っ取り

悪用された脆弱性は、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、および CVE-2021-27065 でした。 CVE-2021-26855 は Exchange のサーバー側リクエスト フォージェリ (SSRF) の脆弱性であり、攻撃者が任意の HTTP リクエストを送信して Exchange サーバーとして認証することを可能にします。 脆弱なシステムを特定するには、CVE-2021-26855 を使用することをお勧めします。 残りの脆弱性は、いわゆる Webshell を含む他のエクスプロイトを実行するために、この脆弱性に連鎖しているようです。 Webshell は、任意のコマンドを実行することで Web サーバーのリモート アクセスと制御を可能にする、悪意のある Web ベースのインターフェイスです。

攻撃された URL

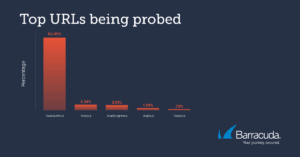

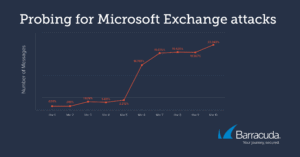

バラクーダのセキュリティ アナリストは、2021 月初旬以降、CVE-26855-XNUMX のプローブ試行が最初は中程度であったものの、その後大幅に増加していることに気付きました。 これらの多くは、バックエンドで Exchange を実行していないシステムに対するものでした。 攻撃者が調査した最も一般的な URL は次のとおりです。

- /owa/auth/x.js

- /ecp/y.js

- /ecp/プログラム.js

- /ecp/x.js

- //ecp/x.js

これらのプローブのほとんどは、X-AnonResource-Backend および X-BEResource Cookie を使用していたようです。 どちらもパラメータ「?~3」で終わっています。 Microsoft スクリプトは、セキュリティ リスクをスキャンするためにこれを説明しています。 これらのスキャナーで使用される UserAgent は、主に ExchangeServicesClient、python-requests、および nmap でした。 さらに、標準のブラウザ ヘッダーも使用されました。 攻撃がより低いレベルで横ばいになる前に、攻撃者は言及された脆弱性を探し続け、さらに数週間それらを悪用すると想定できます。

Office 365 メール環境への攻撃の失敗

セキュリティ分析から得られた重要な発見は、ハッカーがロックされたセキュリティ ドアに対して Office 365 を使用する企業に対して攻撃を実行し、成功しなかったことです。 多くのセキュリティ専門家が繰り返し強調しているように、クラウドは明らかに時代遅れのローカル ソリューションよりも安全です。 したがって、Hafnium は、多くの組織や企業にとってクラウドがまだ選択肢にないことを示しています。 何故ですか?

不足している情報

2021 月の初め以降、CVE-26855-XNUMX に対するサウンディングの試みは、当初は中程度でしたが、その後大幅に増加しました (画像: Barracuda)。

クラウドへの移行の利点が十分に理解されていないか、人々が移行への第一歩を踏み出すのをためらっています。 したがって、当分の間、すべてが同じままです。つまり、既存のローカルアプローチを使用します。

コントロールを失うことへの恐れ

管理に時間がかかり、安全性が低いにもかかわらず、オンプレミス サーバーよりもクラウド内のリソースとワークロードを制御しにくいと感じることがよくあります。

既存の規制

規制の厳しい特定の業界では、組織はさまざまなデータ ストレージと保持の要件に直面しており、クラウドへの移行が困難になる可能性があります。

クラウドでホストされている電子メール プロバイダーを使用すると、システム アップデートとセキュリティ パッチをより迅速に配信して、最近の Hafnium のようなゼロデイ攻撃から保護できます。 Microsoft は、サイバー攻撃で最も頻繁に攻撃されるプラットフォームの XNUMX つであるため、通常、Microsoft の既存のセキュリティをサード パーティで補うことをお勧めします。

ファイアウォール保護なしの OWA は大胆です

一般に、ファイアウォールによる保護を強化せずに Outlook Web Access (OWA) をインターネットに配置することは、常に危険なアプローチでした。 しかし、この事件は、このようなインフラ サービスの独立した運用は、パブリック クラウドの時代における時代錯誤であるという警鐘を鳴らすことができます。 最新の対応物は、Azure Active Directory を使用した Microsoft 365 です。 このサービスは Microsoft によって維持および保護されているため、脆弱性はすぐに修正されます。 影響を受けるすべてのユーザーが変更について検討し、それまでは Outlook Web App のパッチ管理と追加のセキュリティを管理する時期です。 残念ながら、一部の地域では規制によりパブリック クラウドでのサービスの使用が制限されているため、すべての人にとって道はそれほど簡単ではありません。 ここの多くの組織で発生したばかりの大規模なデータ損失を考えると、これは真剣に考えるべきことです。

Barracuda.comで詳細をご覧ください

バラクーダネットワークスについて バラクーダは、世界をより安全な場所にするために努力しており、すべての企業が、購入、展開、使用が簡単なクラウド対応の企業規模のセキュリティ ソリューションにアクセスできる必要があると考えています。 バラクーダは、カスタマー ジャーニーに沿って成長し適応する革新的なソリューションで、電子メール、ネットワーク、データ、およびアプリケーションを保護します。 世界中の 150.000 を超える企業がバラクーダを信頼しており、ビジネスの成長に集中することができます。 詳細については、www.barracuda.com をご覧ください。