Sophos Rapid Response Team に支援を求めるほぼすべての企業や組織で、大小を問わずセキュリティ エラーが発生しています。 専門家は、昨年のサイバー攻撃に対する最前線で最も一般的なXNUMXの誤った議論をまとめて評価しました.

「私たちは小さすぎます! 当社のエンドポイント プロテクションは、攻撃者をサーバーから遠ざけます! 私たちのバックアップはランサムウェアから守られています!」 – ソフォスのラピッド レスポンス チームは、サイバー攻撃との戦いにおいて、何度も誤った判断に直面しています。 トップ10のリストはこちらです。

誤解 1: 私たちは犠牲者として小さすぎる

サイバー攻撃の被害者の多くは、自分たちが小さすぎたり、興味をそそられなかったり、脅威にさらされるにはあまり利益がないと考えています。 犯罪者はこれにほとんど注意を払いません。 デジタル プレゼンスを持ち、コンピューターを使用している個人または零細企業は、潜在的な被害者です。 ほとんどのハッカー攻撃は、国民国家の統合などを伴う壮大なジェームズ・ボンドのスタイルではまだほとんど実行されていませんが、簡単な獲物を探している日和見主義者によって実行されています. 最も一般的なターゲットの中には、パッチが適用されていない脆弱性または構成ミスのある企業があります。

自分が標的として取るに足らないと考えている人は、ドメイン コントローラー上に Mimikatz (ユーザーが認証データを表示および保存できるようにするオープン ソース アプリケーション) の存在など、疑わしいアクティビティがないかネットワークを今すぐ精査し、早期の兆候をキャッチする必要があります。可能な攻撃の。

誤解 2: エンドポイント保護で十分

本当? 攻撃者は、脅威を阻止するにはエンドポイント保護で十分であり、サーバーには独自のセキュリティ対策は必要ないという態度を悪用することを好みます。構成、パッチ、またはセキュリティに誤りがあると、サーバーはハッカーにとって最優先の標的になります。

エンドポイント ソフトウェアを回避または無効化し、IT セキュリティ チームによる検出を回避するために使用される攻撃手法のリストは、日々増加しています。 例としては、ソーシャル エンジニアリングやその他の多くの脆弱性を悪用してアクセスを取得する人力攻撃が含まれます。 オンボード: メモリに直接挿入される難読化された悪意のあるコード、「ファイルレス」マルウェア攻撃、DLL (ダイナミック リンク ライブラリ) の読み込み、日常的な IT 管理ツールや技術の使用に加えて、Cobalt Strike などの正当なリモート アクセス エージェントを使用する攻撃。 従来のウイルス対策技術は、このような活動を検出してブロックするのに苦労しています。

エンドポイントでの侵入者はほとんど止められません

同様に、保護されたエンドポイントが保護されていないサーバーへの侵入者を防ぐことができるという仮定は誤解です。 Sophos Rapid Response Team が調査したインシデントによると、現在、サーバーは攻撃の最大の標的であり、攻撃者は盗まれた資格情報を使用して、これらの「王冠」への直接的なルートを簡単に見つけることができます。 当然のことながら、ほとんどの攻撃者は Linux コンピューターにも精通しているため、Linux コンピューターにも同様に焦点を当てています。 実際、攻撃者は Linux マシンをハッキングしてそこにバックドアをインストールし、Linux マシンを安全な避難場所として使用し、標的のネットワークへのアクセスを維持することがよくあります。 組織が基本的なセキュリティのみに依存し、行動や AI ベースの検出などの高度で統合されたツールに加えて、必要に応じて XNUMX 時間年中無休の人間が運営するセキュリティ オペレーション センターを使用しない場合、侵入者がこれらを通り過ぎて攻撃を開始するのは時間の問題です。防御。

誤解 3: 強固なセキュリティ ポリシーを持っている

アプリケーションとユーザーのセキュリティ ポリシーを用意することが重要です。 ただし、これらも現在の IT インフラに対応し、完全に時代遅れではなく、ネットワークに接続されたデバイスに新しい特徴や機能が追加されているため、常にチェックおよび更新する必要があります。 これは、侵入テスト、卓上での演習、災害復旧計画のテスト実行などの手法が役立つ場所です。

誤解 4: 保護されたリモート デスクトップ プロトコル (RDP) サーバー

ポートを変更し、多要素認証 (MFA) を導入することで、攻撃者から保護できます。 そうではありません。 RDP サービスのデフォルト ポートは 3389 であるため、ほとんどの攻撃者はこのポートをスキャンします。 ただし、脆弱性スキャンは、開いているすべてのサービスを、そのサービスがどのポートにあるかに関係なく識別します。 したがって、ポートを変更するだけでは、保護はほとんどまたはまったく提供されません。

また、多要素認証を採用することは重要ですが、ポリシーがすべての従業員とデバイスに適用されなければ、セキュリティは向上しません。 RDP アクティビティは、仮想プライベート ネットワーク (VPN) の保護範囲内で実行する必要がありますが、それでも、攻撃者がネットワークに足場を築いてしまうと、組織を完全に保護することはできません。 理想的には、IT セキュリティは、RDP の使用が不可欠でない限り、RDP の使用を社内で可能な限り制限または無効にする必要があります。

誤解 5: リスクの高い地域からの IP アドレスをブロックする

ロシア、中国、北朝鮮などの特定の地域からの IP アドレスをブロックすると、それらの地域からの攻撃から保護されます。 ブロックしてもおそらく害はないでしょうが、企業がそれだけに依存している場合、誤った安心感を与える可能性があります. 攻撃者は、悪意のあるインフラストラクチャを多くの国でホストしています。たとえば、米国、オランダ、その他のヨーロッパ諸国にハブがあります。

誤解 6: バックアップはランサムウェアの影響から私たちを守る

データの損失、技術的な不具合、またはサイバー攻撃が発生した場合に備えて、データのバックアップは非常に重要です。 ただし、これらのバックアップ システムがネットワークに接続されている場合、それらは攻撃者の手の届く範囲にあり、ランサムウェア攻撃で暗号化、ワイプ、または無効化される可能性があります。 また、バックアップにアクセスできる人数を制限しても、セキュリティが大幅に向上するわけではないことを覚えておくことも重要です。 バックアップをクラウドに保存する場合も注意が必要です。Sophos Rapid Response チームが調査したあるケースでは、攻撃者は侵害された IT 管理者アカウントからクラウド サービス プロバイダに電子メールを送信し、バックアップをすべて削除するよう依頼しました。 プロバイダーは要求に応じました。

ランサムウェア攻撃後にデータとシステムを回復するための安全なバックアップの業界標準は 3-2-1 です。XNUMX つの異なるシステムを使用して XNUMX つのコピーを作成し、そのうちの XNUMX つをオフラインにします。 追加の注意: オフライン バックアップは、ランサムウェア攻撃からデータを保護しません。ランサムウェア攻撃では、犯罪者がデータを盗み、「単に」暗号化する代わりに公開すると脅迫します。

誤解 7: 従業員はセキュリティを理解しています

研究によると」ランサムウェアの状態2021」 22% の企業が、エンド ユーザーがセキュリティを侵害するのを止めるのが難しいため、今後 XNUMX か月以内にランサムウェアの被害を受けると考えています。

フィッシング メールなどのソーシャル エンジニアリング手法は、ますます検出が難しくなっています。 メッセージは多くの場合、手書きで正確に書かれ、説得力があり、慎重に選択されています。 従業員は、疑わしいメッセージを特定する方法と、メッセージを受け取ったときに何をすべきかを正確に知る必要があります。 他の従業員が警戒できるように、誰に通知しますか?

誤解 8: ランサムウェア攻撃の後、インシデント対応チームが私のデータを回復できる

残念ながら、それはほとんどありません。 現在、攻撃者が犯す間違いははるかに少なく、暗号化プロセスは改善されています。 損害を元に戻す方法を見つけるために、セキュリティの専門家に頼るのは無謀です。 自動バックアップは最近のほとんどのランサムウェアの影響も受けており、元のデータを復元することはほとんど不可能です。

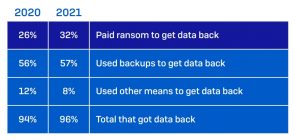

誤解 9: 身代金を支払うと、ランサムウェア攻撃の後でデータが復元される

2021 年の State of Ransomware 調査によると、身代金を支払った企業は、平均してデータの約 65 分の 8 (29%) しか回復しないため、この誤謬は間違いなく最も深刻です。 すべてのデータを復元できたのはわずか XNUMX% で、XNUMX% は半分以下しか復元できませんでした。 身代金を支払うことは、最も簡単なオプションのように見え、サイバー保険でカバーされる可能性がありますが、元に戻すための解決策ではありません.

また、データの回復は回復プロセスの一部にすぎません。ほとんどの場合、ランサムウェアはコンピューターを完全にシャットダウンし、データを回復する前にソフトウェアとシステムをゼロから再構築する必要があります。 State of Ransomware の調査によると、回復コストは平均して身代金要求の XNUMX 倍です。

誤解 10: ランサムウェアは完全な攻撃です - これを乗り切れば安全です

最後の悪いニュース: 残念ながら、これはめったにありません。 ほとんどの場合、ランサムウェアは、攻撃者が自分がそこにいて何をしたかを被害者に知らせるポイントに過ぎません。

攻撃者は、ランサムウェアを起動する前に、数週間とは言わないまでも数日間ネットワーク上にいた可能性があります。 彼らはそれを調査し、バックアップを無効化または削除し、重要な情報や暗号化したいアプリケーションを含むコンピューターを見つけ、情報を削除し、追加のペイロードまたはバックドアをインストールしました。 被害者のネットワークに留まると、攻撃者は XNUMX 回目の攻撃を仕掛けることができます。 いつでも。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。