新しい Sophos Incident Response Almanac: サイバー犯罪者はネットワーク上で平均 11 日間検出されません。 Sophos は、MTR および Rapid Response チームからのテレメトリ データを含む新しい「Active Adversary Playbook 2021」をリリースします。ハッカーは 400 を超えるさまざまなツールと手法を使用し、インシデントの 81% がランサムウェアに関係し、攻撃の 69% がリモート デスクトップ プロトコル (RDP) でした。クロールに使用されます。

Sophos は Active Adversary Playbook 2021 をリリースしました。 これは、2020 年から 2021 年春にかけてソフォスの脅威ハンターとアナリストによって観察された、攻撃者の行動とツール、技術、および手順 (TTP) について説明しています。 プレイブックは、テレメトリ データと、Sophos Managed Threat Response (MTR) チームと Sophos Rapid Response チームによる特定のインシデントの 81 件の調査に基づいています。 新しいアルマナックの目標は、セキュリティ チームが攻撃戦術をよりよく理解し、ネットワーク上の悪意のあるアクティビティをより効果的に検出して軽減できるようにすることです。

この結果は、攻撃者が発見されるまで平均 15 日間ネットワークにとどまり、検出されなかった最長の侵入は 81 か月も続いたことを示しています。 ランサムウェアはインシデントの 69% に関与しており、攻撃の XNUMX% はリモート デスクトップ プロトコル (RDP) を使用してネットワークに横方向に侵入していました。

レポートの最も重要な調査結果

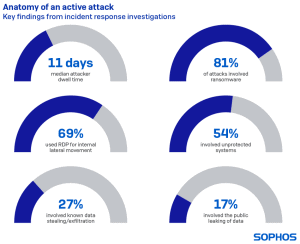

攻撃者が検出されるまでの平均滞在時間は 11 日でした

つまり、264 日間ということは、攻撃者が資格情報の盗難やデータの流出などの犯罪活動に 11 時間を費やす可能性があるということです。 これらの活動の一部が完了するまでに数分から数時間かかることを考えると、XNUMX 日間は、組織のネットワークに大混乱をもたらすには無限の時間です。 例外: 従来のランサムウェアによる攻撃は、破壊のみを目的としているため、通常、滞留時間は短くなります。

リモート デスクトップ プロトコル (RDP) は、調査した攻撃の 90% で役割を果たしました。

さらに、すべてのケースの 69% で、攻撃者は RDP を使用して、ネットワーク内の検出されない動きを検出しました。 VPN や多要素認証などの RDP のセキュリティ対策は、通常、外部アクセスの保護に重点を置いています。 ただし、攻撃者がすでにネットワーク内にいる場合は機能しません。 その結果、攻撃者は RDP を使用してシステムに侵入し、キーボード制御によるアクティブな攻撃 (ランサムウェアなど) を行うようになっています。

最も頻繁に使用される XNUMX つのツールの間には興味深い相関関係があります。

たとえば、攻撃で PowerShell が使用された場合、Cobalt Strike も 58%、PsExec が 49%、Mimikatz が 33%、GMER が 19% 関与しています。 Cobalt Strike と PsExec は 27% の攻撃で一緒に使用され、Mimikatz と PsExec は 31% の攻撃で一緒に使用されています。 最後に、Cobalt Strike、PowerShell、および PsExec の組み合わせは、すべての攻撃の 12% で発生しています。 このような相関関係は、その検出が差し迫った攻撃の早期警告として機能したり、アクティブな攻撃の存在を確認したりできるため、重要です。

ランサムウェアは、ソフォスが分析した攻撃の 81% に関与していた

多くの場合、ランサムウェアが実際にアクティブ化されるのは、IT セキュリティ チームが攻撃を最初に認識した瞬間です。 当然のことながら、ソフォスが記録したインシデントの大部分はランサムウェアに関係していました。 その他の攻撃の種類には、純粋なデータ流出、クリプトマイナー、バンキング型トロイの木馬、侵入テスト攻撃などがあります。

善悪の区別は必ずしも容易ではない

「脅威の状況はますます混乱し、複雑になっています。 サイバー犯罪者は、スクリプト キディから政府が支援するハッキング グループまで、さまざまなスキルとリソースを使用して攻撃を開始します。 そのため、防御側の仕事は難しくなっています」と、ソフォスのシニア セキュリティ アドバイザである John Shier は述べています。 「過去 400 年間、当社のインシデント対応チームは、XNUMX を超えるさまざまなツールを使用して、複数の攻撃グループによって実行された攻撃を無力化するのを支援してきました。」

これらのツールの多くは、IT 管理者やセキュリティの専門家が日常業務で使用しているため、無害なアクティビティと悪意のあるアクティビティをタイムリーに区別することは困難です。 特に、攻撃者が日常的な IT 活動を妨害しながら平均 XNUMX 日間、ネットワーク上で活動を行っていることを考えると、防御側が注意して調査すべき危険信号を知ることが重要であると Shier 氏は述べています。 たとえば、正当なツールまたは既知のアクティビティが予期しない場所または時間で発見された場合は、レッド アラートを設定する必要があります。 Shier 氏は続けて、「最近ではテクノロジが大きな違いを生む可能性がありますが、現在の脅威の状況では、人間の経験と個別に対応する能力がセキュリティ ソリューションの重要な部分です。」

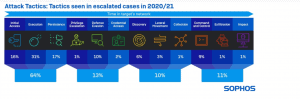

Active Advisory Playbook 2021 のその他のトピックには、最も一般的に使用される攻撃手法と戦術、攻撃の初期の兆候、最も観察された脅威の種類、最も一般的に特定されたハッカー グループが含まれます。

詳細は Sophos.com をご覧ください

ソフォスについて ソフォスは、100 か国の 150 億人を超えるユーザーから信頼されています。 複雑な IT の脅威とデータ損失に対する最高の保護を提供します。 当社の包括的なセキュリティ ソリューションは、導入、使用、管理が簡単です。 業界で最も低い総所有コストを提供します。 ソフォスは、受賞歴のある暗号化ソリューション、エンドポイント、ネットワーク、モバイル デバイス、電子メール、および Web 向けのセキュリティ ソリューションを提供しています。 また、独自の分析センターのグローバル ネットワークである SophosLabs からのサポートもあります。 ソフォスの本社は、米国のボストンと英国のオックスフォードにあります。