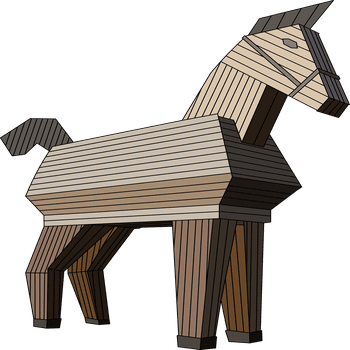

セキュリティ研究者は、オープン スタンダードに基づくテレフォニー システムであるマルウェアやトロイの木馬を含む、人気のあるソフトウェア 3CX Desktop の不正な偽造品を発見しました。 これを使用して、ヘッドセットを使用してデスクトップで直接電話をかけることができます。

現在発見されているトロイの木馬のバージョンには、無害なバージョンのアプリケーションにバンドルされている元のファイルを置き換える悪意のある DLL ファイルが含まれています。 偽のアプリケーションがロードされると、署名付きの 3CX DesktopApp は、定義済みの実行手順の一部として悪意のある DLL を実行します。 このようにして、無害で人気のある VoIP アプリケーションは、サードパーティのサーバーに接続して第 XNUMX 段階のマルウェアを実行できる本格的なマルウェアになり、マルウェアをコンピューターに個別にロードします。 専門家の調査結果によると、すでに無意識のうちに何度もダウンロードされています。

多機能ツール

3CXDesktopApp は、3CX のボイス オーバー IP (VoIP) システム用のデスクトップ クライアントです。 このアプリケーションにより、ユーザーはデスクトップまたはラップトップを介して社内外と通信できます。 このプログラムは、通話を録音し、ビデオ会議を有効にし、Windows、macOS、Linux オペレーティング システム、およびクラウド プラットフォームで使用できます。 これは、企業がハイブリッドまたは分散した労働力を持っているときに使用するツールです。 顧客には、英国保健省などの政府サービス プロバイダーや、コカコーラ、イケア、ホンダなどの大企業が含まれます。 これは典型的なサプライ チェーン攻撃ですが、執筆時点では 3CXDesktopApp ソース コードに侵害の証拠はありません。 アプリケーションに悪意のあるインプラントが組み込まれるとは誰も予想していませんでした。

サプライチェーンへの攻撃

Check Point の Threat Intelligence & Research 担当ディレクターである Lotem Finkelstein は、現在の脅威について次のように述べています。ほとんどの企業が何らかの形で依存している当事者。 この事件は、取引先を精査することの重要性を再認識させてくれます。 組織のサイバーセキュリティのために彼らが何をしているのかを尋ねるだけで、攻撃者が組織に侵入し、サプライ チェーンを上っていくときの組織のリスクを制限できます。

カスタム マルウェア

攻撃者は常に攻撃手法を進化させており、カスタム マルウェアの使用にますます依存することが減り、代わりに署名ベースではないツールに依存するようになっています。 ターゲットのマシンにすでにインストールされている組み込みのオペレーティング システム機能を利用し、検出された場合に疑念を抱かないようにする一般的な IT 管理ツールを利用します。 商用ペンテストやレッドチーム ツールもよく使用されます。 これは新しい現象ではありませんが、かつてはまれで高度な攻撃者のみに限定されていた手法が、現在ではすべての攻撃者によって広く使用されている手法です。 今後は、絶え間なく変化するサイバー環境からネットワークを保護するセキュリティへの統合された包括的かつ協調的なアプローチを優先することが重要です。」

チェック・ポイントのユーザーは簡単に呼吸できます。オリジナルの 3CX デスクトップ・アプリのこのトロイの木馬バージョンのように、チェック・ポイントのリサーチによって発見または目撃されたすべてのソフトウェアの脆弱性と攻撃シグネチャは、すべてのチェック・ポイント製品の背後にある頭脳である ThreatCloud に即座にルーティングされ、適切なすべてのチェック・ポイント製品に対する保護対策。 これは、チェック・ポイントのすべての顧客がパッチを適用しなくてもすぐに保護されることを意味します。 これがこのケースで起こったことです。3CXDesktopApp クライアントのトロイの木馬バージョンが報告されるとすぐに、すべての関連する保護がすべてのチェック ポイント製品に統合されました。

詳細は Checkpoint.com をご覧ください

チェックポイントについて Check Point Software Technologies GmbH (www.checkpoint.com/de) は、世界中の行政機関や企業にサイバー セキュリティ ソリューションを提供する大手プロバイダーです。 このソリューションは、業界をリードするマルウェア、ランサムウェア、およびその他の種類の攻撃の検出率で、サイバー攻撃から顧客を保護します。 チェック・ポイントは、クラウド、ネットワーク、モバイル デバイス全体で企業情報を保護する多層セキュリティ アーキテクチャと、最も包括的で直感的な「ワンポイント コントロール」セキュリティ管理システムを提供します。 チェック・ポイントは、あらゆる規模の 100.000 以上の企業を保護しています。

トピックに関連する記事