CVE に起因する数千の脆弱性が知られていますが、これらは世界中の企業や当局の脆弱性として 2,3 億回発見されています。 2023 TruRisk Research Report は、163 の最も重大または非常に危険な脆弱性に焦点を当て、それらを評価します。

2023 年の TruRisk Research Report で、Qualys は興味深い評価を公開しています。 この調査レポートは、Qualys が 2022 年に世界中の企業や政府で発見した既知のセキュリティ脆弱性 (2,3 億件以上) の概要を示しています。 この調査結果は、日和見攻撃者がセキュリティ ギャップを巧みに利用するために、常に機敏に技術を変更しているというイメージを浮き彫りにしています。

ゲートウェイとしてのセキュリティ ギャップ

企業や政府は、生産性を向上させるためにデジタル トランスフォーメーションをますます推進しており、これらのイニシアチブやプログラムをサポートする新しいソフトウェア ツールは、かつてないほどのペースで開発されています。 しかし、技術の急速な進歩に伴い、ソフトウェアの脆弱性の数も増加しており、IT 環境に重大なリスクをもたらしています。

Qualys は、組織がサイバー リスクを軽減できるよう支援することに取り組んでいます。 これに沿って、Qualys Threat Research Unit (TRU) は、Qualys クラウド プラットフォームによって追跡された 13 兆を超えるイベントに対して詳細な調査を実施しました。 匿名化された検出データの評価により、デバイスで見つかったセキュリティ ギャップ、Web アプリケーションのセキュリティ、ローカルにインストールされたデバイスの構成エラー、およびクラウド セキュリティの状態に関する洞察が得られます。 この膨大な知識ベースの分析と、悪用の前後の脅威アクターの活動に関する TRU 独自の見解を組み合わせた結果、XNUMX つの「リスク ファクト」が得られました。

リスク事実 #1

🔎 わずか 19,5 日で、攻撃者はエクスプロイトを完了しました。 企業はパッチの適用に 30,6 日を必要としますが、実際にパッチを適用しているのは 57,7% だけです (画像: Qualys)。

相手を打ち負かすにはスピードが鍵

攻撃ベクトルが開発された脆弱性は、平均で 30,6 日以内にパッチが適用され、この期間中に実際にクローズされた脆弱性は 57,7% にすぎません。 対照的に、攻撃者はこれらの脆弱性を攻撃する方法を開発するのに平均 19,5 日しか必要としません。 これによると、企業が脆弱性をクローズするまでに、攻撃者は 11,1 日間脆弱性を悪用することができます。

リスク事実 #2

自動化が成功と失敗の違いを生む

調査によると、自動でインストールできるパッチは、手動でインストールしたパッチよりも 45% 多く展開され、36% 速く展開されました。 自動的にパッチを適用できる脆弱性は平均 25,5 日で修正されましたが、手動でパッチを適用した脆弱性は修正に 39,8 日かかりました。 自動パッチのパッチ率は、手動パッチの 72,5% に対して 49,8% でした。

リスク事実 #3

Initial Access Brokers (IAB) は企業が無視しているものを攻撃します

脅威の状況で増加傾向にあるのは、いわゆる初期アクセス ブローカー (IAB) であり、「アフィリエイト」と呼ばれることもあります。 レポートが示すように、企業は現在、Windows と Chrome に迅速にパッチを適用しており、攻撃者、特に IAB は、「ビッグ 45,5」以外の脆弱性を悪用することを余儀なくされています。 Windows と Chrome の 17,4 日と比較して、IAB の脆弱性の修正にかかる平均時間は 68,3 日です。 IAB ギャップのパッチ率も低く、82,9% がパッチされています。 Windows と Chrome では XNUMX% です。

リスク事実 #4

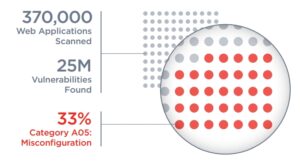

Web アプリケーションの構成ミスは依然として一般的です

この調査には、2022 年に世界中で 370.000 の Web アプリケーションをスキャンし、データを OWASP トップ 10 と関連付けた Qualys Web Application Scanner による匿名化された検出も含まれていました。 スキャンによって 25 万を超える脆弱性が発見され、そのうち 33% が OWASP カテゴリ A05: 設定ミスに分類されました。 これらの構成ミスにより、攻撃者は約 24.000 の Web アプリケーションにマルウェアを挿入するためのゲートウェイを提供しました。

リスク事実 #5

インフラストラクチャの設定ミスがランサムウェアへの扉を開く

TRU は、スキャンの 50% 以上が失敗したすべてのコントロールと、それらの特定のコントロールのそれぞれに関連する MITRE ATT&CK 手法を評価しました。 クラウドの構成ミスに関しては、失敗したコントロールは、次の 1210 つの MTRE ATT&CK 手法に関連することが最も一般的でした: T1485: リモート サービスの悪用、1530: データ破壊、および XNUMX: クラウド ストレージ オブジェクトからのデータ。

これは、クラウドの構成ミスにより、組織がサービスの悪用やデータの暗号化および漏洩のリスクにさらされていることを示しています。 49,4 つの手法は、まさに今日のランサムウェアの仕組みです。 これらの構成エラーのスキャンの成功率はわずか XNUMX% でした。 したがって、半分以上が失敗しました。 攻撃者は、これらの構成ミスを悪用して、環境を横に移動することができます。

詳しくは Qualys.com をご覧ください

クアリスについて

Qualys は、革新的なクラウドベースの IT、セキュリティ、およびコンプライアンス ソリューションのパイオニアであり、主要なプロバイダーです。 同社には、フォーブス グローバル 10.000 およびフォーチュン 100 企業の大多数を含む、世界中に 100 を超えるアクティブな顧客がいます。 Qualys は、組織がセキュリティとコンプライアンスのソリューションを単一のプラットフォームに合理化および統合して、俊敏性の向上、ビジネス成果の向上、大幅なコスト削減を実現するのに役立ちます。