マルウェアを拡散するためのマクロの使用は大幅に減少しており、2021 年 2022 月から 66 年 XNUMX 月までの間に XNUMX% も減少しています。 ただし、攻撃者は、保護を回避するためにトリックを使用し始めています。

一般に、ユーザーが Office アプリケーションでマクロを有効にしている場合、サイバー犯罪者は VBA マクロを使用して悪意のあるコンテンツを自動的に実行します。 一方、XL4 マクロは Excel アプリケーションに固有のものですが、攻撃者がマルウェアを拡散するためのツールとして使用することもできます。 マクロベースの攻撃の背後にいる首謀者は通常、ソーシャル エンジニアリングを使用して、コンテンツが重要であるため、そのコンテンツを表示するにはマクロを有効にする必要があることを受信者に納得させます。

トリックとしての ISO、LNK、RAR などのコンテナ

「サイバー犯罪者がマクロベースの添付ファイルを電子メールで直接配布することをますます放棄しているという事実は、脅威の状況に大きな変化があることを示しています。代わりに、攻撃者は新しい戦術を使用してマルウェアを配布しています。 ISO、LNK、RAR などのファイル タイプの使用が増加し続けることが予想されます」と、Proofpoint の脅威調査および検出担当副社長である Sherrod DeGrippo 氏はコメントしています。

セキュリティ機能の回避

Microsoft は、Mark-of-the-Web (MOTW) 属性を持つ VBA マクロをブロックします。 この属性は、ファイルがインターネットから取得されたかどうかを示し、Zone.Identifier と呼ばれるものに基づいています。 Microsoft アプリケーションは、特定のドキュメントがインターネットからダウンロードされるときに、この属性を特定のドキュメントに追加します。

ただし、サイバー犯罪者は、ISO (.iso)、RAR (.rar)、ZIP (.zip)、IMG (.img) などのコンテナー ファイル形式を使用して、この MOTW ベースのセキュリティ機能を回避できます。 コンテナー ファイルはインターネットからダウンロードされるため、ダウンロードされると MOTW 属性のタグが付けられますが、マクロを有効にしたスプレッドシートなど、コンテナー ファイルに含まれるドキュメントには属性のタグが付けられません。 ドキュメントが抽出された場合、ユーザーは悪意のあるコードが自動的に実行されるようにマクロを有効にする必要がありますが、ファイル システムはドキュメントがインターネットからのものであると識別しません。

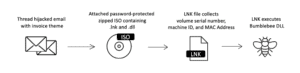

攻撃者がコンテナ ファイルを使用して、悪意のあるペイロードを直接拡散する可能性もあります。 この目的のために、コンテナー ファイルには、LNK、DLL、実行可能ファイル (.exe) などの追加のコンテンツを含めることができます。これらのコンテンツは、そのようなペイロードのインストールにつながります。

脅威の状況における大きな変化

Proofpoint の調査では、攻撃の一部として電子メールの添付ファイルとして送信されたマクロ有効ドキュメントが大幅に減少していることがわかりました。 2021 年 2022 月から 175 年 XNUMX 月の間に、その数は XNUMX 分の XNUMX 以上減少しました。 同じ期間に、コンテナ ファイルと Windows ショートカット (LNK) 添付ファイルを使用するキャンペーンの数は、XNUMX% 近く増加しました。

この増加は、一部には、サイバー キャンペーンでの ISO および LNK ファイルの使用の増加によるものです。 サイバー犯罪者は、Bumblebee マルウェア攻撃の背後にあるものなど、これらを初期アクセス メカニズムとしてますます使用しています。 ISO ファイルの使用だけでも、2021 年 2022 月から 150 年 2021 月の間に 1.675% 以上増加しました。 実際、LNK ファイルを含むキャンペーンの数は、XNUMX 年 XNUMX 月以降、XNUMX% も増加しています。

さらに詳しくは、proofpoint.com をご覧ください

プルーフポイントについて Proofpoint, Inc. は、大手サイバーセキュリティ企業です。 Proofpoint の焦点は、従業員の保護です。 これらは企業にとって最大の資本であると同時に、最大のリスクでもあるからです。 Proofpoint は、クラウドベースのサイバーセキュリティ ソリューションの統合スイートにより、世界中の組織が標的型脅威を阻止し、データを保護し、サイバー攻撃のリスクについて企業の IT ユーザーを教育するのに役立ちます。