セカンダリ ストレージ IT は、複雑さ、寿命、セキュリティという XNUMX つの課題に直面する必要があります。 XNUMX つの心配、XNUMX つのソリューション: マネージド ストレージ - ハードウェア、ソフトウェア、およびサービスの完璧な組み合わせ。

企業や IT インフラストラクチャの複雑さは、データのバックアップに反します。 データの量、さまざまなデータ タイプ、およびさまざまな承認により、複雑さが増し続けており、IT 担当者はすべてのシステムを均等に使用するという課題に直面しています。 長期的に攻撃から保護する する必要があります。

初期位置

複雑さは、 人生. どのシステムにどの耐用年数がありますか? 他のアプリケーションがまだ実行されている間にデータが移行された場合でも、データが失われないようにする方法は? これらの側面は、データのバックアップに大きな影響を与えます。

マネージド ストレージは、単一のソースからのハードウェア、ソフトウェア、およびサービスの完璧な相互作用です。 簡素化 それを生成した 長寿 によって増加し、明示的に セキュリティ 世話をします。

課題 1: 複雑さ

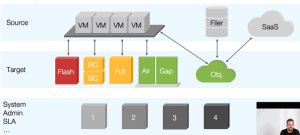

仮想マシン、ファイラー、SaaS、モバイル デバイス、(リモート) ワーク ステーションなどのソースは、一方ではセキュリティで保護する必要があり、他方ではデータ セキュリティにリスクをもたらす必要があります。缶を識別するためのシステム、 どのデバイスにどのセキュリティが必要か と どのソフトウェア これに使用できます。 さらに、たとえば、古いバックアップ ソリューションがまだ新しいソリューションに統合されていないか、マッピングできなくなっているなどの理由で、多くの企業は依然としてさまざまなソフトウェア ソリューションを使用しています。

ディスク ストレージ、ネットワーク ディスク ストレージ、ローカル ディスク ストレージ、USB ディスク、クラウド ストレージなど、さまざまなターゲット領域にバックアップされます。 の データ量が桁違いに増える また、パフォーマンス要件によっては、複雑さも異なります。 ハードウェアが利用可能になると、運用と更新が必要な保守契約とユーザー インターフェイスに別の SLA が適用されます。

課題 2: 長寿

(監査防止) 長期アーカイブの領域では、二次ストレージ領域に別のポイントがあります: 寿命です。 法的要件を伴う監査証明データは、明らかに変更不可能な方法で保存する必要があります。 それらを定期的に移行し、ストレージ システム間で移動する必要がないようにするには、ストレージが必要です。 より長いメンテナンス保証 古典的なXNUMX年またはXNUMX年よりも。

特別なソフトウェア ソリューションには、耐久性に加えて、長期間動作し、新旧両方のシステムをサポートし、それらを安全に保つインターフェイスが必要です。 また常設 システムアップデート、セキュリティの脆弱性と懸念に対処することが重要です。

長寿とはシステムだけではない 長い間待った することができます。 それはまた、ソフトウェアが存続することを意味します ハードウェアは引き続き利用可能 交換が保証され、システムが自動的に処理します。 それはデータの損失を防ぎ、オプションの「ワーム」を使用しても、それ自体の寿命を保証します。 寿命が長いということは、システムが会社とともに拡大し、移動することも意味します。 スケーリングされる できること、そしてその 安全性は常に向上 することができます。

課題 3: セキュリティ

成長するにつれてセキュリティが低下する システムの複雑さ. より多くのデバイスが使用され、より多くのシステムが並行して実行され、ソリューション全体の攻撃対象領域や攻撃の可能性が増加しますが、もちろんセキュリティが犠牲になります。

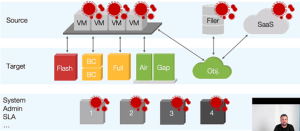

サンプル画像からわかるように、すべてのソースが攻撃される可能性があります。 さまざまなハードウェア コンポーネント、ソフトウェア バージョン、オペレーティング システム、およびセキュリティ ギャップと相まって、 脆弱性 システム全体の指数関数的に。 ここでは、SLA、管理およびメンテナンスのステータスも重要な役割を果たします。 複雑さが増すほど、システムの脆弱性が高くなります。

重要: IT 攻撃の 59% はクラウドも標的にしています。 攻撃とランサムウェアは、多くの場合、最初にバックアップに焦点を当て、次に残りを暗号化します.攻撃者は、クラウド ストレージのすべての柱を削除して暗号化することもできます.

マネージド ストレージ ソリューションとしての Silent Bricks System:

FAST LTA Silent Bricks で提供されるシステムは、 簡素化 それを生成した 長寿 によって増加し、明示的に セキュリティ 世話をします。 これは私たちによって実装されています マネージド ストレージ、ハードウェア、ソフトウェア、およびサービスの相互作用。

ここで、ソフトウェアはハードウェアに合わせて調整され、ハードウェアはそれぞれのアプリケーションに合わせて調整されます。 FAST LTA すべてのハードウェア コンポーネントは、 FAST LTA 社内で設計、製造、製造されています。 これにより、XNUMX 年以上稼働しているシステムであっても、すべてのハードウェア コンポーネントをいつでも供給でき、メンテナンスを保証できることが保証されます。

インクルード サービス思想 スタンバイ FAST LTA 最初の場所で。 他のプロバイダーとは異なり、顧客関係は FAST LTA システムの販売後、その瞬間から私たちが引き継ぐためです。 責任とサービス 製品のために。 これが可能なのは、ハードウェア、ソフトウェア、およびサービスが XNUMX つのソースから提供されているからです。 当社のソリューションは革新的で最新のものであり、ストレージの全体的な複雑さを軽減し、自己監視を行います。

マネージド ストレージについて詳しく説明していますか? ルネ・ウェーバーがあなたに代わってそれを行います。 自分を見て ビデオを見るだけ.

または、Silent Brick System について直接知ることもできます。 私たちの中で 無料ウェビナー IT マネージャーの Thorsten Staude が、考えられるすべての用途を詳細に説明する独自のバックアップ ソリューションを紹介します。

詳細は FASTLTA.com をご覧ください

約 FAST LTA 株式会社 FAST LTA 安全な二次および長期保管システムのスペシャリストです。 耐久性が高くメンテナンスの少ないハードウェア、データ バックアップ用の統合ソフトウェア、および最大 10 年間のオンサイト メンテナンス契約の組み合わせにより、アーカイブおよびバックアップ アプリケーションからのデータの長期的で費用対効果の高いストレージが保証されます。 ローカル消去コーディング、ハードウェア WORM を使用したシーリング、効率的なエネルギー管理などの社内開発は、中規模のお客様がランサムウェア攻撃や構成ミスによるデータ損失から身を守り、規制および法的要件 (GDPR) を満たすのに役立ちます。 ミュンヘンのプロバイダーのソリューションは、ヘルスケア、行政、映画/テレビ/ビデオ、および業界で何千ものインストールで証明されています.