デジタル資産をクラウドに移行する企業が増えています。その結果、IT の攻撃対象領域は拡大し、マルチクラウドによって強化され、ますます複雑化しています。 Cloud Security Posture Management (略して CSPM) は、クラウド環境をチェックし、構成の脆弱性について担当の専門家に通知します。

攻撃対象領域は動的であり、その数は継続的に増加しています。デジタル変革とハイブリッドでローカルで柔軟な働き方により、企業ネットワークへの接続を必要とするデバイス、Web アプリケーション、SaaS (Software-as-a-Service) プラットフォーム (SaaS) およびその他のサードパーティ サービスの数が大幅に増加しています。

チーム: クラウドセキュリティ体制管理

同時に、企業はますます多くのビジネスクリティカルなシステムをクラウドに移行し、それらを複数のクラウド サービス プロバイダー (CSP) やデータ センターに分散させています。クラウド セキュリティ体制管理 (CSPM) は、ますます多くの組織で最優先事項になりつつあります。クラウド セキュリティの基本タスクは、ローカル データ センターの従来の IT におけるセキュリティ セットアップに相当します。

プロセスがデジタル化とクラウドへの移行に移行するにつれ、IT セキュリティ管理者は新たな攻撃対象領域を包括的に可視化する必要があります。特にマルチクラウドでは、基盤となるインフラストラクチャに関係なく、一貫したセキュリティ制御のためのツールが求められます。

クラウドには優れたセキュリティが必要です

従来のデータセンター アーキテクチャと比較して、クラウドとオンプレミスの IT に同様に適用される攻撃メカニズムから保護することの重要性は変わりません。クラウドで変わったのは、基盤となるインフラストラクチャと、デジタル リソースへの認可されたエンティティのアクセスです。

ビジネスクリティカルなシステムをクラウドおよびマルチクラウドに移行する傾向の結果の 1 つは、IT の複雑さの増大です。 IT セキュリティ状況の監視はますます困難になっています。同時に、逆説的ですが、必要に応じてインフラストラクチャのセットアップ、構成、スケーリングというクラウドの核となる利点により、攻撃者がマルチクラウド内のインスタンスにアクセスするために脆弱性を検出することが容易になります。

従来のITセキュリティの限界

従来のサイバーセキュリティ ソリューションは、マルチクラウドに出現する動的な攻撃対象領域を保護するための設備が不十分です。これらは依然として静的 IT 向けに設計されており、アプリケーションは強化されたデータセンターで実行され、ネットワーク外部の管理可能な数のユーザーのみがアクセスを要求する正当な理由があります。したがって、今日の IT 構造の複雑さと柔軟性の増大に追いつくことができません。

新たな混乱の中で、サイバー犯罪者は通信の試みを正規のデータ トラフィックとして偽装し、増大する承認リクエストの中で回避策を隠すことができます。たとえば、攻撃者はクラウド IP を常にスキャンして、構成ミス、過剰な権限を持つ ID、時代遅れで不適切な認証メカニズムを見つけます。さらに、多くのサイバー犯罪者は、オープンな S3 バケットのリストをダウンロードしたり、GitHub で秘密 API キーを検索したりして、データやネットワークへのアクセスを見つけることができます。

Cloud Security Posture Management (CSPM) による新しいセキュリティ ステータス

CSPM は、企業がこれらの問題をより適切に管理できるように支援します。クラウド セキュリティの徹底的な見直しで達成すべき 5 つの主要なタスクを次に示します。

1. デジタルランドスケープ全体を見る

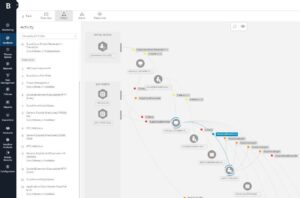

目に見えないものを守ることは誰にもできません。したがって、IT セキュリティ チームは、オンプレミスのインフラストラクチャや管理対象資産から、マルチクラウドやサードパーティの Web アプリケーション、リモート エンドポイントに至るまで、攻撃対象領域を完全に可視化する必要があります。 CSPM は、企業のクラウド状況に関する包括的な洞察を提供します。取得した情報を最適に活用するには、デジタル インフラストラクチャ全体にシームレスに統合する必要があります。理想的には、これはクラウドとその他すべてのデジタル資産の両方をカバーする包括的なプラットフォーム上で実行されます。

2. 安全基準の徹底

推奨されるセキュリティ標準をマルチクラウド構造に実装するには、防御のギャップを特定することが重要です。 CSPM はいくつかの質問に答える必要があります。設定は正しいですか?すべてのエンドポイントにはマルウェア対策プログラムがありますか?データは認知された標準に従って暗号化されていますか? CSPM は、IT セキュリティ担当者に基本的なセキュリティ ガイドラインを実装および強制する手段を提供する場合にのみそのタスクを実行します。次のステップでは、企業にとって必須または有用な、業界または企業固有の追加のガイドラインと規制を議題に入れることができます。

3. ID とアクセス権を簡単かつ透過的に管理します

IT セキュリティを確立するための包括的なツールとしての CSPM は、マルチクラウドにおける ID およびアクセス管理のガイドラインの概要を提供します。企業はストレージから負荷分散に至るまで膨大な数のクラウド サービスを使用していますが、どのエンティティがどの資産にアクセスしているのか、またその理由を知ることはほとんど不可能です。特権権限を持つポリシーやマシン ID が依然として有効であり、その結果、誰も必要としないアクセス、または IT 管理者がずっと前に忘れていたアクセスが提供されることは珍しくありません。さらに、多くの管理者は、生産性の必要性に駆られて、承認ポリシーの標準に後退しています。その結果、Web サービスやその他のエンティティに、必要以上に多くのアクセス権が与えられることになります。したがって、堅牢なアクセス管理は、特に複雑な状況において不可欠な最小権限のサイバー衛生の基礎となります。

4. セキュリティギャップを効率的に検出して埋める

増え続ける攻撃対象領域を確保できるかどうかは、問題に優先順位を付ける能力にかかっています。セキュリティ アナリストのチームは、どんなに大規模であっても、現在の動的なマルチクラウド インフラストラクチャにおけるネットワーク表面積の増加に追いつくことはできません。すべての領域をカバーし、最も重大な脆弱性を拡大するには、マシンのスケーリングを回避する方法はありません。効果的な CSPM では、大部分が自動化された方法で問題に優先順位が付けられます。これは、一方では高度に自動化され、他方では管理者が監視できる脆弱性を修復する方法を推奨しています。企業の目標に応じてリスクを評価します。

5. 実装が簡単

何よりも、CSPM は複雑さを軽減する必要があります。セキュリティ チームは、CSPM を迅速に実装し、攻撃対象領域に関する包括的な洞察をすぐに得ることができる必要があります。プラットフォームは、最も重大な脆弱性をできるだけ早く解決するために、実用的な洞察と実用的な推奨事項を提供する必要があります。そのため、セキュリティ チームがクラウド セキュリティに関する知識がほとんどない場合でも、この情報は貴重なリソースになります。

雲を捉える

絶えず新たな攻撃対象領域が出現し、今日の脅威の状況は変化しており、攻撃者にセキュリティ防御の脆弱性を検出して悪用する十分な機会が与えられています。従来の IT セキュリティでは、これらのギャップを埋めることができません。 CSPM は、クラウド環境を可視化し、新たなリスクを評価することで、組織が増大する攻撃対象領域をより適切に管理できるように支援します。これはクラウド構造を強化する機会を提供します。自動化されたプロセスにより、限られたノウハウとリソースでも、複雑な環境で保護を実装します。 CSPM は実装するだけですぐに有効になります。

詳しくは Bitdefender.com をご覧ください

Bitdefenderについて Bitdefender は、サイバーセキュリティ ソリューションとウイルス対策ソフトウェアのグローバル リーダーであり、500 か国以上で 150 億を超えるシステムを保護しています。 2001 年の設立以来、同社のイノベーションは、優れたセキュリティ製品と、デバイス、ネットワーク、およびクラウド サービスのインテリジェントな保護を、個人の顧客や企業に定期的に提供してきました。 最適なサプライヤーとして、Bitdefender テクノロジは、世界で展開されているセキュリティ ソリューションの 38% で使用されており、業界の専門家、メーカー、および顧客から信頼され、認められています。 www.bitdefender.de