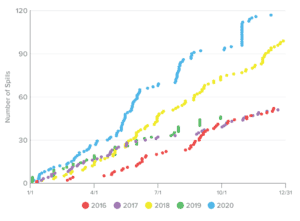

Studio F5: gli incidenti relativi alle credenziali sono raddoppiati dal 2016 Credential Stuffing Report indaga ampiamente sull'abuso di credenziali. Il numero di incidenti annuali relativi alle credenziali è quasi raddoppiato dal 2016 al 2020. Ciò è dimostrato dall'attuale rapporto F5 Credential Stuffing.

Il più grande studio di questo tipo ha registrato una diminuzione del 46% del numero di credenziali rubate nello stesso periodo. La quantità media di dati è scesa da 63 milioni di record nel 2016 a 17 milioni lo scorso anno. La dimensione mediana è aumentata al 2020% nel 2 (234 milioni di record) dal 2019 ed è stata la più alta dal 2016 (2,75 milioni).

Credenziali compromesse acquisite

Il credential stuffing sfrutta grandi volumi di coppie di nomi utente e/o indirizzi e-mail e password compromessi. Secondo l'FBI, questa minaccia ha rappresentato la quota maggiore di incidenti di sicurezza nel settore finanziario statunitense tra il 2017 e il 2020 (41%).

"Da anni gli aggressori raccolgono miliardi di credenziali", ha affermato Sara Boddy, direttore senior di F5 Labs. “Le credenziali rubate sono come una marea nera: una volta versate, sono molto difficili da ripulire perché gli utenti ignari non le cambiano e poche aziende utilizzano soluzioni di credential stuffing. Quindi non sorprende che durante questo periodo di studio abbiamo osservato uno spostamento del tipo di attacco principale dagli attacchi HTTP al credential stuffing”.

Sander Vinberg, Threat Research Evangelist presso F5 Labs e coautore dello studio, esorta le aziende a essere vigili. “È interessante notare che nel 2020 il volume e le dimensioni complessive delle credenziali trapelate sono diminuiti. Tuttavia, è altamente improbabile che i team di sicurezza vincano la battaglia contro il furto di dati e le frodi. Almeno il mercato fino ad ora caotico sembra stabilizzarsi man mano che matura".

Scarsa memorizzazione delle password: aggressori più sofisticati

Secondo lo studio, l'archiviazione insufficiente delle password rimane un grave problema. Sebbene la maggior parte delle aziende non riveli i propri algoritmi di hashing delle password, gli esperti di F5 sono stati in grado di indagare su 90 incidenti specifici.

Negli ultimi tre anni, il 42,6% delle credenziali rubate non era protetto e le password venivano archiviate in testo semplice. Questo è stato seguito da dati di accesso con un algoritmo di hash della password non correttamente definito SHA-1 (20%). Al terzo posto l'algoritmo bcrypt (16,7%). Sorprendentemente, il controverso algoritmo di hash MD5 ha prodotto solo una piccola parte delle credenziali rubate.

Gli aggressori usano tecniche di "fuzzing".

Vale anche la pena notare che gli aggressori utilizzano sempre più tecniche di "fuzzing" per ottimizzare il successo dello sfruttamento delle credenziali. Con il fuzzing, le vulnerabilità vengono rilevate testando ripetutamente il parser con input modificati. Secondo F5, la maggior parte degli attacchi fuzzing avviene prima che le credenziali compromesse vengano rese pubbliche. Di conseguenza, questa pratica è più comune tra gli aggressori esperti.

rilevare il furto

Nel Credential Stuffing Report del 2018, F5 ha riferito che ci sono voluti in media 15 mesi prima che un furto di credenziali diventasse di dominio pubblico. Attualmente, il tempo medio per scoprire gli incidenti è di soli 120 mesi. Tuttavia, questo risultato è distorto da alcuni incidenti in cui l'intervallo di tempo è stato di tre anni o più. Il tempo medio per rilevare gli incidenti è di XNUMX giorni. Tuttavia, i dati rubati vengono spesso scoperti nel dark web prima che le aziende annuncino l'incidente.

Riflettori puntati sul Dark Web

La divulgazione di un furto è tipicamente legata all'emergere di credenziali sui forum del dark web. Per il Credential Stuffing Report 2020, F5 ha analizzato il lasso di tempo tra il furto di credenziali e la pubblicazione sul dark web.

I ricercatori hanno eseguito un'analisi storica denominata "Collezione X" su un campione di quasi 9 miliardi di credenziali provenienti da migliaia di violazioni dei dati. Le credenziali sono state pubblicate sui forum del dark web all'inizio di gennaio 2019.

Clienti Fortune 500 tra le vittime

F5 ha confrontato queste credenziali con i nomi utente utilizzati negli attacchi di credential stuffing contro i clienti sei mesi prima e dopo la data di divulgazione pubblica. Tra i quattro clienti Fortune 500 c'erano due banche, un rivenditore e un'azienda di generi alimentari. Utilizzando la tecnologia di Shape Security, i ricercatori sono stati in grado di tracciare le credenziali rubate dal furto alla vendita allo sfruttamento.

Nel corso di 12 mesi, sono state utilizzate 2,9 miliardi di credenziali diverse sia per transazioni legittime che per attacchi ai quattro siti Web. Quasi un terzo (900 milioni) delle credenziali è stato compromesso. Le credenziali rubate sono emerse più frequentemente durante transazioni umane legittime con le banche (rispettivamente 35% e 25% dei casi). Il 10 percento degli attacchi ha preso di mira il rivenditore e circa il 5 percento ha preso di mira l'azienda di generi alimentari.

Cinque fasi dell'abuso

Il Credential Stuffing Report 2020 ha identificato cinque fasi di abuso di credenziali.

- In silenzio e in segreto: Le credenziali compromesse sono state utilizzate segretamente fino a un mese prima della divulgazione pubblica. In media, ogni credenziale è stata utilizzata dalle 15 alle 20 volte al giorno in attacchi ai quattro siti web.

- Forte aumento: Nei 30 giorni precedenti al rilascio, le credenziali circolavano nel dark web. Più criminali informatici li hanno utilizzati, motivo per cui il numero di attacchi al giorno è aumentato costantemente.

- Il culmine: Dopo che le credenziali sono state rilasciate, hanno provato "script kiddies" e altri dilettanti sui più grandi siti web. La prima settimana è stata particolarmente intensa, con ogni account attaccato in media oltre 130 volte al giorno.

- Il declino: Dopo il primo mese, F5 ha registrato un nuovo livello di circa 28 attacchi per nome utente al giorno. È interessante notare che è superiore alla statistica iniziale di 15 attacchi durante la prima fase. Ciò è dovuto al fatto che aggressori inesperti utilizzano ancora informazioni "obsolete".

- Riutilizzo: Dopo aver eseguito attacchi di credential stuffing su molti siti Web, un sottogruppo di criminali ha deciso di riconfezionare credenziali valide e riutilizzarle.

Riduci al minimo la minaccia

"Il credential stuffing continuerà a essere una minaccia fintanto che gli utenti avranno bisogno di accedere agli account online", aggiunge Boddy. “Gli aggressori continueranno ad adattare i loro attacchi alle tecniche antifrode, creando un grande bisogno e opportunità di controlli adattivi basati sull'intelligenza artificiale relativi al credential stuffing e alle frodi. È impossibile rilevare immediatamente tutti gli attacchi. Tuttavia, è possibile effettuare attacchi così costosi che i truffatori si arrendono. Perché lo stesso vale per i criminali informatici: il tempo è denaro”.

Direttamente al servizio su F5.com

Informazioni sulle reti F5 F5 (NASDAQ: FFIV) offre alle più grandi aziende del mondo, fornitori di servizi, agenzie governative e marchi di consumatori la libertà di fornire qualsiasi app in modo sicuro, ovunque e con fiducia. F5 fornisce soluzioni cloud e di sicurezza che consentono alle aziende di sfruttare l'infrastruttura scelta senza sacrificare velocità e controllo. Visita f5.com per ulteriori informazioni. Puoi anche visitarci su LinkedIn e Facebook per ulteriori informazioni su F5, i suoi partner e le tecnologie.