Un nuovo bug di esecuzione di codice remoto zero-day in Microsoft Office sta suscitando scalpore. Più specificamente, è probabile che si tratti di una vulnerabilità legata all'esecuzione di codice che può essere sfruttata tramite i file di Office.

Sulla base di ciò che è noto finora, potrebbero esserci altri modi per attivare o abusare di questa vulnerabilità. Il ricercatore di sicurezza Kevin Beaumont ha chiamato la vulnerabilità "Follina", che si sta rivelando un utile termine di ricerca sull'argomento fino a quando non verrà assegnato un numero CVE ufficiale. Inoltre, Microsoft ha nel frattempo creato un file una soluzione ufficiale di Microsoft pubblicato. Nel suo post sul blog, l'esperto di Sophos Paul Ducklin fornisce una panoramica del background e delle possibili soluzioni.

Come funziona la vulnerabilità zero-day di Follina?

- Gli utenti aprono un file DOC contenente malware nascosto, che hanno ricevuto, ad esempio, via e-mail.

- Il documento punta a un URL https: dall'aspetto normale che viene scaricato.

- Questo https: URL punta a un file HTML che contiene codice JavaScript.

- Il JavaScript a sua volta punta a un URL con l'insolito identificatore ms-msdt: invece di https:. Su Windows, ms-msdt: è un tipo di URL proprietario che avvia il toolkit software MSDT. MSDT è l'abbreviazione di Microsoft Support Diagnostic Tool.

- La riga di comando inviata a MSDT tramite URL determina l'esecuzione di codice non attendibile.

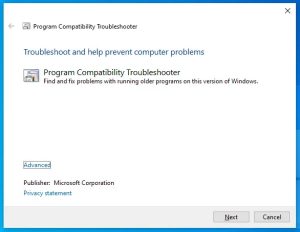

Quando viene richiamato il collegamento dannoso ms-msdt:, viene attivato un comando MSDT con argomenti della riga di comando come il seguente: msdt /id pcwdiagnostic .... Quando viene eseguito manualmente, senza altri parametri, questo comando carica automaticamente MSDT e richiama lo strumento di risoluzione dei problemi di compatibilità del programma, che sembra innocuo:

Da qui, gli utenti possono selezionare un'app per la risoluzione dei problemi che risponderà a varie domande relative al supporto, eseguirà test automatici nell'app o segnalerà il problema a Microsoft durante il caricamento di vari dati per la risoluzione dei problemi. Sebbene gli utenti probabilmente non si aspettino di accedere a questa utilità diagnostica semplicemente aprendo un documento Word, la probabilità di "accettare" questa serie di finestre di dialogo a comparsa è aumentata.

Esecuzione automatica di script remoti

Tuttavia, nel caso Follina, sembra che gli aggressori abbiano escogitato alcune opzioni insolite, ma anche molto complicate, per intrufolarsi nella riga di comando. Di conseguenza, lo strumento di risoluzione dei problemi MSDT svolge il proprio lavoro da remoto. Invece di chiedere all'utente come vorrebbe procedere, i criminali informatici hanno creato un insieme di parametri che non solo fanno sì che l'operazione continui automaticamente (ad esempio, opzioni /skip e /force), ma anche uno script di richiamo di PowerShell. A peggiorare le cose, questo script PowerShell non ha nemmeno bisogno di risiedere in un file su disco: può essere fornito in forma di codice sorgente crittografato direttamente dalla riga di comando stessa, insieme a qualsiasi altra opzione utilizzata. Nel caso "Follina", Hammond afferma che PowerShell viene utilizzato per estrarre e avviare un file eseguibile di malware fornito in forma compressa.

Pericoloso, anche con macro disattivate!

È importante sottolineare che questo attacco viene attivato da Word che fa riferimento all'ingannevole ms-msdt: URL, a cui fa riferimento un URL contenuto nel file DOC stesso. A causa di questa procedura, non sono necessarie macro Office VBA (Visual Basic for Applications), quindi questo trucco funziona anche se le macro Office sono disattivate.

Quindi l'intera cosa sembra una pratica "funzionalità" dell'URL di Office combinata con un'utile "funzionalità" di diagnostica MSDT. Di fatto, tuttavia, crea una vulnerabilità che può causare un exploit di esecuzione di codice remoto con un clic. In questo modo anche l'apertura di un documento Word preparato in questo modo può trasmettere malware senza che l'utente se ne accorga.

Infatti, Hammond scrive che questo trucco può essere trasformato in un attacco ancora più diretto impacchettando il contenuto ingannevole in un file RTF invece che in un file DOC. In questo caso, è sufficiente visualizzare l'anteprima del documento in Esplora risorse per attivare l'exploit senza nemmeno fare clic su di esso per aprirlo. Il solo rendering della finestra di anteprima in miniatura farebbe inciampare Windows e Office.

Cosa sai fare?

Microsoft ha già rilasciato una soluzione alternativa ufficiale e, si spera, rilascerà presto una patch permanente. Per quanto utili siano gli URL ms-xxxx proprietari di Microsoft, il fatto che siano progettati per avviare automaticamente i processi quando determinati tipi di file vengono aperti o anche solo visualizzati in anteprima è chiaramente un rischio per la sicurezza.

Inoltre, una tecnica di risoluzione dei problemi comunemente accettata nella community consiste nell'interrompere semplicemente la relazione tra ms-msdt:URL e l'utilità MSDT.EXE. L'esperto di Sophos Paul Ducklin ne fornisce una descrizione dettagliata nel suo post sul blog.

I prodotti Sophos eliminano il problema

I prodotti endpoint Sophos rilevano e bloccano gli attacchi noti effettuati tramite questo exploit come Troj/DocDl-AGDX. Questo nome di rilevamento può essere utilizzato per cercare nei log sia i file DOC che attivano il download iniziale sia i file HTML di "seconda fase" che seguono. I prodotti Sophos per il filtraggio di e-mail e web intercettano file di attacco di questo tipo, come CXmail/OleDl-AG.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.