Gli attacchi ransomware stanno diventando sempre più sofisticati. Oltre alla classica crittografia dei dati, gli aggressori cercano specificamente anche i backup. Con la giusta strategia, questi attacchi non portano a nulla.

Nel 2020, gli attacchi ransomware sono costati più di 20 miliardi di dollari, più del doppio rispetto a due anni prima. Il costo medio dei tempi di inattività è stato di $ 283.000 per vittima. Mentre gli attacchi ransomware erano diffusi ed eseguiti senza un obiettivo definito, ora ci sono attacchi molto più precisi in cui l'attacco ransomware a volte è solo una parte dell'attacco.

La motivazione dietro un attacco ransomware

Anche nel 2021, il ransomware è e rimarrà una minaccia in continua crescita. Nel 2020 è stato stabilito un record sbalorditivo nel mondo IT con oltre 20.000 nuove segnalazioni di vulnerabilità della sicurezza. Parte del motivo è la nuova era del lavoro da casa, plasmata dal COVID-19, che ha portato a un aumento del 50% delle vulnerabilità nei dispositivi mobili, rendendo le aziende più vulnerabili agli attacchi informatici.

Tuttavia, non sono più solo le aziende e le imprese a dover temere gli attacchi ransomware. Gli attacchi alle infrastrutture critiche sono aumentati negli ultimi mesi. Ad esempio, in un sondaggio condotto su 130 ospedali e organizzazioni sanitarie, quasi la metà ha affermato di aver dovuto chiudere le proprie reti nella prima metà del 2021 a causa del ransomware. Anche le richieste di riscatto stanno raggiungendo nuovi massimi.

$ 1,2 milioni per reclamo

La compagnia di assicurazioni informatiche Coalition ha rilevato che la richiesta media di riscatto ai suoi assicurati è salita a 2021 milioni di dollari per sinistro nella prima metà del 1,2, rispetto a "solo" 450.000 dollari nella prima metà del 2020.

La stessa richiesta di riscatto rappresenta solo una piccola parte dei crescenti costi totali sostenuti da un attacco ransomware. Se vuoi sapere con quali costi devi effettivamente fare i conti in caso di emergenza, dovresti farlo questo riassunto guarda una volta.

Obiettivi per ransomware

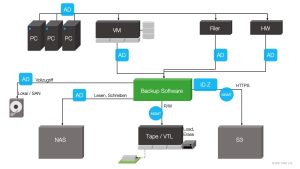

La classica infrastruttura IT è costituita, ad esempio, da computer, macchine virtuali, file server e altro hardware nella rete. Contiene un'ampia varietà di tipi di dati che pongono requisiti diversi sulla memoria. Diversi livelli di sicurezza sono formati da queste diverse strutture. Un'infrastruttura che non è adeguatamente protetta da firewall ecc. offre punti di ingresso per gli aggressori.

I backup proteggono dalla perdita di dati nell'infrastruttura IT. Esistono anche diverse destinazioni di backup qui, che vengono utilizzate in misura diversa a seconda del tipo di dati e dei requisiti:

- Locale/SAN: archiviazione direttamente collegata al server di backup

- NAS: archiviazione collegata al server di backup sulla rete

- Nastro/VTL: una libreria a nastro (virtuale) i cui supporti dati (reali o virtuali) possono essere espulsi e alcuni possono anche essere rimossi fisicamente (air gap)

- Object Store (ad es. S3): archiviazione altamente scalabile che può essere disponibile localmente (on premise) o con un fornitore di servizi (cloud).

Il "classico" attacco ransomware tramite infrastruttura

Nel caso di un *attacco ransomware tramite un PC*, una delle cose che conta è quali diritti ha l'utente. Molte aziende spesso concedono diritti di amministratore completi per impostazione predefinita, che includono anche l'accesso a parti o a tutto l'IT, in particolare per la direzione o i capi dipartimento.

Supponendo che l'utente disponga di un'autorizzazione elevata, il ransomware ha la seguente superficie di attacco:

- Il ransomware attacca e infetta tutti i dispositivi che possono essere raggiunti tramite la rete. Questo inizia con condivisioni su altri PC, filer, condivisioni su componenti hardware e può quindi estendersi ulteriormente al server di backup e alla sua archiviazione locale e NAS. Tutti i dati sui dispositivi infetti vengono quindi crittografati.

- Dopo questa crittografia su larga scala, è importante identificare come il ransomware si è infiltrato nel sistema e cosa è stato esattamente infettato e crittografato. In questo scenario, i backup tramite librerie a nastro (virtuali) e storage di oggetti offrono una via d'uscita dalla situazione.

A differenza di un classico attacco ransomware, l'attacco mirato non inizia con la distribuzione capillare del malware, ma con l'esplorazione dell'infrastruttura del cliente. L'Active Directory, attraverso il quale tutti i diritti degli utenti sono gestiti centralmente, è il componente chiave per il più alto tasso di infezione possibile.

Puoi scoprire come procede l'attacco ransomware e come puoi proteggere efficacemente il tuo backup nel rapporto completo in background.

Altro su FASTLTA.com

Über FAST LTA Ltd. FAST LTA è lo specialista per sistemi di storage secondari ea lungo termine sicuri. La combinazione di hardware durevole e a bassa manutenzione, software integrato per il backup dei dati e contratti di manutenzione in loco con una durata fino a 10 anni garantisce l'archiviazione a lungo termine e conveniente dei dati da applicazioni di archiviazione e backup. Sviluppi interni come la codifica di cancellazione locale, la sigillatura tramite hardware WORM e la gestione efficiente dell'energia aiutano i clienti di medie dimensioni a proteggersi dalla perdita di dati tramite attacchi ransomware e configurazione errata e a soddisfare i requisiti normativi e legali (GDPR). Le soluzioni del fornitore di Monaco si sono dimostrate valide in migliaia di installazioni nel settore sanitario, della pubblica amministrazione, del cinema/TV/video e dell'industria.