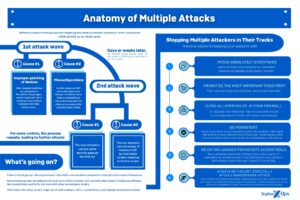

Gli attacchi multipli da parte di gruppi di ransomware stanno prendendo piede: i gruppi di ransomware Hive, LockBit e BlackCat attaccano la stessa rete uno dopo l'altro. Il white paper Sophos X-Ops Active Adversary mostra che l'azienda attaccata ha ricevuto tre diverse segnalazioni di ransomware per file con tripla crittografia.

Nell'attuale whitepaper Sophos X-Ops Active Adversary "Attaccanti multipli: un pericolo chiaro e presente” riferisce Sophos che tre noti gruppi di ransomware, Hive, LockBit e BlackCat, hanno successivamente attaccato la stessa rete. I primi due attacchi si sono verificati entro due ore, mentre il terzo si è verificato due settimane dopo. Ogni gruppo di ransomware ha lasciato la propria richiesta di riscatto e alcuni file sono stati crittografati tre volte.

L'attacco a 3 vie fornisce una tripla crittografia

"È già abbastanza grave ricevere un singolo avviso di ransomware da un gruppo di criminali informatici, figuriamoci tre", ha affermato John Shier, senior security advisor di Sophos. “Più aggressori creano un livello completamente nuovo di complessità per il recupero, soprattutto quando i file sono triplicati. La sicurezza informatica con prevenzione, rilevamento e risposta è fondamentale per le organizzazioni di ogni dimensione e tipo: nessuna organizzazione è immune dagli attacchi".

🔎 Ecco come funziona un attacco multiplo da parte di bande di ransomware come Hive, LockBit e BlackCat (Immagine: Sophos).

Il white paper descrive altri casi di attacchi informatici sovrapposti, tra cui cryptominer, trojan ad accesso remoto (RAT) e bot. Se in passatot più aggressori prendono di mira lo stesso sistema, gli attacchi in genere duravano molti mesi o anni. Gli attacchi descritti nell'attuale white paper di Sophos sono avvenuti nell'arco di pochi giorni e settimane, in un caso anche contemporaneamente. Le organizzazioni vengono spesso attaccate da aggressori attraverso lo stesso punto di ingresso vulnerabile nella rete.

Concorrenza e cooperazione tra cyber gangster

Di solito, i criminali informatici competono, il che rende più difficile per più aggressori operare contemporaneamente. Principalmente eliminano i loro concorrenti sullo stesso sistema. I RAT odierni spesso indicano la possibilità di bot kill nei forum criminali. Nell'attacco che ha coinvolto i tre gruppi ransomware, BlackCat è stato l'ultimo gruppo ransomware sul sistema, cancellando non solo le tracce delle proprie attività, ma anche quelle di LockBit e Hive. In un altro caso, un sistema è stato infettato dal ransomware LockBit. Circa tre mesi dopo, i membri del Karakurt Team, un gruppo legato a Conti, sono riusciti a utilizzare la backdoor creata da LockBit per rubare dati e chiedere un riscatto.

LockBit consente inoltre ai membri di collaborare

“In generale, i gruppi di ransomware non sembrano essere apertamente ostili l'uno con l'altro. In effetti, LockBit non vieta espressamente ai suoi membri di collaborare con i concorrenti", afferma Shier. "Non abbiamo prove di collaborazione. Ma è possibile per gli aggressori rendersi conto che in un mercato sempre più competitivo, c'è solo un numero limitato di bersagli da attaccare. Oppure credono che maggiore è la pressione applicata a un obiettivo, come attacchi multipli, più è probabile che le vittime paghino. Possono avere discussioni ad alto livello e stipulare accordi reciprocamente vantaggiosi, come un gruppo che crittografa i dati e l'altro che esfiltra. Ad un certo punto, questi gruppi dovranno decidere se lavorare insieme e portare avanti questo approccio, o se vogliono essere più competitivi. Ma al momento il campo di gioco è aperto a molteplici attacchi da parte di diversi gruppi”.

Vulnerabilità senza patch come gateway

Negli attacchi descritti nel white paper, la maggior parte delle infezioni iniziali proveniva da vulnerabilità prive di patch. Questi includono lacune in Log4Shell, ProxyLogon e ProxyShell o server RDP (Remote Desktop Protocol) mal configurati o non protetti. Nella maggior parte dei casi che coinvolgono più aggressori, le vittime non sono riuscite a porre rimedio in modo efficace all'attacco iniziale, lasciando la porta aperta a future attività di cybercriminalità. Ciò ha reso le stesse configurazioni errate RDP e applicazioni come RDWeb o AnyDesk un percorso facilmente sfruttabile per gli attacchi di follow-up. I server RDP e VPN non protetti o compromessi sono tra le "offerte" più popolari vendute sul dark web.

Playbook dell'avversario attivo

"Nell'attuale Active Adversary Playbook per il 2021, Sophos sta scoprendo che le aziende vengono attaccate contemporaneamente in più occasioni e che questa potrebbe essere una tendenza in crescita", afferma Shier. "Il fatto che l'aumento degli attacchi multipli debba ancora essere monitorato caso per caso offre ai criminali informatici ampie opportunità di muoversi ulteriormente in questa direzione attraverso i sistemi sfruttabili".

Per saperne di più sugli attacchi informatici multipli, inclusi dettagli sulla criminalità sotterranea e consigli pratici su come proteggere i sistemi da tali attacchi, scaricate il white paper completo di Sophos Multiple Attackers: A Clear and Present Danger.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.

Articoli relativi all'argomento

[starboxid=USER_ID] <>ff7f00