Un nuovo studio aiuta a ridurre al minimo i rischi informatici oltre i requisiti attuali del WP.29. Trend Micro esamina i vettori di attacco e gli scenari per le auto connesse nello studio: Identificazione delle aree di interesse per la sicurezza informatica nelle auto connesse Basato su WP.29 UN R155 Attack Vector and Beyond.

Trend Micro, uno dei principali fornitori mondiali di soluzioni di sicurezza informatica, ha pubblicato un nuovo studio sulla sicurezza informatica nei veicoli connessi. Ciò supporta produttori, fornitori, autorità e fornitori di servizi nell'attuazione del nuovo regolamento delle Nazioni Unite sulla sicurezza informatica per i veicoli connessi. Analizza anche i rischi informatici che non sono ancora presi in considerazione nei requisiti attuali.

Rischi informatici nelle auto connesse Basato su WP.29

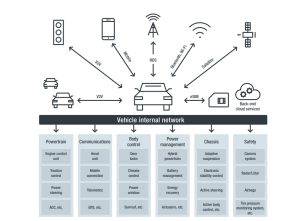

Il Forum mondiale per l'armonizzazione dei regolamenti sui veicoli (WP.29) della Commissione economica per l'Europa delle Nazioni Unite (UNECE) è responsabile della regolamentazione della sicurezza dei veicoli in tutto il mondo. La loro attuale regolamentazione contiene sette descrizioni di alto livello e 30 sottodescrizioni di vulnerabilità e minacce. Di seguito sono riportate le descrizioni di 69 vettori di attacco. Queste normative, combinate con i nuovi risultati dello studio di Trend Micro, aiuteranno l'industria automobilistica a comprendere meglio i rischi informatici nei veicoli connessi e a dare priorità alle contromisure.

Per aiutare produttori, fornitori, agenzie governative e fornitori di servizi a dare la priorità alle minacce e ai vettori di attacco descritti da WP.29, gli esperti di Trend Micro hanno calcolato la gravità di ciascun vettore di attacco utilizzando il modello di minaccia DREAD standard del settore.

Livelli di gravità di ciascun vettore di attacco

Secondo lo studio, proteggere i seguenti vettori di attacco dovrebbe essere una priorità assoluta:

- Server di back-end che possono essere utilizzati per attaccare i veicoli o per l'estrazione dei dati.

- Attacchi Denial-of-Service (DoS) per interrompere le funzioni del veicolo attraverso vari canali di comunicazione.

- Software ospitato da terze parti (come app di intrattenimento) che può essere utilizzato per attaccare i sistemi del veicolo.

Inoltre, i ricercatori hanno ricalcolato il modello di minaccia DREAD per mostrare come la gravità delle varie minacce si evolverà nei prossimi 29-XNUMX anni. Hanno inoltre evidenziato nuovi vettori che non sono ancora inclusi nel regolamento WP.XNUMX. Mostrano anche modi in cui i rischi attuali e futuri possono essere ridotti al minimo utilizzando soluzioni di sicurezza informatica.

Raccomandazioni e regolamenti sulla sicurezza informatica al WP.29

“I rischi informatici sono in agguato ovunque, anche nelle auto. I veicoli stanno acquisendo intelligenza, potenza di calcolo e connettività, il che crea nuovi scenari di attacco per i criminali informatici", spiega Udo Schneider, IoT Security Evangelist Europe di Trend Micro. “La comprensione delle raccomandazioni e dei regolamenti sulla sicurezza informatica delineati nel regolamento WP.29 aiuterà i produttori a garantire una mobilità a prova di futuro. Il nostro ultimo rapporto di ricerca li supporta nell'interpretazione e nell'attuazione del regolamento, dando la priorità alle varie minacce ai veicoli connessi".

L'attuale studio di Trend Micro segue l'esempio un precedente white paper sulle auto connesse da febbraio 2021 in poi. Questo ha esaminato i rischi dei veicoli connessi associati a 5G, cloud e altre tecnologie di connettività.

Ulteriori informazioni e il rapporto completo Identificazione delle aree di interesse della sicurezza informatica nelle auto connesse Basato su WP.29 UN R155 Vettori di attacco e oltre in inglese possono essere letti online gratuitamente.

Altro su TrendMicro.com

Informazioni su TrendMicro In qualità di uno dei principali fornitori mondiali di sicurezza IT, Trend Micro contribuisce a creare un mondo sicuro per lo scambio di dati digitali. Con oltre 30 anni di esperienza nella sicurezza, ricerca sulle minacce globali e costante innovazione, Trend Micro offre protezione per aziende, agenzie governative e consumatori. Grazie alla nostra strategia di sicurezza XGen™, le nostre soluzioni beneficiano di una combinazione intergenerazionale di tecniche di difesa ottimizzate per ambienti all'avanguardia. Le informazioni sulle minacce in rete consentono una protezione migliore e più rapida. Ottimizzate per carichi di lavoro cloud, endpoint, e-mail, IIoT e reti, le nostre soluzioni connesse forniscono visibilità centralizzata in tutta l'azienda per un rilevamento e una risposta più rapidi alle minacce.