Oggigiorno, per essere competitive, le aziende devono stare al passo con le ultime tendenze tecnologiche. Tuttavia, senza lo sviluppo parallelo di un'infrastruttura di sicurezza e di un chiaro processo di risposta agli attacchi, queste tecnologie potrebbero diventare il vettore fatale delle minacce informatiche.

In caso di attacco informatico, un solido piano di risposta agli incidenti può rimettere in funzione un'azienda con danni minimi. Un buon playbook è di grande aiuto nell'impostazione del processo di risposta agli incidenti.

Secondo uno studio condotto da IBM e Ponemon, un furto di dati costa in media all'azienda interessata 3,92 milioni di dollari. Questi costi possono variare a seconda della rapidità con cui un'azienda rileva e risponde a una violazione dei dati.

il 2020 Data Breach Investigations Report Verizon ha scoperto che mentre la maggior parte delle violazioni dei dati nel 2019 è durata giorni o meno, un quarto delle violazioni è durato mesi o più. Il contenimento, a sua volta, ha richiesto in media circa lo stesso tempo.

Nel complesso, i numeri nel rapporto mostrano un miglioramento nel rilevamento e nella risposta alle violazioni dei dati rispetto agli anni precedenti. Tuttavia, il rapporto rileva anche che questo miglioramento potrebbe essere dovuto al fatto che un numero maggiore di violazioni scoperte dai fornitori di servizi di sicurezza gestita (MSSP) è stato incluso nelle loro indagini.

Le organizzazioni dovrebbero, ovviamente, sforzarsi di prevenire le effrazioni. Allo stesso tempo, tuttavia, prepararsi a tali incidenti e creare procedure per ridurre la durata di una violazione dei dati è un approccio essenziale e realistico per affrontare le minacce odierne.

Preparati alle minacce

Sapere cosa aspettarsi è il primo passo per prepararsi e rispondere a potenziali attacchi informatici. In passato, le minacce erano molto più semplici e ampiamente definite dalle tecnologie che sfruttavano. Ma ora che le organizzazioni utilizzano infrastrutture di dati e di rete più avanzate, la superficie di attacco è più ampia e l'impatto delle minacce è aumentato.

il Rapporto sulla sicurezza per il 2019 di Trend Micro evidenzia la complessità e la persistenza delle minacce odierne. Gli attacchi ransomware prendono di mira sempre più obiettivi di alto profilo, con i criminali che sviluppano meno nuove famiglie. Nel 2019 sono state registrate 95 nuove famiglie di ransomware, meno della metà rispetto al 2018 (222). Anche le attività legate al phishing sono diminuite.

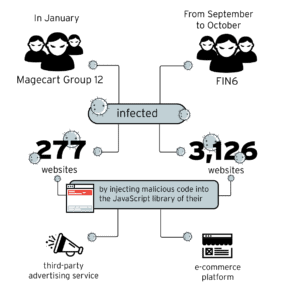

Il 2019 ha visto una serie di attacchi di alto profilo su siti di e-commerce come Magecart Group 12 e FIN6, che hanno infettato migliaia di negozi online per rubare le informazioni di pagamento dei clienti.

Le minacce di cui sopra illustrano le lacune di sicurezza nelle tecnologie utilizzate oggi. Mostrano anche come le tendenze e i punti deboli di settore, dispositivo o piattaforma stiano plasmando il panorama delle minacce. Le organizzazioni hanno una varietà di basi da coprire quando introducono nuove applicazioni e software progettati per migliorare le operazioni e guidare l'innovazione. Oltre a essere consapevoli delle minacce attuali, i dipendenti dovrebbero anche acquisire una conoscenza approfondita di tutte le tecnologie utilizzate dalla loro organizzazione.

Sebbene la protezione multilivello possa aiutare a rilevare e prevenire gli attacchi informatici, tutto il personale responsabile della manutenzione dell'infrastruttura dell'organizzazione dovrebbe anche sapere come rispondere a un'intrusione ea un attacco attivo.

Risposta agli incidenti

Le minacce che violano le difese aziendali richiedono un'efficace strategia di risposta agli incidenti. È il processo o il piano che le organizzazioni utilizzano come guida per gestire e contenere violazioni o attacchi informatici.

L'obiettivo di Incident Response è rimettere in funzione l'azienda dopo un attacco. Ciò include l'identificazione e la qualificazione della minaccia che ha superato le loro difese. Un incidente implica anche che i meccanismi preventivi dell'organizzazione hanno fallito e devono essere rafforzati.

Una caratteristica distintiva di Incident Response è che la risposta può avere successo senza dover identificare l'autore della minaccia dietro l'attacco. La risposta agli incidenti viene fornita "dal vivo" o durante un attacco in corso con l'intento di fermarlo. Al contrario, la computer forensics, ad esempio, viene eseguita dopo il fatto e può andare più in profondità perché la minaccia si è ritirata.

Esistono due framework di risposta agli incidenti standard ampiamente accettati: NIST (National Institute of Standards and Technology) , SANS (SysAdmin, Audit, Rete e Sicurezza). Sono molto simili tra loro e coprono un'ampia base, dalla preparazione di un attacco all'assicurarsi che l'incidente non si ripeta.

SANS

NIST

Maggiori informazioni su questo nel blog su Trendmicro.de

Informazioni su TrendMicro In qualità di uno dei principali fornitori mondiali di sicurezza IT, Trend Micro contribuisce a creare un mondo sicuro per lo scambio di dati digitali. Con oltre 30 anni di esperienza nella sicurezza, ricerca sulle minacce globali e costante innovazione, Trend Micro offre protezione per aziende, agenzie governative e consumatori. Grazie alla nostra strategia di sicurezza XGen™, le nostre soluzioni beneficiano di una combinazione intergenerazionale di tecniche di difesa ottimizzate per ambienti all'avanguardia. Le informazioni sulle minacce in rete consentono una protezione migliore e più rapida. Ottimizzate per carichi di lavoro cloud, endpoint, e-mail, IIoT e reti, le nostre soluzioni connesse forniscono visibilità centralizzata in tutta l'azienda per un rilevamento e una risposta più rapidi alle minacce.