Il nuovo studio Barracuda rivela segnali d'allarme geografici e di rete per gli attacchi di phishing. I paesi da cui provengono le e-mail e il numero di paesi che attraversano nel loro percorso verso la destinazione finale sono importanti segnali di avvertimento di attacchi di phishing.

Un nuovo studio di Barracuda in collaborazione con la Columbia University ha analizzato la geolocalizzazione e l'infrastruttura di rete di oltre 2 miliardi di email inviate a gennaio 2020, comprese 218.000 email di phishing. La ricerca ha mostrato che le e-mail di phishing avevano maggiori probabilità di provenire da alcuni paesi in alcune parti dell'Europa orientale, dell'America centrale, del Medio Oriente e dell'Africa.

2 miliardi di email = quasi 220.000 email di phishing

È anche più probabile che vengano instradati attraverso un numero maggiore di posizioni rispetto alle e-mail innocue. Un numero sorprendente di attacchi proveniva anche da fornitori di servizi cloud grandi e legittimi. Ciò è presumibilmente dovuto alla capacità degli aggressori di compromettere server legittimi e/o account di posta elettronica ospitati da questi provider.

Ecco uno sguardo più da vicino su come la geografia e l'infrastruttura di rete influenzano gli attacchi di phishing e le soluzioni per aiutare a rilevare, bloccare e mitigare questi attacchi.

Caratteristiche geografiche e di rete degli attacchi di phishing

Negli attacchi di phishing, gli aggressori utilizzano tattiche di ingegneria sociale per indurre le vittime a rivelare informazioni personali come nomi utente, password, numeri di carte di credito o coordinate bancarie. Il rilevamento del phishing si concentra principalmente sul contenuto delle e-mail di phishing e sul comportamento degli aggressori. Tuttavia, poiché gli attacchi di phishing diventano più complessi, coloro che vogliono proteggersi da questi attacchi devono utilizzare anche metodi sempre più sofisticati.

Barracuda ha esaminato le caratteristiche a livello di rete delle e-mail di phishing perché sono più persistenti e più difficili da manipolare per gli aggressori. I ricercatori della sicurezza hanno estratto gli indirizzi IP dai campi "Ricevuto" delle intestazioni delle e-mail, che registrano le informazioni sui server attraversati durante la trasmissione. L'esame di questi dati fa luce sul percorso seguito da un'e-mail di phishing tra il mittente e i destinatari. L'analisi ha rivelato tre risultati chiave:

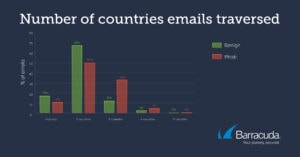

Le e-mail di phishing vengono instradate attraverso almeno 2 paesi

Oltre l'80% delle e-mail valide passa attraverso due o meno paesi. Al contrario, questo è il caso di poco più del 60% delle e-mail di phishing. Il numero di paesi diversi attraversati da un'e-mail può quindi fungere da buon indicatore per il rilevamento del phishing.

Paesi con una maggiore probabilità di phishing in alcune parti dell'Europa orientale, America centrale, Medio Oriente e Africa

I ricercatori di sicurezza hanno anche determinato la probabilità di phishing per diversi paesi. A tal fine è stato identificato il Paese del mittente con i dati di geolocalizzazione e la probabilità di phishing per ciascun Paese è stata calcolata come segue:

Probabilità di phishing = numero di email di phishing dal paese/numero totale di email dal paese

Alcuni paesi ad alto traffico di phishing hanno una probabilità di phishing estremamente bassa. Ad esempio, 129.369 e-mail di phishing nel set di dati sono state inviate dagli Stati Uniti, ma gli Stati Uniti hanno solo una probabilità di phishing dello 0,02%. In generale, la maggior parte dei paesi aveva una probabilità del 10% o inferiore di phishing. I mittenti che hanno prodotto un volume maggiore di e-mail di phishing (più di 1.000 e-mail nel set di dati) con una maggiore probabilità di phishing provenivano dai seguenti paesi o territori (in ordine decrescente):

- Lituania

- Lettonia

- Serbia

- Ucraina

- Russia

- Bahamas

- Porto Rico

- Colombia

- Iran

- Palestina

- Kazakhstan

Sebbene non abbia senso bloccare tutto il traffico e-mail proveniente da paesi con un'alta probabilità di phishing, potrebbe essere una buona idea contrassegnare le e-mail provenienti da questi paesi per un'ulteriore analisi.

E-mail di phishing: spesso tramite fornitori di servizi cloud legittimi

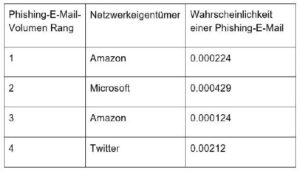

Top 4 reti: probabilità che una determinata e-mail proveniente dalla rete sia un'e-mail di phishing (grafico: Barracuda).

Sorprendentemente, le reti con il maggior numero di attacchi di phishing appartengono a grandi fornitori di servizi cloud. Questo è prevedibile in quanto hanno anche il volume complessivo più elevato di e-mail inviate. Con tali reti, la probabilità che una data e-mail sia un'e-mail di phishing è molto bassa. È probabile che la maggior parte degli attacchi originati da queste reti provenga da account o server di posta elettronica compromessi di cui gli aggressori sono riusciti a rubare le credenziali.

Ha anche mostrato che alcuni degli aggressori di phishing con il volume più alto (per rete) che hanno anche un'alta probabilità di phishing provengono ancora da reti appartenenti a fornitori di servizi cloud (Rackspace, Salesforce). Queste reti hanno un traffico e-mail complessivo inferiore rispetto alle reti principali, ma inviano comunque un volume significativo di e-mail di phishing. Pertanto, la probabilità che un'e-mail che inviano sia dannosa è molto più alta (Tabella 2).

Best practice per la protezione dagli attacchi di phishing

1. Soluzioni che utilizzano l'intelligenza artificiale

I criminali informatici adattano le loro tattiche per aggirare i gateway di posta elettronica e i filtri antispam. Pertanto, è importante implementare una soluzione che rilevi e protegga dagli attacchi di spear phishing, tra cui la rappresentazione del marchio, la compromissione della posta elettronica aziendale e l'acquisizione di account. Le aziende dovrebbero implementare una soluzione che non si basi esclusivamente sul controllo di collegamenti o allegati dannosi. Una tecnologia che utilizza l'apprendimento automatico per analizzare i normali modelli di comunicazione all'interno dell'organizzazione può rilevare anomalie che potrebbero indicare un attacco.

2. Implementazione della protezione contro l'acquisizione di account

La strategia di sicurezza dovrebbe andare oltre i messaggi di posta elettronica esterni perché alcuni degli attacchi di spear phishing più dannosi e persuasivi vengono inviati da account interni compromessi. Pertanto, agli aggressori dovrebbe essere impedito di utilizzare l'azienda come campo base per campagne di spear phishing. Dovrebbe impiegare una tecnologia di sicurezza che utilizza l'intelligenza artificiale per rilevare quando gli account sono stati compromessi ed essere in grado di intraprendere azioni correttive in tempo reale, avvisando gli utenti e rimuovendo le e-mail dannose inviate dagli account compromessi.

3. Migliorare la consapevolezza della sicurezza attraverso la formazione

Gli utenti dovrebbero essere tenuti aggiornati sugli ultimi attacchi e tattiche di spear phishing. Le aziende dovrebbero garantire che i propri dipendenti siano in grado di individuare gli attacchi e sapere come segnalarli immediatamente al reparto IT. Si consigliano simulazioni di phishing per e-mail, posta vocale e SMS per addestrare gli utenti a riconoscere gli attacchi informatici, testare l'efficacia della formazione e identificare gli utenti più a rischio.

Il phishing continuerà a essere una delle tattiche più popolari utilizzate dai criminali informatici. Con le misure di cui sopra, tuttavia, le aziende possono difendersi adeguatamente dalla marea di questi attacchi e ridurre significativamente il rischio di una violazione della sicurezza.

[stellaboxid=5]