Attacchi ad altissima velocità su server ESXi e macchine virtuali VMware. I ricercatori Sophos scoprono un nuovo ransomware Python. Il rapporto intitolato "Python Ransomware Script Targets ESXi Server for Encryption" fornisce una visione più approfondita.

Sophos ha rilasciato i dettagli di un nuovo ransomware basato su Python che i criminali informatici stanno utilizzando per attaccare e crittografare le macchine virtuali in esecuzione su hypervisor ESXi. Nel rapporto intitolato "Python Ransomware Script Targets ESXi Server for Encryption", gli esperti di Sophos Labs descrivono un attacco ad alta velocità che ha richiesto meno di tre ore dall'intrusione alla crittografia.

Piattaforme ESXi prese di mira da VMware

"Questo è uno degli attacchi ransomware più veloci su cui Sophos abbia mai indagato, e sembra essere rivolto alla piattaforma ESXi", ha affermato Andrew Brandt, ricercatore principale di Sophos. “Python è un linguaggio di programmazione non comunemente usato per il ransomware. Tuttavia, Python è preinstallato su sistemi basati su Linux come ESXi, quindi sono possibili attacchi basati su Python su tali sistemi. I server ESXi di VMware sono un obiettivo attraente per i criminali ransomware grazie alla loro capacità di attaccare simultaneamente più macchine virtuali che eseguono applicazioni o servizi potenzialmente mission-critical. Gli attacchi agli hypervisor possono essere sia rapidi che estremamente devastanti. Gruppi di ransomware come DarkSide e REvil prendono di mira i server ESXi nei loro attacchi”.

Corso dell'attacco indagato

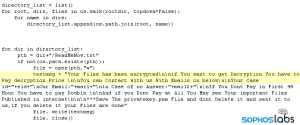

L'indagine ha rivelato che l'attacco è iniziato alle 0:30 di domenica, quando è stato violato un account TeamViewer in esecuzione su un computer che disponeva anche delle credenziali dell'amministratore di dominio.

Solo 10 minuti dopo, gli aggressori utilizzano lo strumento Advanced IP Scanner per cercare obiettivi sulla rete. I SophosLabs ritengono che il server ESXi fosse vulnerabile sulla rete perché disponeva di una shell attiva, un'interfaccia di programmazione che i team IT utilizzano per i comandi e gli aggiornamenti. Ciò ha consentito ai criminali informatici di installare uno strumento di comunicazione di rete sicuro chiamato Bitvise sulla macchina dell'amministratore di dominio, che ha fornito loro l'accesso remoto al sistema ESXi, incluso lo spazio di archiviazione utilizzato dalle macchine virtuali. Intorno alle 3:40 il ransomware è stato attivato e crittografato i dischi rigidi dei server ESXi.

Nota per maggiore sicurezza

“Gli amministratori che eseguono ESXi o altri hypervisor sulle loro reti dovrebbero seguire le migliori pratiche di sicurezza. Ciò include l'utilizzo di password complesse e l'utilizzo dell'autenticazione a più fattori ove possibile", afferma Brandt. “La shell ESXi può e deve essere disabilitata ogni volta che i dipendenti non la utilizzano per la manutenzione ordinaria, ad esempio durante l'installazione di patch. Il team IT può controllarlo utilizzando i controlli della console del server o gli strumenti di gestione del software forniti dal fornitore."

I prodotti endpoint, come Sophos Intercept X, proteggono i sistemi rilevando le azioni e il comportamento di ransomware e altri attacchi. Qualsiasi tentativo di crittografare i file verrà bloccato di conseguenza. Avvisi di sicurezza specifici per gli hypervisor ESXi sono disponibili online qui.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.