I dispositivi di archiviazione di massa USB offrono un modo rapido e semplice per trasportare e condividere i dati quando la trasmissione digitale non è possibile. Tuttavia, l'elevato rischio di furto e smarrimento rende i dispositivi di archiviazione di massa USB un incubo per la sicurezza aziendale.

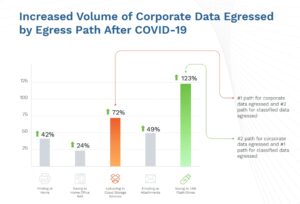

Il lavoro a distanza, ormai diffuso, ha esacerbato questi problemi. Il volume di dati scaricati dai dipendenti nell'archivio di massa USB è secondo la DG Data Trends Report in crescita del 19% dall'inizio della crisi COVID-123. Ciò suggerisce che molti dipendenti utilizzano questi dispositivi per portare a casa grandi quantità di dati. Di conseguenza, centinaia di terabyte di dati potenzialmente sensibili e non crittografati si trovano al di fuori del perimetro di sicurezza di un'organizzazione, aumentando notevolmente il rischio di perdita di dati. Tuttavia, un'efficace implementazione del controllo e della crittografia USB può migliorare significativamente la protezione contro i pericoli intrinseci di questi dispositivi.

Nozioni di base: controllo USB e crittografia

Il rapporto mostra che l'uso di chiavette USB con dati aziendali importanti è aumentato notevolmente (Fonte: DG Data Trends Report di Digital Guardian)

Il controllo e la crittografia USB si riferiscono a un insieme di tecniche e pratiche utilizzate per proteggere l'accesso dei dispositivi alle porte USB. Questi costituiscono una parte importante della sicurezza degli endpoint, contribuendo a proteggere le risorse di dati sensibili dalla perdita e i sistemi informatici dalle minacce che possono essere distribuite tramite dispositivi USB plug-in fisici, come il malware.

Esistono diversi modi per implementare il controllo e la crittografia USB. L'approccio più restrittivo consiste nel bloccare del tutto l'uso dei dispositivi USB, coprendo fisicamente le porte USB sugli endpoint o disabilitando gli adattatori USB nel sistema operativo. Tuttavia, per la stragrande maggioranza delle aziende, dato l'elevato numero di periferiche che si affidano alle porte USB, questo non è un approccio praticabile.

In alternativa, misure fisiche meno draconiane possono essere combinate con l'uso della crittografia per proteggere i dati sensibili anche in caso di smarrimento o furto di un'unità flash contenente dati. Il modo più semplice, ma di solito anche il più costoso, è acquistare dispositivi che dispongono già di robusti algoritmi di crittografia integrati. Un'opzione più economica consiste nell'implementare e applicare policy IT specifiche per l'utilizzo di dispositivi USB. Queste possono essere politiche che consentono solo ai dipendenti di utilizzare determinati dispositivi USB approvati i cui file system sono stati crittografati manualmente o che richiedono la crittografia di determinati file prima che possano essere trasferiti su un dispositivo di archiviazione USB.

Controllo regolabile per una sicurezza sfumata

I controlli standard della porta USB forniti come parte della maggior parte dei sistemi operativi tendono ad avere funzionalità piuttosto limitate. I team di sicurezza possono scegliere di lasciarli completamente aperti, contrassegnarli come di sola lettura o disabilitarli completamente. Tuttavia, per un approccio più sfumato, è possibile ottenere un livello più elevato di controllo granulare utilizzando le applicazioni di sicurezza.

Ad esempio, è possibile specificare che ogni dispositivo USB inserito deve indicare al sistema operativo esattamente quale tipo di dispositivo è come parte del protocollo di connessione. Utilizzando le applicazioni di controllo USB, gli amministratori possono utilizzare queste informazioni per limitare o bloccare tipi specifici di dispositivi USB su porte endpoint specifiche. Ad esempio, l'uso di mouse USB attraverso la porta può essere consentito, ma i dispositivi di archiviazione come le chiavette USB possono essere proibiti.

Alcune soluzioni di sicurezza vanno oltre e consentono di impostare regole che governano le porte USB fino a un livello individuale. Ciò include specificare esattamente quali tipi di file possono essere copiati o trasferiti tramite una porta USB specifica o specificare che una porta specifica può essere utilizzata solo dai dispositivi su una whitelist pre-approvata (in base al loro numero di serie). Tali controlli possono essere estremamente efficaci nel prevenire il trasferimento di dati non autorizzato o azioni dannose come il tentativo di caricare malware tramite una chiavetta USB non autorizzata.

La soluzione controllata centralmente consente di risparmiare un notevole sforzo logistico

Una rete aziendale può contenere centinaia o addirittura migliaia di dispositivi con una o più porte USB. Pertanto, le soluzioni di controllo e crittografia che non possono essere gestite individualmente ma centralmente sono molto più facili da implementare e gestire. Ciò è particolarmente vero in questo momento, in cui i protocolli di manutenzione remota rendono quasi impossibile gestire efficacemente i dispositivi in altro modo.

Sebbene le unità USB portatili siano viste dai dipendenti come un modo veloce e conveniente per trasportare o archiviare i dati, rappresentano un rischio per la sicurezza delle organizzazioni.Tuttavia, l'implementazione di soluzioni di controllo e crittografia USB fornisce ai team di sicurezza gli strumenti necessari per mitigare le minacce attraverso i dispositivi USB per reti aziendali e dati aziendali sensibili.

[stellaboxid=6]