Il passaggio all'elaborazione senza server sta prendendo velocità. Secondo un sondaggio del 2019, il 21% delle aziende ha già adottato la tecnologia serverless, mentre il 39% lo sta prendendo in considerazione. Trend Micro fornisce il white paper corrispondente per il download.

La tecnologia serverless è attraente per molte aziende perché consente loro di concentrarsi sulla creazione di un codice migliore per le loro applicazioni piuttosto che sulla gestione e la protezione dell'infrastruttura necessaria per eseguire le applicazioni. Il white paper di ricerca di Trend Micro, Securing Weak Points in Serverless Architectures: Risks and Recommendations, fornisce considerazioni sulla sicurezza per gli ambienti serverless e aiuta gli utenti a rendere i loro ambienti serverless il più sicuri possibile. Il focus è sui servizi offerti da AWS, che ha la più ampia gamma di offerte in questo mercato.

Il serverless computing è una tecnologia che supporta i servizi di back-end, consentendo alle organizzazioni di scaricare determinate responsabilità sui provider di servizi cloud (CSP) come Amazon Web Services (AWS), tra cui la gestione della capacità, l'applicazione di patch e la disponibilità. Con l'elaborazione senza server, le applicazioni di back-end possono essere create senza essere direttamente coinvolte nella disponibilità e nella scalabilità. Tuttavia, il termine "senza server" non significa che questo modello informatico non utilizzi affatto i server, ma piuttosto che le aziende non debbano più essere direttamente coinvolte nella manutenzione e nella protezione dei server.

Tecnologia serverless più sicura di altri modelli di cloud computing

La sicurezza delle componenti informatiche infrastrutturali di queste architetture è in gran parte assicurata dai CSP (Cloud Service Provider). Per questo motivo, la tecnologia serverless è considerata relativamente più sicura rispetto ad altri modelli di cloud computing. Ma come qualsiasi altra tecnologia esistente, non è immune da rischi e minacce.

Servizi di rete in un'architettura serverless

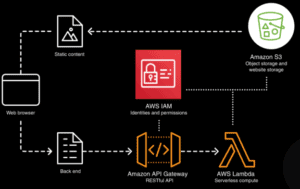

Per capire come funziona un'architettura serverless, è necessario sapere quali sono i diversi servizi coinvolti. Questo post riguarda un'architettura serverless AWS.

Amazon S3

Amazon Simple Storage Service (Amazon S3) è un servizio di data object storage scalabile che supporta una varietà di casi d'uso come applicazioni mobili, analisi di big data e dispositivi IoT. Amazon S3 consente di gestire oggetti, che vengono poi archiviati in bucket tramite API.

AWS Lambda

Uno dei servizi serverless più utilizzati è AWS Lambda. Consente alle organizzazioni di eseguire il codice senza il noioso compito di distribuzione e manutenzione dei server. Gli sviluppatori pagano solo per il numero di istanze in cui il codice viene attivato. Con AWS Lambda, non devono gestire l'hardware o assicurarsi che il sistema operativo e tutte le applicazioni installate siano aggiornate.

Gateway API Amazon

Amazon API Gateway consente di creare, pubblicare, mantenere, monitorare e proteggere le API in modo semplice ed efficiente. Il servizio funge da portale per le applicazioni che possono accedere alle funzioni o ai dati del servizio back-end tramite le API RESTful e le API WebSocket.

AWS IAM

Attraverso AWS Identity and Access Management (AWS IAM), gli sviluppatori possono gestire le informazioni di sicurezza e le autorizzazioni per convalidare l'accesso a servizi e risorse serverless.

Configurazioni errate e pratiche di codifica non sicure

I CSP più grandi come AWS applicano la politica di privilegio minimo quando concedono autorizzazioni per attività specifiche. Sfruttano inoltre l'approccio default-deny, che garantisce che ciascun servizio possa comunicare o essere accessibile a un altro servizio solo quando vengono concesse le autorizzazioni necessarie. L'assegnazione manuale e la verifica dei privilegi offre maggiore sicurezza. Tuttavia, questo può rivelarsi difficile per gli utenti, soprattutto con un mix complesso di servizi interconnessi. Di conseguenza, potrebbero introdurre o trascurare configurazioni errate della sicurezza del servizio serverless e rischi come i seguenti.

Amazon S3

Lasciare i bucket Amazon S3 aperti o liberamente accessibili potrebbe essere una porta per gli attori malintenzionati alla ricerca di dati sensibili. Dati critici o parti di codice che non dovrebbero essere visibili pubblicamente potrebbero essere esposti anche se i bucket Amazon S3 vengono utilizzati per ospitare contenuti a cui non sono destinati.

AWS Lambda

Le funzioni di AWS Lambda potrebbero essere sfruttate da attori malintenzionati tramite tecniche di inserimento in codice malformato o vulnerabile. I dati sensibili potrebbero anche essere esposti se il codice di una funzione AWS Lambda è progettato per restituire variabili ed essere accessibile a servizi esterni. Gli attori malintenzionati potrebbero anche sfruttare le credenziali memorizzate come variabili nelle funzioni AWS Lambda per ottenere l'accesso all'account di un utente. Inoltre, il codice dannoso potrebbe essere utilizzato per archiviare strumenti e script dannosi nella cartella /tmp di un ambiente di esecuzione AWS Lambda. I file qui potrebbero essere abbastanza persistenti da lanciare attacchi o esfiltrare dati sensibili.

Gateway API Amazon

Una volta che un endpoint Amazon API Gateway è esposto e non protetto, potrebbe essere utilizzato per lanciare un attacco Denial of Service (DoS) per compromettere o disattivare il servizio dietro di esso. Gli attori malintenzionati intenti a causare danni finanziari a un'azienda possono anche abusare di un endpoint aperto di Amazon API Gateway per eseguire continuamente il polling di una funzione AWS Lambda per gonfiare il conto dell'azienda.

AWS IAM

A volte, forse a causa di vincoli di tempo, gli sviluppatori rendono le politiche eccessivamente permissive per garantire la comunicazione tra i componenti del sistema. Ciò è facilitato da AWS IAM. Ma ovviamente, questo rilassamento dei privilegi influisce sulla sicurezza dei servizi serverless con cui viene utilizzato AWS IAM.

Rischi da codice difettoso

Per evidenziare ulteriormente i rischi dell'implementazione di codice difettoso su un sistema serverless, i ricercatori hanno creato una prova di concetto che include una funzione AWS Lambda con privilegi elevati. Il video seguente mostra come le cattive pratiche di codifica consentono agli attori malintenzionati di modificare correttamente il timeout della funzione AWS Lambda e quindi eseguire altre attività come l'escalation dei privilegi e l'esfiltrazione dei dati.

Impatto dei rischi per la sicurezza sulle aziende

I servizi senza server implicano funzionalità senza stato e, pertanto, i dati in questi servizi vengono memorizzati nella cache anziché archiviati in memoria. Quando si spostano i dati da servizi serverless a posizioni fuori sede, le organizzazioni devono prestare attenzione a come i dati vengono spostati per evitare perdite di dati. Una di queste fughe di dati si è verificata quando un database contenente mezzo milione di documenti legali e finanziari sensibili è stato esposto a causa di un'errata configurazione durante la modifica delle politiche di accesso.

Sapere dove sono archiviati i dati è importante anche per evitare problemi di conformità, come quando sono diventati noti oltre 36.000 registri di detenuti di varie strutture penitenziarie negli Stati Uniti perché era accessibile un archivio dati connesso a un'applicazione basata su cloud . La compromissione dell'applicazione o del servizio di un'organizzazione potrebbe anche causare interruzioni dell'attività e danni alla reputazione.

Sicurezza per servizi e installazioni serverless

Il modello di responsabilità condivisa, in cui sia il CSP che l'utente condividono le responsabilità per la sicurezza dell'ambiente cloud, si applica anche al serverless computing. Il progetto di ricerca presenta i modi in cui i servizi e le installazioni serverless possono essere protetti da rischi e minacce utilizzando le migliori pratiche e soluzioni di sicurezza. Il white paper "Securing Weak Points in Serverless Architectures: Risks and Recommendations" fornisce ulteriori dettagli sull'argomento.

Vai direttamente al white paper su Trendmicro.com

Informazioni su TrendMicro In qualità di uno dei principali fornitori mondiali di sicurezza IT, Trend Micro contribuisce a creare un mondo sicuro per lo scambio di dati digitali. Con oltre 30 anni di esperienza nella sicurezza, ricerca sulle minacce globali e costante innovazione, Trend Micro offre protezione per aziende, agenzie governative e consumatori. Grazie alla nostra strategia di sicurezza XGen™, le nostre soluzioni beneficiano di una combinazione intergenerazionale di tecniche di difesa ottimizzate per ambienti all'avanguardia. Le informazioni sulle minacce in rete consentono una protezione migliore e più rapida. Ottimizzate per carichi di lavoro cloud, endpoint, e-mail, IIoT e reti, le nostre soluzioni connesse forniscono visibilità centralizzata in tutta l'azienda per un rilevamento e una risposta più rapidi alle minacce.