Il ransomware è una minaccia cronica. Ma il loro aspetto è in continua evoluzione. Da un lato, dietro il cambiamento permanente c'è una scena che sta diventando sempre più professionale, pensa in modo più economico o addirittura si politicizza nella crisi attuale. D'altra parte, ci sono nuove tecnologie. Qui Bitdefender mostra quattro pilastri per difendersi dagli attacchi di estorsione.

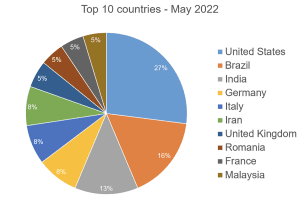

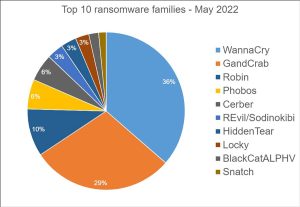

Una difesa efficace deve impostarsi di conseguenza in profondità e scongiurare gli attacchi estorsivi nelle varie fasi. L'attuale rapporto sulle minacce di Bitdefender, che include i dati di telemetria del mese precedente, mostra per il mese di maggio 2022 quanto sia attiva e diversificata la scena del ransomware a livello globale in 151 paesi per i quali sono disponibili dati. Sfortunatamente, la Germania è tra i primi paesi al quarto posto nelle statistiche negative: l'otto percento degli attacchi ransomware rilevati – non: infezioni – ha avuto luogo in Germania.

Hack sofisticati

Gli attacchi stanno diventando sempre più complessi, mirati ea lungo termine. Ci sono anche attacchi di massa opportunistici. Dopo una scansione automatica delle reti di destinazione, mirano a un rapido successo con un ransomware semplice e ad azione immediata.

Tuttavia, il ransomware-as-a-service (RaaS) è predominante e molto più pericoloso: i criminali informatici utilizzano strumenti complessi in un modello di business a breve termine. Gli attori di questo ecosistema RaaS si dividono quindi il riscatto dovuto. Gli operatori di ransomware che sviluppano il malware e mantengono l'infrastruttura necessaria non detengono più la quota più alta. I cosiddetti "affiliati" stanno diventando sempre più importanti: in quanto appaltatori indipendenti, sono gli esperti per compromettere una rete IT. Attualmente raccolgono dal 70 all'85% - o anche di più - dei riscatti pagati. Detengono il potere nell'economia del ransomware, mentre il codice del malware diventa la materia prima.

intrusione nella rete aziendale

Il denaro finisce dove avvengono le innovazioni: con gli affiliati. Questi specialisti utilizzano diverse tecnologie per compromettere le reti e trovare i dati per i quali è più probabile che le vittime paghino un riscatto.

Prendono il loro tempo massimizzando i danni. La prima intrusione in Internet tramite un'e-mail di phishing potrebbe essere solo questione di minuti. Passano poi ore o settimane per prepararsi all'attacco. L'esfiltrazione, la crittografia dei dati e l'estorsione delle vittime potrebbero avvenire solo mesi dopo.

Quattro pilastri della difesa dal ransomware

A seconda della fase, gli attacchi aggirano diversi meccanismi di difesa. Una difesa informatica ben posizionata combatte quindi il ransomware nelle varie fasi dell'attacco:

1. Prevenzione attraverso una superficie di attacco ridotta al minimo

Se vuoi respingere in anticipo gli attacchi ransomware, devi fare i compiti. La gestione della sicurezza informatica fa parte della specifica al fine di ridurre la superficie di attacco informatico. Un amministratore IT che aggiorna continuamente e coscienziosamente la sicurezza e le risorse della propria rete e controlla le configurazioni chiude in primo luogo molte scappatoie per i ricattatori. L'applicazione automatica di patch evita l'apertura di falle di sicurezza. Le architetture zero-trust garantiscono il controllo degli accessi in anticipo.

2. Protezione contro le infezioni su più livelli

Le minacce avanzate persistenti (APT) più complesse molto probabilmente non possono essere bloccate solo con un'amministrazione IT coscienziosa. Gli aggressori che sono costantemente alla ricerca di opportunità in modo mirato utilizzano tecnologie di vasta portata o prendono la deviazione attraverso la catena di fornitura del software.

Una difesa in profondità utilizza diversi meccanismi di sicurezza informatica per scongiurare un attacco, ad esempio tramite una e-mail infettata da codice malware, nelle varie fasi di attacco (Figure 4 e 5):

- Quando si ricevono e-mail: la sicurezza e-mail si basa sulla scansione del malware, sull'intelligence sulle minacce, sull'intelligenza artificiale e sull'apprendimento automatico per rilevare nuovi attacchi.

- Dopo l'apertura di un documento: prima di eseguire macro dannose, un'analisi di sicurezza nella sandbox isolata fa esplodere il documento ed esamina, ad esempio, gli effetti del codice Visual Basic for Applications (VBA).

- Durante l'esecuzione del codice VBA: numerosi meccanismi di difesa proteggono l'ambiente di runtime, scansionano la memoria di lavoro dopo l'estrazione e cercano un'iniezione di codice. Monitorano i processi di un endpoint in tempo reale in modo che le attività del codice non passino inosservate.

- Dopo l'annidamento nella rete: la sicurezza della rete riconosce i modelli nel traffico dati quando un endpoint con malware implementato contatta il server di comando e controllo per ricaricare il codice dannoso. La costruzione di una shell inversa da parte degli hacker è rivelata dai modelli di traffico.

3. Riduzione del tempo di permanenza degli aggressori

In caso di emergenza, è quindi importante rimuovere rapidamente gli hacker dalla rete. Più a lungo gli aggressori rimangono nella rete, più tempo hanno per la ricognizione attiva. Le aziende di tutte le dimensioni necessitano di funzionalità di rilevamento e risposta alle minacce. Nel caso di minacce persistenti avanzate, ciò è spesso difficile da ottenere senza rilevamento e risposta gestiti (MDR) e senza l'aiuto di esperti di sicurezza esterni. La caccia alle minacce utilizzando un servizio di rilevamento e risposta gestito offre anche le risorse necessarie per le piccole e medie imprese che non hanno le competenze, il tempo o il personale per impostare una difesa efficiente dal punto di vista operativo. Con l'aiuto di esperti, sarà possibile ridurre il tempo di permanenza degli aggressori, riducendo così al minimo i danni che infliggono.

Ma anche i moderni Endpoint Detection and Response (EDR) o Extended Detection and Response (XDR) possono aiutare rilevando il malware sui sistemi nel più breve tempo possibile: per fare ciò, osserva il comportamento degli endpoint e segnala un pericolo non appena si verifica è la probabilità di un attacco. La correlazione cross-endpoint delle informazioni aiuta a scoprire gli incidenti relativi alla sicurezza ancora più velocemente.

4. Limitare i danni tramite backup automatici

In un attacco riuscito, è importante ridurre i danni tramite backup di emergenza. Gli strumenti automatizzati riconoscono un file crittografato dal suo valore di entropia. Maggiore è, maggiore è la probabilità di crittografia. Se un attacco aumenta l'entropia, uno strumento di protezione ransomware crea automaticamente un backup temporaneo del file non crittografato e lo ripristina successivamente. Con questo backup, tuttavia, né le copie shadow (copie shadow del volume) né altre soluzioni di backup statiche sono l'obiettivo del backup. Perché gli aggressori hanno questi posti nell'IT nel mirino e di solito li crittografano allo stesso tempo. Tali backup automatici proteggono i dati da attacchi sconosciuti perché il solo aumento dell'entropia attiva il backup dei dati.

Molte chiavi per la sicurezza

Non è possibile difendersi da attacchi ransomware complessi con un unico meccanismo di difesa. Se fai affidamento solo sulla protezione degli endpoint, nel peggiore dei casi hai una brutta mano. La protezione contro gli attacchi di estorsione richiede una difesa a più livelli che includa i mezzi di rilevamento e ripristino.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de