La guerra in Ucraina è anche una guerra informatica che promuove lo spionaggio informatico. I laboratori di Bitdefender scoprono recenti attacchi al framework Elephant. Gli attacchi avvengono anche tramite phishing con il download del presunto software AV di Bitdefender. Un riassunto dell'attuale spionaggio informatico.

Le aziende nel paese attaccato o nelle nazioni di supporto collegate all'Ucraina sono minacciate dai classici meccanismi di attacco informatico, i cui autori sono questa volta politicamente motivati. Oltre all'eliminazione delle informazioni, queste includono lo spionaggio. I Bitdefender Labs hanno analizzato i sofisticati meccanismi di attacco del cosiddetto Elephant Framework utilizzato per questo.

La guerra informatica peggiora la situazione della sicurezza informatica globale

Esperti di intelligence sulle minacce e analisti dei team di rilevamento e risposta gestiti hanno monitorato il panorama della sicurezza informatica sin dallo scoppio della guerra. Come previsto, le aziende e le organizzazioni in Ucraina, in particolare nei settori delle autorità pubbliche e delle infrastrutture critiche, sono tra le vittime preferite. Il gruppo filo-russo UAC-2021 è attivamente impegnato nello spionaggio informatico dal marzo 0056. Il gruppo, noto anche con i nomi Lorec53, UNC2589, EmberBear, LorecBear, BleedingBear, SaintBear e TA471, è responsabile di attacchi di esfiltrazione di dati che utilizzano malware stealer come OutSteel o GraphSteel. GraphSteel in particolare utilizza un sofisticato insieme di tecniche per scoprire password o informazioni nei formati Office ampiamente utilizzati come .docx o .xlsx e altri tipi di dati importanti come .ssh, .crt, .key, .ovpn o .json esfiltrare.

GraphSteel - Parte del framework Elephant

La complessità e la professionalità di tali attacchi sono dimostrate dagli attacchi con GraphSteel, i cui autori provengono molto probabilmente dall'ambiente del gruppo UAC-0056. Il malware GraphSteel fa parte del framework Elephant, un set di strumenti malware scritto nel linguaggio di programmazione Go. Gli aggressori li hanno recentemente utilizzati in una serie di attacchi di phishing contro le agenzie governative ucraine (gov.ua obiettivi).

Innanzitutto, hanno iniziato con un sofisticato attacco di spear phishing. Gli hacker hanno dimostrato un'elevata competenza negli attacchi di ingegneria sociale e hanno utilizzato indirizzi e-mail ucraini contraffatti. I contenuti delle e-mail false erano presunti annunci ufficiali o argomenti relativi a Corona. In un'e-mail, il presunto autore ha avvertito di un aumento degli attacchi informatici russi, ha fornito suggerimenti sulla sicurezza e ha fatto riferimento a un presunto download del software Bitdefender. Le vittime hanno compromesso i loro computer facendo clic su un collegamento nel testo dell'e-mail o aprendo un foglio di calcolo Excel con macro incorporate.

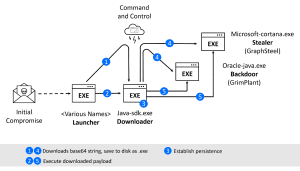

Launcher - script Python pericoloso

In alcuni casi, gli hacker utilizzano uno script Python come launcher, che è stato convertito in un file eseguibile. In altri casi, come l'intero framework Elephant, hanno scritto il codice nel linguaggio di programmazione Go. Forse un fattore nella decisione è stato che non tutti i software di sicurezza rilevano il malware scritto in Go. Questo a sua volta è probabilmente dovuto al fatto che i programmatori, buoni e cattivi, non usano Go molto spesso. Un altro vantaggio del linguaggio per gli hacker è che il payload può essere compilato sia per Windows che per Linux senza modificare il codice. È anche facile da usare e può essere esteso con moduli malware di terze parti. Il programma di avvio funge quindi da downloader o dropper combinato, collegando il sistema vittima al server di comando e controllo per annunciarne la disponibilità e ricevere un payload di malware eseguibile quando sarà il momento.

Downloader: trasporta malware

Il downloader carica quindi due diversi file malware: GraphSteel (Microsoft-cortana.exe) e GrimPlant (Oracle-java.exe), entrambi eseguiti automaticamente. GrimPlant consente di eseguire i comandi di PowerShell da remoto. GraphSteel ruba dati come dati di accesso, certificati, password o altre informazioni sensibili.

Ladro di GraphSteel

Lo scopo principale di GraphSteel è l'esfiltrazione di file, che il malware trasmette quindi crittografati con cifratura AES sulla porta 442. Lo strumento utilizza i websocket e il linguaggio GraphQL per comunicare con il server di comando e controllo. Il ladro ruba i dati di accesso per Wifi, Chrome, Firefox, nonché i dati dalle casseforti delle password, da Windows Credential Manager o dalle sessioni SSH e Thunderbird.

Presumibilmente per conto di Bitdefender

🔎 Attacchi paralleli con due payload dopo aver scaricato malware camuffato da software AV di Bitdefender (Immagine: Bitdefender).

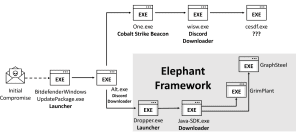

Secondo una voce dell'11 marzo 2022 nel CERT-UA, altri attacchi dall'ambiente UAC-0056 utilizzano appelli urgenti per aumentare la sicurezza IT e per scaricare un presunto prodotto antivirus Bitdefender da un presunto sito Bitdefender.fr i loro attacchi. Ma dietro Bitdefender.fr c'è il dominio forkscenter.fr con un sito Web Bitdefender.fr falsificato.

Questo attacco installa prima un downloader Discord, che poi implementa due file eseguibili: Alt.exe, un noto launcher Go che scarica l'Elephant Framework, e One.Exe, un Cobalt Strike Beacon. Alla fine, in quest'ultimo caso, viene scaricato un cesdf.exe, che purtroppo al momento non è disponibile per l'analisi perché gli amministratori dell'organizzazione attaccata hanno nel frattempo spento il proprio server.

Respingere attacchi così complessi richiede una sicurezza informatica a più livelli in grado di respingere un attacco in diverse fasi: già dal blocco dell'e-mail di phishing, dall'esecuzione del payload o dalla prevenzione di ulteriori compromissioni e dalla comunicazione con il server C&C.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de