Un attacco ransomware è sufficiente per la maggior parte delle aziende come limite. Ma due alla volta è uno scenario da apocalisse, anche se piuttosto eccitante per i professionisti della sicurezza. Sophos ha dato un'occhiata più da vicino al raro caso, che è anche uno scontro tra tattiche ransomware moderne e tradizionali.

Sophos pubblica la sua ricerca su un doppio attacco ransomware in cui una richiesta di riscatto degli operatori di ransomware Karma è stata crittografata 24 ore dopo dal gruppo Conti. Conti, un'altra comunità di ransomware, operava contemporaneamente sulla rete infetta.

Il gruppo Karma incontra il gruppo Conti nella stessa rete

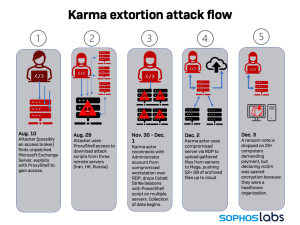

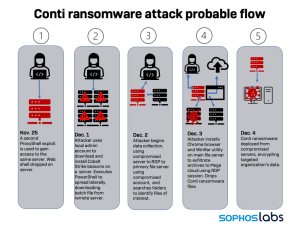

Gli analisti di Sophos descrivono in dettaglio il doppio attacco nel loro rapporto e spiegano come entrambi gli attori abbiano ottenuto l'accesso alla rete tramite un server Microsoft Exchange senza patch. Successivamente, tuttavia, hanno usato tattiche diverse per lanciare i loro attacchi.

Sean Gallagher, Senior Threat Researcher di Sophos, spiega come si sono comportati Karma e Conti: “Diventare vittima di un doppio attacco ransomware è uno scenario da incubo per qualsiasi organizzazione. In totale, è possibile identificare un periodo di quattro giorni in cui gli aggressori di Conti e Karma hanno agito contemporaneamente nella rete presa di mira: si sono spostati l'uno intorno all'altro, hanno effettuato download, eseguito script, installato Cobalt Strike e raccolto ed esfiltrato dati.

Il gruppo Conti sopprime il ricatto del karma

Gli attori di Karma hanno lanciato prima la fase finale del loro attacco, lasciando una richiesta di riscatto sui computer che richiedevano il pagamento in Bitcoin. A titolo di risarcimento, i dati rubati non sarebbero stati pubblicati. Quindi Conti ha colpito, crittografando i file presi di mira utilizzando un metodo ransomware più tradizionale, inclusa ironicamente la richiesta di riscatto Karma.

Di recente, abbiamo assistito a un numero sempre maggiore di casi in cui gruppi di hacker che utilizzano lo stesso ransomware per i loro attacchi si sono uniti e hanno utilizzato gli exploit ProxyShell per infiltrarsi nella rete di destinazione. Ci sono anche esempi di diversi attori che sfruttano la stessa vulnerabilità per ottenere l'accesso alla loro vittima. Il caso attuale, in cui due gruppi di ransomware completamente indipendenti hanno attaccato un obiettivo contemporaneamente, mostra quanto sia diventato affollato e competitivo il panorama del ransomware".

Il doppio attacco: una sequenza temporale

- 10. Agosto 2021

Gli analisti di Sophos presumono che l'attacco sia stato lanciato in questo giorno. I criminali, probabilmente avviati da broker di accesso che agiscono come una sorta di broker nell'ecosistema del crimine informatico e vendono l'accesso rubato ai sistemi, utilizzano una vulnerabilità ProxyShell per ottenere l'accesso alla rete e proteggere una base sul server compromesso.

- 30. novembre 2021

L'indagine rivela che sono trascorsi quasi quattro mesi prima che Karma emergesse il 30 novembre 2021 ed esfiltrasse più di 52 GB di dati nel cloud.

- 3. Dicembre 2021

In questa data si svolgeranno tre attività:

Gli aggressori di Karma lasciano una richiesta di riscatto su 20 computer chiedendo un riscatto o non sarebbero in grado di decrittografare i dati.

Nel frattempo, Conti ha operato silenziosamente in background e ha esfiltrato informazioni.

La vittima ha coinvolto il Sophos Incident Response Team per chiedere aiuto contro l'attacco karma.

- 4. Dicembre 2021

Conti lancia il suo ransomware. Nelle indagini forensi, il team di Sophos ha monitorato l'inizio dell'attacco Conti su un'altra vulnerabilità di ProxyShell, che è stata implementata il 25 novembre 2021.

Combinazione di tecnologia come protezione

Gallagher raccomanda la combinazione di tecnologia e competenza umana per proteggersi da tali attacchi: "Resta da vedere se il broker di accesso iniziale abbia venduto l'accesso a due diversi gruppi di ransomware o se il server Exchange vulnerabile fosse solo uno sfortunato bersaglio per più aggressori ransomware. Il fatto è che era possibile un doppio attacco ransomware. Questo è un valido argomento per correggere immediatamente le vulnerabilità note e fare affidamento su un sistema di sicurezza IT comunicante in grado di identificare e bloccare gli aggressori in ogni fase della loro catena di attacco. In una fase successiva, la ricerca proattiva delle minacce guidata dall'uomo può indagare in dettaglio su qualsiasi comportamento sospetto. Ciò include cose come accessi remoti imprevisti o utilizzo di strumenti legittimi al di fuori del loro schema normale: tutte queste situazioni possono essere i primi segni di un imminente attacco ransomware.

Anche le società di sicurezza vengono attaccate

La scorsa settimana, un ricercatore di sicurezza ucraino ha rilasciato diversi anni di registri di chat e file del gruppo Conti. Questi registri menzionano come anche il gruppo Conti abbia tentato di concedere in licenza Sophos Intercept X, e fallito. Secondo la chat, lo hanno fatto per testare il loro ultimo malware e vedere se sarebbe stato rilevato dai prodotti Sophos. Questa è una pratica comune dei criminali informatici e pertanto presso Sophos sono attive varie misure preventive.

I registri delle chat mostrano che i tentativi di Conti di aggirare i prodotti Sophos non hanno avuto successo e che hanno quindi attivato una prova per acquistare una licenza come passaggio successivo. L'obiettivo di Conti era studiare la soluzione Sophos alla loro attività criminale. Durante il tentativo di acquisire una licenza, la società fittizia DocSoft, presumibilmente con sede a Kiev, in Ucraina, è stata rilevata dai meccanismi di sicurezza di Sophos. Dopo che il partner locale ha suggerito una videoconferenza insieme a Sophos per escludere eventuali equivoci, la transazione è stata annullata dal Gruppo Conti.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.