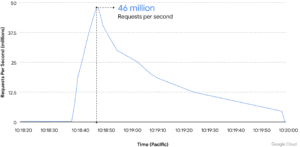

Google offre anche il servizio Cloud Armor nei suoi servizi cloud. Questo ha lo scopo di proteggere i clienti dagli attacchi DDoS. A giugno, la rete ha respinto il più grande attacco DDoS di sempre (livello 7) con 46 milioni di richieste al secondo.

Negli ultimi anni, Google ha osservato che gli attacchi DDoS (Distributed Denial of Service) stanno aumentando in modo esponenziale in termini di frequenza e dimensioni. I carichi di lavoro odierni connessi a Internet sono costantemente a rischio di attacco. L'impatto degrada le prestazioni degli utenti legittimi. Inoltre, vi sono maggiori costi operativi e di hosting fino alla completa indisponibilità dei carichi di lavoro business-critical.

46 milioni di visite al secondo!

Il 1° giugno, un cliente di Google Cloud Armor è diventato l'obiettivo di una serie di attacchi DDoS HTTPS, con un picco di 46 milioni di richieste al secondo. Questo è il più grande DDoS di livello 7 segnalato fino ad oggi, almeno il 76% più grande del record riportato in precedenza. Per dare un'idea della portata dell'attacco, ciò equivale all'incirca a inviare tutte le query quotidiane a Wikipedia in soli 10 secondi.

Cloud Armor Adaptive Protection è stato in grado di rilevare e analizzare il traffico all'inizio del ciclo di vita dell'attacco. Cloud Armor ha allertato il cliente con una regola di protezione consigliata, che è stata poi implementata prima che l'attacco raggiungesse la sua massima estensione. Cloud Armor ha bloccato l'attacco e ha assicurato che il servizio del cliente rimanesse online e continuasse a servire i suoi utenti finali.

Botnet con dispositivi di 132 paesi

Oltre al volume di traffico inaspettatamente elevato, l'attacco presentava altre caratteristiche degne di nota. C'erano 5.256 IP di origine provenienti da 132 paesi che hanno contribuito all'attacco. Questi 4 paesi, Indonesia, Brasile, India e Russia da soli hanno contribuito a circa il 31% del traffico di attacco totale. L'attacco ha utilizzato richieste crittografate (HTTPS), che avrebbero richiesto ulteriori risorse di elaborazione per essere generate. Sebbene l'arresto della crittografia fosse necessario per ispezionare il traffico e mitigare efficacemente l'attacco, l'utilizzo da parte di Google del pipelining HTTP richiedeva relativamente pochi handshake TLS.

Circa il 22% (1.169) degli IP di origine corrispondeva ai nodi di uscita Tor, anche se il volume delle richieste da questi nodi rappresentava solo il 3% del traffico di attacco. Sebbene riteniamo che il coinvolgimento di Tor nell'attacco sia stato casuale a causa della natura dei servizi vulnerabili, la nostra analisi mostra che anche al 3% del picco (più di 1,3 milioni di U/s), i nodi di uscita Tor hanno registrato un significativo aumento delle applicazioni e dei servizi Web può inviare molto traffico indesiderato a Tor.

Altro su Google.com