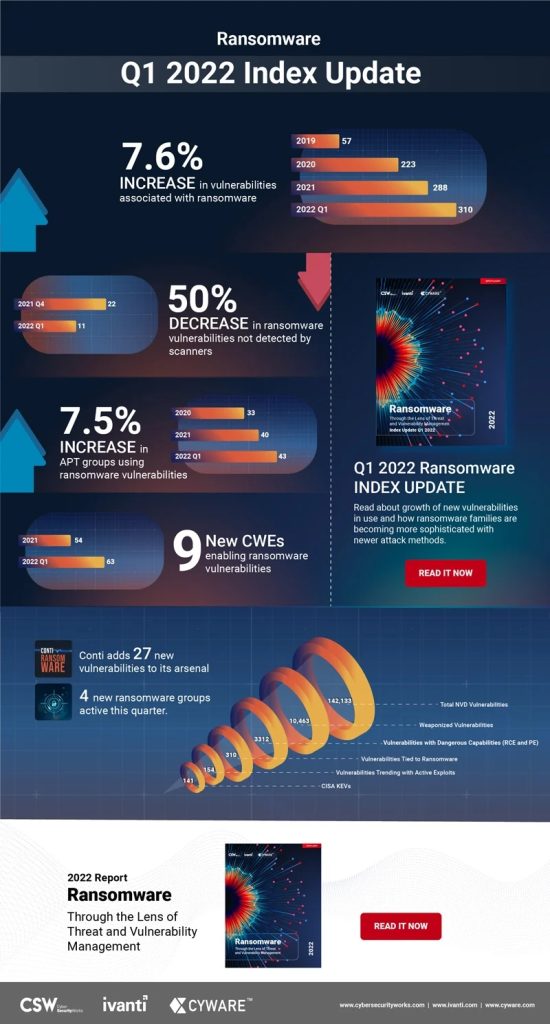

Ivanti Q1 2022 Ransomware Report: lo studio mostra un aumento del 7,5% dei gruppi APT associati a ransomware, un aumento del 6,8% delle vulnerabilità sfruttate attivamente e di tendenza e un aumento del 2,5% delle famiglie di ransomware.

Ivanti ha pubblicato i risultati del Ransomware Index Report Q1 2022. Il rapporto rileva un aumento del 7,6% delle vulnerabilità associate al ransomware nel primo trimestre del 2022. La maggior parte di queste vulnerabilità viene sfruttata dal gruppo di ransomware Conti, che si è unito al governo russo e si è impegnato a sostenerlo dopo l'invasione dell'Ucraina. Il rapporto ha scoperto 22 nuove vulnerabilità legate al ransomware, portando il totale a 310. Secondo lo studio, 19 di queste nuove vulnerabilità possono essere collegate al gruppo di ransomware Conti.

Nuove vulnerabilità, nuove famiglie di ransomware

Il rapporto mostra anche un aumento del 7,5% dei gruppi APT associati a ransomware, un aumento del 6,8% delle vulnerabilità sfruttate attivamente e di tendenza e un aumento del 2,5% delle famiglie di ransomware. Inoltre, l'analisi ha rivelato che tre nuovi gruppi APT (Exotic Lily, APT 35, DEV-0401) hanno iniziato a utilizzare il ransomware per i loro attacchi. Aggiungete a ciò dieci nuove vulnerabilità attive e di tendenza associate al ransomware, portando il totale a 157. Ultimo ma non meno importante, quattro nuove famiglie di ransomware (AvosLocker, Karma, BlackCat, Night Sky) sono diventate attive nel primo trimestre del 2022.

Cybercriminali specializzati in ransomware

Inoltre, il rapporto rivela che i criminali informatici focalizzati sul ransomware stanno sfruttando le vulnerabilità più velocemente che mai, prendendo di mira le vulnerabilità che consentono il massimo impatto e interruzione. Grazie a questa crescente sofisticazione, gli hacker sono ora in grado di sfruttare le vulnerabilità entro otto giorni dal rilascio della patch. Significa anche che qualsiasi allentamento delle misure di sicurezza di terze parti e organizzazioni è sufficiente per consentire ai gruppi ransomware di penetrare e infiltrarsi nelle reti vulnerabili. A peggiorare le cose, alcuni degli scanner più popolari non riescono a rilevare diverse vulnerabilità chiave del ransomware. La ricerca ha rilevato che oltre il 3,5% delle vulnerabilità del ransomware viene trascurato, esponendo le organizzazioni a un grave rischio.

Focus sulla sanità

Il rapporto esamina anche 56 fornitori di applicazioni sanitarie, dispositivi medici e hardware utilizzati negli ospedali e nei centri sanitari. Scopre 624 vulnerabilità uniche nei loro prodotti. Sono stati rilasciati exploit per quaranta di queste vulnerabilità e due vulnerabilità (CVE-2020-0601 e CVE-2021-34527) sono associate a quattro operatori ransomware (BigBossHorse, Cerber, Conti e Vice Society). Sfortunatamente, questo suggerisce che l'assistenza sanitaria potrebbe diventare un obiettivo crescente per gli attacchi ransomware nei prossimi mesi.

Elenchi di vulnerabilità incompleti

Un'altra sfida per i team di sicurezza e IT è che il National Vulnerability Database (NVD), l'elenco CAPEC (Common Attack Pattern Enumeration and Classification) di MITRE Corporation e la US Cybersecurity and Infrastructure Security Agency (CISA) presentano lacune. Il report mostra che nell'elenco NVD mancano le Common Weakness Enumerations (CWE) per 61 vulnerabilità, mentre nell'elenco CAPEC mancano i CWE per 87 vulnerabilità. In media, una vulnerabilità ransomware viene inclusa nell'NVD una settimana dopo che è stata annunciata da un fornitore. Allo stesso tempo, 169 vulnerabilità correlate al ransomware devono ancora essere incluse nell'elenco KEV della CISA. Nel frattempo, 100 di queste vulnerabilità sono state prese di mira dagli hacker di tutto il mondo e stanno cercando un'istanza senza patch nelle aziende da sfruttare.

Parzialmente solo nuove vulnerabilità patchate

Oggi, molti team di sicurezza e IT faticano a comprendere i reali rischi posti dalle vulnerabilità. Di conseguenza, stabiliscono priorità sbagliate durante la correzione delle vulnerabilità. Ad esempio, molti correggono solo nuove vulnerabilità o quelle che sono state annunciate nel NVD. Altri usano semplicemente il Common Vulnerability Scoring System (CVSS) per valutare e dare priorità alle vulnerabilità. Srinivas Mukkamala, vicepresidente senior e direttore generale dei prodotti di sicurezza presso Ivanti, afferma: “Gli attori delle minacce prendono sempre più di mira i fallimenti e i fallimenti dell'igiene informatica, inclusi i processi di gestione delle vulnerabilità obsoleti. Per proteggere meglio le organizzazioni dagli attacchi informatici, i team di sicurezza e IT devono adottare un approccio basato sul rischio alla gestione delle vulnerabilità. Ciò richiede una tecnologia basata sull'intelligenza artificiale che identifichi le vulnerabilità e le minacce attive nell'azienda, emetta avvisi preventivi per proteggersi dalle vulnerabilità, preveda gli attacchi e dia priorità alle misure correttive".

Confusione come sfida

Anuj Goel, co-fondatore e CEO di Cyware afferma: “Il ransomware è oggi uno dei principali vettori di attacco. Tuttavia, uno dei maggiori problemi è la mancanza di visibilità sulle minacce per i team di sicurezza, a causa della confusione dei dati sulle minacce provenienti da diverse fonti. Se i team di sicurezza devono essere proattivi nel mitigare gli attacchi ransomware, devono collegare le patch e la risposta alle vulnerabilità a un processo centralizzato di gestione dell'intelligence sulle minacce".

Aaron Sandeen, CEO di Cyber Security Works, afferma: “Il fallimento degli scanner nel rilevare le vulnerabilità critiche del ransomware è una delle principali preoccupazioni per le organizzazioni. Gli esperti di CSW monitorano costantemente questo aspetto nella nostra ricerca. La buona notizia è che il numero è diminuito in questo trimestre. Ciò significa che le aziende produttrici di scanner stanno prendendo sul serio questo problema”.

Il Ransomware Index Spotlight Report si basa su dati provenienti da una varietà di fonti, inclusi dati proprietari di Ivanti e CSW, database di minacce pubblicamente disponibili e informazioni di ricercatori sulle minacce e team di test di penetrazione. Ivanti ha condotto lo studio in collaborazione con Cyber Security Works, un'autorità di certificazione della numerazione (CNA), e Cyware, fornitore leader della piattaforma tecnologica per la costruzione di Cyber Fusion Center. Clicca qui per scaricare l'intero rapporto.

Altro su Ivanti.com

A proposito di Ivanti La forza dell'IT unificato. Ivanti collega l'IT con le operazioni di sicurezza aziendale per governare e proteggere meglio il posto di lavoro digitale. Identifichiamo le risorse IT su PC, dispositivi mobili, infrastrutture virtualizzate o nel data center, indipendentemente dal fatto che siano on-premise o nel cloud. Ivanti migliora l'erogazione dei servizi IT e riduce i rischi aziendali grazie a competenze e processi automatizzati. Utilizzando le moderne tecnologie nel magazzino e lungo l'intera catena di fornitura, Ivanti aiuta le aziende a migliorare la loro capacità di consegna, senza cambiare i sistemi di back-end.