Proofpoint ha scoperto funzionalità di Microsoft Office 365 potenzialmente pericolose che gli aggressori utilizzano per eliminare i file della versione di ripristino archiviati su SharePoint e OneDrive per ricattare più facilmente le vittime.

Gli attacchi ransomware tradizionalmente prendono di mira i dati su endpoint o unità di rete. Fino ad ora, i team IT e di sicurezza credevano che le unità cloud fossero più resistenti agli attacchi ransomware. Dopotutto, l'ormai nota funzione "AutoSalvataggio", insieme al controllo delle versioni e al buon vecchio cestino per i file come backup, sarebbero dovuti bastare. Ma potrebbe non essere così ancora per molto.

Vulnerabilità in Microsoft 365 e OneDrive

Proofpoint ha scoperto una funzionalità potenzialmente pericolosa in Office 365 o Microsoft 365 che consente al ransomware di crittografare i file archiviati su SharePoint e OneDrive in un modo che li rende irrecuperabili senza backup dedicati o una chiave di decrittazione da parte dell'aggressore. La ricerca si è concentrata su due delle app cloud più popolari per le aziende - SharePoint Online e OneDrive all'interno delle suite Microsoft 365 e Office 365 - e mostra che gli attori del ransomware stanno ora prendendo di mira i dati aziendali nel cloud e lanciando attacchi all'infrastruttura cloud.

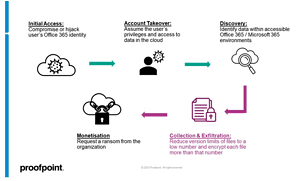

Catena di attacchi ransomware cloud

La catena di attacco: Proofpoint ha identificato la catena di attacco e documentato i passaggi successivi. Una volta eseguito, l'attacco crittografa i file negli account degli utenti compromessi. Come per le attività ransomware dell'endpoint, è possibile accedere a questi file solo utilizzando le chiavi di decrittazione.

Le azioni descritte di seguito possono essere automatizzate utilizzando API Microsoft, script CLI (Command Line Interface) e script PowerShell.

Diagramma della catena di attacco ransomware cloud. La fase di cattura ed esfiltrazione è unica negli ambienti Microsoft (Immagine: proofpoint).

- Accesso iniziale: Gli aggressori ottengono l'accesso agli account SharePoint Online o OneDrive di uno o più utenti compromettendo o dirottando le identità degli utenti.

- Acquisizione e scoperta dell'account: L'attaccante ha ora accesso a tutti i file di proprietà dell'utente compromesso o controllati dall'applicazione OAuth di terze parti (che includerebbe anche l'account OneDrive dell'utente).

- raccolta ed esfiltrazione: Ora il limite di versione dei file è ridotto a un numero basso, ad es. B. 1 per mantenerlo semplice. Quindi il file verrà crittografato più volte rispetto al limite di versione. Con il limite di esempio di 1, il file verrà crittografato due volte. Questo passaggio è unico per il cloud ransomware rispetto alla catena di attacco per il ransomware basato su endpoint. In alcuni casi, l'aggressore può esfiltrare i file non crittografati come parte di una doppia tattica di ricatto.

- Monetizzazione: Ora tutte le versioni originali (prima dell'attaccante) dei file vengono perse, lasciando solo le versioni crittografate di ciascun file nell'account cloud. A questo punto, l'attaccante può richiedere un riscatto all'organizzazione.

Microsoft rifiuta

Microsoft ha informato Proofpoint che le versioni precedenti dei file possono ancora essere recuperate entro 14 giorni da un attacco con l'aiuto del supporto Microsoft. Tuttavia, Proofpoint lo ha verificato e ha stabilito che il ripristino dei file crittografati in questo modo non funziona. In un post sul blog, proofpoint esamina l'attacco e le impostazioni in OneDrive e in SharePoint in dettagli ancora più tecnici.

Altro su proofpoint.com

A proposito di Proofpoint Proofpoint, Inc. è un'azienda leader nella sicurezza informatica. L'obiettivo di Proofpoint è la protezione dei dipendenti. Perché questi significano il capitale più grande per un'azienda, ma anche il rischio più grande. Con una suite integrata di soluzioni di sicurezza informatica basate su cloud, Proofpoint aiuta le organizzazioni di tutto il mondo a bloccare le minacce mirate, proteggere i propri dati e istruire gli utenti IT aziendali sui rischi degli attacchi informatici.