L’anno scorso la Germania è stata il quarto Paese più attaccato al mondo. Secondo l’analisi del ransomware Malwarebytes, i principali obiettivi sono i settori della logistica, dell’edilizia e della tecnologia.

🔎Attacchi ransomware noti nei primi dieci paesi più attaccati, da luglio 2022 a giugno 2023. (Immagine: Malwarebytes)

Nei dodici mesi da luglio 2022 a giugno 2023, la Germania rimane il quarto paese più attaccato al mondo e il paese più attaccato al di fuori del mondo anglofono.

Gli attacchi ransomware sono in aumento

Come negli Stati Uniti e nel Regno Unito, il numero di attacchi ransomware è aumentato in modo significativo negli ultimi quattro mesi. Marzo, aprile e maggio sono stati addirittura i mesi più colpiti durante il periodo di osservazione. Nel mese di maggio in Germania si sono verificati 24 attacchi noti. Ciò lo ha reso il mese più colpito dell'anno scorso, con un numero di attacchi quasi tre volte superiore alla media degli undici mesi precedenti.

Sebbene l’aumento sia dovuto in parte a un leggero aumento del numero di gruppi di ransomware operanti in Germania, la causa principale sembra essere l’aumento dell’attività dei gruppi già attivi. Cinque diverse bande sono state responsabili di più di un attacco sia nel maggio che nel giugno 2023.

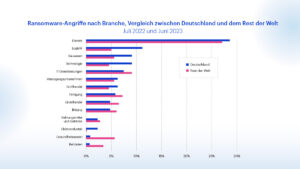

In Germania sono particolarmente colpiti i settori della logistica, dell’edilizia e della tecnologia

🔎Attacchi ransomware in Germania per settore rispetto al resto del mondo, da luglio 2022 a giugno 2023. (Immagine: Malwarebytes)

Il settore dei servizi è stato il più colpito in Germania negli ultimi dodici mesi, rappresentando il 29% di tutti gli attacchi conosciuti. Ciò è più o meno in linea con la media globale e con il quadro di altre principali destinazioni di ransomware come Stati Uniti, Regno Unito e Francia.

Ciò che colpisce anche in Germania è che alla Germania sembra essere stata risparmiata l'attenzione mirata all'istruzione, come è stato osservato negli Stati Uniti e nel Regno Unito, soprattutto negli ultimi dodici mesi. Anche il settore sanitario non è stato un obiettivo significativo, a differenza degli Stati Uniti, e anche il settore pubblico è stato risparmiato dall’attenzione degli aggressori nella vicina Francia.

Tuttavia, un confronto tra la Germania e il resto del mondo mostra che alcuni settori sono stati proporzionalmente più colpiti in Germania che altrove: soprattutto logistica, edilizia e tecnologia. I gruppi di ransomware in Germania sembrano concentrarsi esclusivamente sulle aziende.

Sfruttare Zero Days: nuove tattiche ransomware in arrivo?

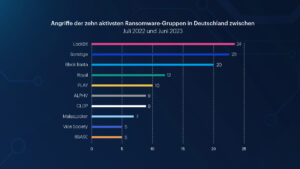

🔎Attacchi in Germania da parte dei dieci gruppi ransomware più attivi, da luglio 2022 a giugno 2023. (Immagine: Malwarebytes)

Negli ultimi dodici mesi Malwarebytes ha scoperto 23 gruppi di ransomware operanti in Germania. Nove di loro sono stati responsabili di cinque o più attacchi noti, compreso il gruppo noto come Cl0P.

LockBit è stato il gruppo più attivo negli ultimi dodici mesi in Germania, così come negli Stati Uniti, nel Regno Unito e in Francia. I Black Basta sono stati il secondo gruppo più attivo in Germania negli ultimi dodici mesi (dopo gli USA). Ciò ha continuato la tendenza di Black Basta a concentrarsi principalmente sulla Germania. Malwarebytes ne ha parlato per la prima volta ad aprile. Black Basta ha commesso il doppio degli attacchi in Germania rispetto al Regno Unito o al Canada, mentre ha denunciato un solo attacco in Francia.

Anche la presenza di Cl0P e MalasLocker nella top ten è significativa e potrebbe indicare un cambiamento nelle tattiche dei ransomware e una possibile escalation del problema dei ransomware. Gli attacchi di MalasLocker si sono verificati tutti in un solo mese, maggio. Cl0P è stato attivo solo in quattro degli ultimi 12 mesi e ha subito la metà dei suoi attacchi conosciuti in un solo mese. Tuttavia, lo scorso anno entrambi i gruppi erano tra i gruppi più produttivi in Germania. Hanno raggiunto questo obiettivo attraverso campagne mirate a vulnerabilità specifiche e senza patch. MalasLocker ha sfruttato una vulnerabilità nei server Zimbra per emergere dal nulla a maggio come il ransomware più diffuso in Germania e nel mondo. Cl0P ha utilizzato una tattica simile sfruttando gli zero-day in GoAnywhere e MOVEit Transfer.

Nuove tattiche di attacco stanno rapidamente emergendo

Una caratteristica dell’ecosistema ransomware è che quando un gruppo scopre una tattica nuova e di successo, altri gruppi seguono rapidamente l’esempio. L’ultimo grande cambiamento è avvenuto nel 2019, quando il gruppo di ransomware Maze ha innescato un passaggio su vasta scala alla cosiddetta “doppia estorsione”, che utilizza sia la crittografia che la minaccia di fuga di dati per estorcere le vittime. L’uso di zero giorni a Cl0P ha il potenziale per determinare un cambiamento simile. Se questo sarà il caso dipenderà in ultima analisi dal ritorno sull’investimento della tattica.

Marcelo Rivero, specialista di ransomware presso Malwarebytes, vede l'ultima campagna di Cl0P come un successo solo parziale per il gruppo: “Dal punto di vista di Cl0P, la campagna è stata un successo misto. Sebbene sia stata sfruttata una vulnerabilità precedentemente sconosciuta, la qualità generalmente bassa dei dati rubati potrebbe non aver soddisfatto il gruppo”.

Le campagne Cl0P nel 2023 hanno dimostrato che le bande di ransomware sono ora in grado di gestire i costi e la complessità dell’implementazione degli zero-day. E quando ciò avviene, il volume degli attacchi può andare ben oltre quanto precedentemente possibile con altri approcci.

Vai direttamente al rapporto su Malwarebytes.com

A proposito di Malwarebytes Malwarebytes protegge gli utenti domestici e le aziende da minacce pericolose, ransomware ed exploit che i programmi antivirus non rilevano. Malwarebytes sostituisce completamente altre soluzioni antivirus per scongiurare le moderne minacce alla sicurezza informatica per utenti privati e aziende. Più di 60.000 aziende e milioni di utenti si affidano alle innovative soluzioni di machine learning di Malwarebyte e ai suoi ricercatori di sicurezza per prevenire le minacce emergenti ed eliminare il malware che le soluzioni di sicurezza antiquate non riescono a cogliere. Visita www.malwarebytes.com per ulteriori informazioni.

Articoli relativi all'argomento