Il phishing di solito viene spiegato solo teoricamente. Gli esperti di Kaspersky spiegano un attacco utilizzando un esempio dal vivo. Uno sguardo approfondito a un sito Web di phishing e ai suoi tentativi di camuffarsi da scanner di posta elettronica e utilizzarlo per attirare le vittime.

Negli ultimi anni, ci sono state notizie abbastanza regolari sulle infezioni basate sulla posta elettronica delle reti aziendali (e ransomware in generale). Non sorprende quindi che ai truffatori piaccia sfruttare la paura di tali attacchi per mettere le mani sulle credenziali e-mail aziendali inducendo i dipendenti dell'azienda a "scansionare" le loro caselle di posta.

Il trucco è rivolto a persone che sono consapevoli della potenziale minaccia del malware nelle e-mail ma non sanno come gestirla. In ogni caso, il team di sicurezza IT dovrebbe spiegare i trucchi dei truffatori ai dipendenti e utilizzare esempi per illustrare a cosa i dipendenti dovrebbero fare attenzione per non diventare vittime dei criminali informatici.

L'e-mail di phishing mascherata

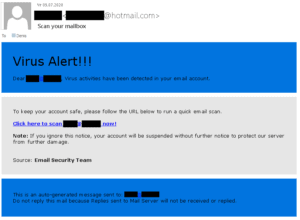

Posta di phishing: le emozioni e gli avvisi vengono utilizzati per ingannare gli utenti (Fonte: Kaspersky)

Questo messaggio ingannevole utilizza il vero e provato trucco dell'intimidazione della vittima. Puoi già vedere i segni proprio nell'intestazione: oggetto "avviso virus" seguito da tre punti esclamativi. Per quanto insignificante possa sembrare la punteggiatura, è probabilmente la prima cosa che dovrebbe dare al destinatario un indizio che qualcosa potrebbe non funzionare. La punteggiatura non necessaria in un'e-mail di lavoro è un segno di drammaticità o mancanza di professionalità. Ad ogni modo, è molto inappropriato per una notifica che vuole proteggerti da una minaccia.

Ogni destinatario dovrebbe prima chiedersi chi ha inviato il messaggio in primo luogo. L'e-mail afferma che se non viene intrapresa alcuna azione da parte del destinatario, l'account verrà sospeso. Sarebbe logico supporre che sia stato inviato dal servizio IT che gestisce il supporto per il server di posta dell'azienda o dai dipendenti del fornitore del servizio di posta.

dove avviene l'infezione

Tuttavia, va notato che nessun provider o servizio interno richiederebbe alcuna azione da parte dell'utente per scansionare il contenuto della posta in arrivo. La scansione avviene automaticamente sul server di posta. Inoltre, "l'attività del virus" si verifica raramente all'interno di un account. Anche se qualcuno ha inviato un virus, il destinatario dovrebbe scaricarlo ed eseguirlo. L'infezione avviene sul computer, non nell'account di posta elettronica.

Tornando alla prima domanda: uno sguardo al mittente dovrebbe far scattare due campanelli d'allarme. Innanzitutto, l'e-mail è stata inviata da un account Hotmail, mentre una notifica legittima mostra il dominio dell'azienda o del provider. In secondo luogo, si dice che il messaggio provenga dal "team per la sicurezza della posta elettronica". Se l'azienda del destinatario si avvale di terzi, il loro nome deve figurare nella firma. E se il server di posta si trova nell'infrastruttura dell'azienda, la notifica arriva dal team IT interno o dal servizio di sicurezza IT. È altamente improbabile che un intero team sia l'unico responsabile della sicurezza della posta elettronica.

URL nascosti nel collegamento

Avanti il link. La maggior parte dei client di posta elettronica moderni mostra l'URL nascosto dietro il collegamento ipertestuale. Se al destinatario viene chiesto di fare clic su uno scanner di posta elettronica ospitato su un dominio che né la tua azienda né il provider di posta possiedono, si tratta quasi certamente di phishing.

Il sito Web sembra una sorta di scanner di posta elettronica online. Per dare l'impressione di autenticità, mostra i loghi di numerosi fornitori di antivirus. L'intestazione include anche il nome dell'azienda del destinatario, il che dovrebbe eliminare ogni dubbio su chi sia lo strumento. Il sito Web prima simula una scansione e poi la interrompe con l'insolito messaggio "Verifica il tuo account di seguito per completare la scansione della posta elettronica ed eliminare tutti i file infetti". La password dell'account è ovviamente richiesta per questo.

sito Web di phishing

Per determinare la vera natura di un sito Web, esamina innanzitutto il contenuto della barra degli indirizzi del browser. Innanzitutto, come già accennato, non è il dominio giusto. In secondo luogo, l'URL molto probabilmente contiene l'indirizzo e-mail del destinatario. Va bene di per sé: l'ID utente potrebbe essere stato passato attraverso l'URL. Tuttavia, in caso di dubbi sulla legittimità del sito, sostituire l'indirizzo con qualsiasi carattere (ma mantenere il simbolo @ per mantenere l'aspetto di un indirizzo e-mail).

I siti Web di questo tipo utilizzano l'indirizzo fornito tramite il collegamento nell'e-mail di phishing per riempire gli spazi vuoti nel modello del sito Web. A scopo sperimentale abbiamo utilizzato l'indirizzo inesistente [email protected], e il sito ha debitamente sostituito "yourcompany" nel nome dello scanner e l'intero indirizzo nel nome dell'account, dopodiché apparentemente ha iniziato a scansionare allegati inesistenti in e-mail inesistenti. Quando abbiamo ripetuto l'esperimento con un indirizzo diverso, abbiamo scoperto che i nomi degli allegati erano gli stessi in ciascuna "scansione".

Il falso sito web finge di essere una scansione

Un'altra contraddizione è mostrata dal fatto che lo scanner scansionirebbe il contenuto della casella di posta senza autenticazione. Allora a cosa gli serve la password? Ma ci sono modi e mezzi per proteggere i tuoi dipendenti.

Kaspersky ha analizzato a fondo i segni di phishing sia nell'e-mail che nel sito Web del falso scanner. Mostrare semplicemente ai dipendenti questo post darà loro un'idea approssimativa di cosa cercare. Ma questa è solo la punta del proverbiale iceberg. Alcune e-mail false sono più sofisticate e più difficili da rilevare.

Kaspersky consiglia pertanto di aumentare continuamente la consapevolezza dei dipendenti sulle ultime minacce informatiche, ad esempio con la nostra Kaspersky Automated Security Awareness Platform.

Inoltre, utilizza soluzioni di sicurezza in grado di rilevare le e-mail di phishing sul server di posta e impedire che le workstation vengano reindirizzate a siti di phishing. Kaspersky Security for Business può fare entrambe le cose. Inoltre, offriamo una soluzione che estende i meccanismi di protezione integrati di Microsoft Office 365.

Maggiori informazioni sul blog su Kaspersky.com

A proposito di Kaspersky Kaspersky è una società internazionale di sicurezza informatica fondata nel 1997. La profonda competenza in materia di sicurezza e intelligence sulle minacce di Kaspersky funge da base per soluzioni e servizi di sicurezza innovativi per proteggere aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. L'ampio portafoglio di sicurezza dell'azienda comprende la protezione degli endpoint leader e una gamma di soluzioni e servizi di sicurezza specializzati per difendersi da minacce informatiche complesse e in continua evoluzione. Oltre 400 milioni di utenti e 250.000 clienti aziendali sono protetti dalle tecnologie Kaspersky. Maggiori informazioni su Kaspersky su www.kaspersky.com/