I criminali informatici introducono costantemente nuove tecniche e tattiche nei loro attacchi di phishing per ingannare le vittime e aggirare le misure di sicurezza. Barracuda ha identificato tre nuove tattiche di phishing utilizzate dai criminali informatici:

Phishing di Google Translate, phishing di immagini e attacchi di caratteri speciali.

Dopo aver analizzato i dati sulle e-mail di phishing nel gennaio 2023, i ricercatori della sicurezza di Barracuda hanno identificato tre nuove tattiche di phishing utilizzate dai criminali informatici: attacchi che abusano dei collegamenti di Google Translate, attacchi con allegati di immagini e attacchi che utilizzano caratteri speciali. Istruzioni di sicurezza del Dr. Klaus Gheri, vicepresidente e direttore generale della sicurezza di rete presso Barracuda Networks.

Le nuove email di phishing sono ancora rare, ma sofisticate

Sebbene il volume di questi attacchi sia molto ridotto (ogni tipo di attacco rappresenta meno dell'11% degli attacchi di phishing rilevati dai classificatori di machine learning di Barracuda), sono diffusi e interessano ciascuno dall'15 al XNUMX% delle organizzazioni. È quindi molto probabile che molte aziende possano incontrare uno di questi messaggi dannosi prima della fine dell'anno.

I sistemi basati su gateway offrono poca o nessuna protezione contro questi tipi di attacchi e per proteggere le organizzazioni da essi sarebbero necessarie molte regolazioni basate sul controllo e sull'ottimizzazione. Questi attacchi sono di natura più dinamica, in cui il payload può cambiare al momento della consegna, come si vede negli attacchi che utilizzano Google Translate. Ecco uno sguardo più da vicino alle tre nuove tattiche e best practice che le organizzazioni possono utilizzare per proteggersi da esse.

Attacchi che abusano dei link di Google Translate

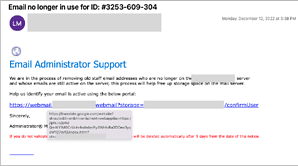

🔎 Tramite Google Translate, le vittime vengono inoltrate tramite un link non riconoscibile (Immagine: Barracuda).

I ricercatori di Barracuda stanno osservando un numero crescente di attacchi e-mail che utilizzano i servizi di Google Translate per nascondere URL dannosi. Questi attacchi sono comunemente indicati come phishing di Google Translate, phishing basato sulla traduzione o attacchi di inganno della traduzione. Mentre solo lo 0,7% degli attacchi di phishing rilevati dai classificatori di machine learning di Barracuda utilizzava i link di Google Translate, il 13% delle organizzazioni ha ricevuto questo tipo di email di phishing. In media, un'azienda riceve circa otto di queste e-mail al mese.

Google Translate è il servizio più abusato, ma gli analisti della sicurezza hanno anche osservato attacchi simili nascosti dietro altri popolari motori di ricerca. Gli attacchi sono difficili da rilevare perché contengono URL che puntano a un sito Web legittimo. Di conseguenza, molte tecnologie di filtraggio della posta elettronica non vengono rilevate e finiscono nelle caselle di posta degli utenti.

Gli attacchi che utilizzano la guida di Google Translate sono difficili da rilevare

In questi attacchi, i criminali informatici utilizzano servizi di traduzione per tradurre un URL innocuo, che poi inviano via e-mail alle loro vittime. Dopo la consegna dell'e-mail, gli aggressori modificano il payload in contenuto dannoso, quindi le difese basate su gateway offrono poca sicurezza. Gli attacchi utilizzano anche pagine HTML mal progettate o una lingua non supportata per aggirare la traduzione. In questo caso, Google restituisce semplicemente un collegamento all'URL originale, affermando che non è in grado di tradurre il sito Web sottostante. Gli utenti che per errore fanno clic sulla pagina vengono reindirizzati a un sito Web controllato dall'aggressore.

Nuovi attacchi con allegati di immagini

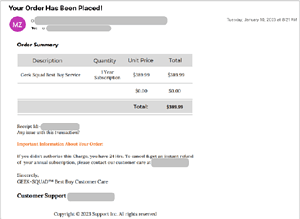

🔎 L'uso di attacchi di phishing basati su immagini, qui una fattura come immagine, è popolare perché molti attacchi riescono con esso (Immagine: Barracuda).

Gli attacchi basati su immagini sono comunemente usati dagli spammer. Tuttavia, gli aggressori stanno ora iniziando a utilizzare anche immagini senza testo nei loro attacchi di phishing. Queste immagini contengono spesso un collegamento di richiamata o un numero di telefono, che porta ad attacchi di phishing.

Mentre solo lo 0,2% degli attacchi di phishing rilevati dai classificatori di machine learning di Barracuda erano allegati di immagini, l'11% delle organizzazioni ha ricevuto questo tipo di e-mail di phishing. In media, un'azienda riceve circa due di queste e-mail al mese. Poiché questi attacchi non contengono testo, i tradizionali gateway di posta elettronica non vengono rilevati, rendendo più facile per gli aggressori raggiungere le loro vittime. La maggior parte degli attacchi con allegati di immagini scoperti dai ricercatori di sicurezza di Barracuda riguardava fatture false, come nell'esempio seguente:

Il phishing di immagini si rivolge principalmente alle aziende

Recentemente, questi tipi di attacchi sono diventati noti come image phishing o phishing per immagine. Stanno guadagnando popolarità tra i criminali, poiché gli utenti sono spesso più disposti a fidarsi di un'immagine che sembra provenire da una fonte legittima. Poiché le misure di sicurezza della posta elettronica sono diventate più sofisticate, i criminali informatici hanno dovuto sviluppare nuove tattiche per eludere il rilevamento. Gli attacchi di phishing basati su immagini si sono dimostrati una tecnica efficace per aggirare queste misure. L'uso di attacchi di phishing basati su immagini è aumentato in modo significativo negli ultimi dieci anni e probabilmente continuerà a essere una tattica popolare per i criminali informatici in futuro.

Uso di caratteri speciali negli attacchi

Gli hacker usano spesso caratteri speciali come punti di codice Unicode di larghezza zero, segni di punteggiatura, caratteri non latini o spazi per eludere il rilevamento. Mentre solo lo 0,4% degli attacchi di phishing rilevati dai classificatori di machine learning di Barracuda utilizzava questo tipo di attacco, i ricercatori sulla sicurezza di Barracuda hanno scoperto che il 15% delle organizzazioni riceveva e-mail di phishing che utilizzavano in modo improprio caratteri speciali in questo modo. In media, un'azienda riceve circa quattro di queste e-mail dannose al mese.

Hai un momento?

Dedica qualche minuto al nostro sondaggio tra gli utenti del 2023 e contribuisci a migliorare B2B-CYBER-SECURITY.de!Devi solo rispondere a 10 domande e hai la possibilità immediata di vincere premi da Kaspersky, ESET e Bitdefender.

Qui vai direttamente al sondaggio

Rilevare questi attacchi può essere molto difficile in quanto esistono scopi legittimi per l'utilizzo di caratteri speciali, ad esempio nelle firme delle e-mail. Una soluzione di sicurezza e-mail che utilizza l'apprendimento automatico per rilevare se l'uso di caratteri speciali è una truffa o meno è il modo migliore per impedire a queste minacce di raggiungere gli utenti.

I caratteri di larghezza zero sono invisibili ai lettori

L'esempio seguente mostra diversi caratteri di larghezza zero utilizzati dagli utenti malintenzionati. Questi caratteri non sono visibili a un utente che riceve un messaggio, ma sono riconoscibili nell'HTML:

Questi attacchi sono comunemente indicati come "attacchi omografi" o semplicemente "attacchi spaziali senza larghezza". Questo tipo di attacco è stato comunemente utilizzato nel typo-squatting, in cui un utente malintenzionato registra un dominio dall'aspetto simile con caratteri speciali per ingannare i destinatari. Di recente, tuttavia, sono stati sempre più utilizzati all'interno del corpo delle e-mail per indurre i destinatari a credere di ricevere e-mail da una fonte legittima.

Più attacchi simili alle nuove tecniche

🔎 dott Klaus Gheri, vicepresidente e direttore generale della sicurezza di rete presso Barracuda Networks

Attacchi Punycode

Come i caratteri speciali o di larghezza zero, gli attacchi punycode utilizzano caratteri non ASCII nei nomi di dominio per creare URL contraffatti che imitano siti Web legittimi e sono progettati per indurre gli utenti a inserire nome utente e password o numero di carta di credito.

Attacchi di spoofing dell'URL

Questi attacchi utilizzano domini simili, che non sono necessariamente gli stessi di siti Web o aziende legittimi effettivi. Come con gli attacchi Punycode, gli aggressori creano moduli di accesso che chiedono agli utenti di inserire erroneamente le proprie credenziali o di scaricare file non autorizzati che installano ransomware o malware sul computer locale.

Attacchi Typo-Squatting

Questa è una tecnica abbastanza comune contro la quale le soluzioni gateway forniscono una protezione adeguata. In questo caso, un utente malintenzionato potrebbe registrare un dominio come yahooo.com per impersonare il vero sito web di Yahoo!.

Attacchi di abbeveratoi

In questo tipo di attacco, i criminali informatici prendono di mira intenzionalmente un gruppo di utenti attraverso un sito Web compromesso che è noto per essere visitato dal loro pubblico di destinazione. Gli aggressori iniettano codice dannoso nel sito Web e lo utilizzano per rubare credenziali di accesso o altre informazioni sensibili e persino installare malware o ransomware.

Come le aziende si proteggono dai nuovi attacchi di phishing

Protezione e-mail adeguata

È necessario garantire che la protezione e-mail esegua la scansione e blocchi collegamenti e allegati dannosi. Questi sono spesso difficili da rilevare e il rilevamento spesso si traduce in un gran numero di falsi positivi. Le migliori soluzioni prevedono l'analisi di machine learning che esamina il contesto dell'immagine e l'oggetto delle e-mail e li combina con i dati del mittente per determinare se c'è o meno un attacco.

la formazione dei dipendenti

È importante che gli utenti siano formati per identificare e segnalare potenziali attacchi. Gli attacchi di phishing sono in continua evoluzione, quindi è importante educare gli utenti sui nuovi tipi di attacchi. I team di sicurezza dovrebbero includere esempi di questi attacchi nelle campagne di simulazione di phishing dell'organizzazione e incoraggiare gli utenti a ricontrollare sempre prima di fare clic su un collegamento o condividere le proprie credenziali.

Nel caso in cui un'e-mail dannosa arrivi nella posta in arrivo di un utente, i team di sicurezza dovrebbero avere a portata di mano i propri strumenti di correzione per identificare e rimuovere rapidamente tutte le istanze di un'e-mail dannosa dalla posta in arrivo. La risposta automatizzata agli incidenti può aiutare a rispondere rapidamente prima che gli attacchi si diffondano in tutta l'organizzazione. La protezione contro l'acquisizione dell'account può anche monitorare l'attività sospetta dell'account e avvisare i responsabili se le credenziali sono state compromesse.

Altro su Barracuda.com

Informazioni sulle reti Barracuda Barracuda si impegna a rendere il mondo un luogo più sicuro e ritiene che ogni azienda debba avere accesso a soluzioni di sicurezza a livello aziendale abilitate per il cloud, facili da acquistare, implementare e utilizzare. Barracuda protegge e-mail, reti, dati e applicazioni con soluzioni innovative che crescono e si adattano lungo il percorso del cliente. Più di 150.000 aziende in tutto il mondo si affidano a Barracuda per concentrarsi sulla crescita del proprio business. Per ulteriori informazioni, visitare www.barracuda.com.