L'importanza dei dati di rete per proteggere i carichi di lavoro cloud. I dati di rete forniscono informazioni uniche e il contesto necessario per garantire la visibilità e colmare le lacune di sicurezza nel cloud tramite il rilevamento e la risposta della rete.

Esistono molti modi per monitorare e proteggere i carichi di lavoro cloud, tra cui soluzioni basate su agenti di terze parti, servizi di monitoraggio e registrazione di provider cloud, firewall perimetrali cloud e WAF. Come per ogni cosa nella vita, le tecnologie di sicurezza presentano vantaggi e svantaggi distinti, quindi le organizzazioni spesso impiegano una varietà di soluzioni di sicurezza per i carichi di lavoro cloud a seconda del loro ambiente normativo, della posizione di sicurezza desiderata e della propensione al rischio.

Le classiche tecnologie di sicurezza hanno i loro limiti

Le soluzioni basate su agenti come Cloud Workload Protection Platforms (CWPP) e Endpoint Detection and Response (EDR) sono ottime per contrastare le minacce. Tuttavia, distribuirli ovunque in un ambiente cloud può essere problematico in quanto devono essere integrati nel flusso di lavoro DevOps o distribuiti ad hoc e devono supportare più piattaforme e versioni del sistema operativo. Gli agenti possono scansionare gli endpoint alla ricerca di malware, ma vedono solo il proprio traffico di rete e non hanno visibilità sulle attività di altri carichi di lavoro o sull'ambiente in cui sono in esecuzione. Gli aggressori determinati spesso disabilitano gli agenti di sicurezza degli endpoint o semplicemente non fanno nulla per evitare il rilevamento, come nel caso del massiccio attacco malware SUNBURST.

Le soluzioni di registrazione sono spesso disponibili in modo nativo dai fornitori di servizi cloud e possono alimentare fornitori di servizi cloud o strumenti SIEM (Security Information and Event Management) di terze parti. Tuttavia, un SIEM può impiegare tempo prezioso per archiviare ed elaborare i log prima di generare avvisi e la mancanza di contesto dei log può portare a un numero elevato di falsi positivi. Gli aggressori spesso disattivano le soluzioni di registrazione o eliminano i file di registro per ostacolare il rilevamento e l'indagine e aumentare il tempo di permanenza.

Gli strumenti CSPM falliscono a causa del rilevamento in tempo reale

Gli strumenti CSPM (Cloud Security Posture Management) possono rilevare i carichi di lavoro e determinarne la configurazione di sicurezza ai fini della conformità, ma non possono rilevare minacce in tempo reale o violazioni dei dati, ispezionare il traffico di rete o bloccare gli attacchi in corso.

Le aziende che conoscono il modello di responsabilità condivisa per la sicurezza del cloud sanno che devono assumersi la piena responsabilità della sicurezza dei propri carichi di lavoro nel cloud. Ciò richiede un'attenta valutazione delle lacune di visibilità e sicurezza lasciate dalle loro soluzioni di sicurezza cloud esistenti e, in ultima analisi, una decisione su quali tecnologie di sicurezza aggiuntive devono impiegare per colmare tali lacune.

Il rapporto di mancato recapito fornisce sicurezza contestuale nella sicurezza del carico di lavoro

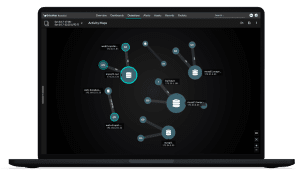

ExtraHop Reveal(x) 360 offre una soluzione di sicurezza unificata per ambienti ibridi, multi-cloud e IoT con funzionalità di rilevamento e risposta della rete native del cloud (Immagine: ExtraHop).

Negli ultimi anni, Network Detection and Response (NDR) è stato ampiamente implementato negli ambienti di data center tradizionali, principalmente per ispezionare il traffico est-ovest tra i carichi di lavoro per minacce e anomalie. Ora, i suoi vantaggi vengono pienamente realizzati anche dalle aziende che eseguono carichi di lavoro in ambienti cloud. Con ExtraHop Reveal(x) 360, disponi di una soluzione di sicurezza unificata per ambienti ibridi, multi-cloud e IoT con funzionalità NDR (Network Detection and Response) native del cloud.

Il rapporto di mancato recapito non richiede agli agenti di interrompere i flussi di lavoro DevOps e sfrutta i dati di rete ricchi di contesto, la fonte fondamentale della verità negli ambienti di data center sia cloud che on-premise, per generare avvisi in tempo reale. Il rapporto di mancato recapito offre visibilità immediata su tutto il traffico di rete che scorre tra tutti i carichi di lavoro, dispositivi e servizi nell'ambiente.

Poiché il rapporto di mancato recapito funziona fuori banda, non può essere visto o disattivato dagli aggressori. Fornisce una base sempre attiva e inattaccabile da cui i team SecOps e SOC possono rilevare e rispondere automaticamente agli attacchi e ai tentativi di violazione dei dati in tempo reale. In questo modo, il rapporto di mancato recapito colma le lacune lasciate da altre tecnologie di sicurezza del carico di lavoro.

Altro su ExtraHop.com

A proposito di ExtraHop

ExtraHop è dedicato ad aiutare le aziende con una sicurezza che non può essere minata, superata in astuzia o compromessa. La dinamica piattaforma di difesa informatica Reveal(x) 360 aiuta le aziende a rilevare e rispondere alle minacce avanzate, prima che mettano in pericolo l'azienda. Applichiamo l'intelligenza artificiale su scala cloud a petabyte di traffico al giorno, eseguendo al volo la decodifica della velocità di linea e l'analisi comportamentale su tutte le infrastrutture, i carichi di lavoro e i dati. Con la visibilità completa di ExtraHop, le organizzazioni possono identificare rapidamente comportamenti dannosi, scovare minacce avanzate e condurre indagini forensi su ogni incidente con sicurezza.