L'elevato numero di attacchi in cui le credenziali compromesse vengono utilizzate in modo improprio dimostra che le password da sole non sono più sufficienti come identificazione affidabile di utenti legittimi e che l'uso dell'autenticazione a più fattori (MFA) è diventato un elemento fondamentale per la sicurezza aziendale.

MFA richiede agli utenti di fornire un'ulteriore prova convincente della propria identità oltre alle proprie credenziali. Secondo Microsoft, MFA può impedire il 99,9% degli attacchi basati sull'identità basati su credenziali rubate. Perché anche se le credenziali di un utente vengono compromesse, MFA rende estremamente difficile per gli aggressori aggirare i requisiti di autenticazione.

Come funziona l'autenticazione a più fattori?

MFA aggiunge passaggi aggiuntivi al processo di autenticazione. Il numero di questi passaggi varia a seconda della configurazione e del contesto. Le tre categorie di AMF di base sono:

1. Qualcosa che conosci

L'esempio più semplice di questa categoria è una password o qualsiasi variazione di dati memorizzabili stabiliti da o per l'utente. Questa categoria include, tra le altre cose, domande di background personali a cui probabilmente solo l'utente può rispondere. In generale, questa categoria è considerata la meno sicura, in quanto sia le password che le informazioni private possono essere compromesse o indovinate dagli aggressori.

2. Qualcosa che possiedi

Questa categoria è molto più difficile da scendere a compromessi. Include varie entità fisiche che solo l'utente possiede, ad esempio telefoni cellulari, token fisici, portachiavi o smart card. L'entità fisica può fungere da vettore della fase di verifica, ad esempio un telefono cellulare che mostra una password monouso, o essere essa stessa un oggetto di autenticazione, ad esempio un token fisico. Quest'ultimo è considerato più sicuro perché durante l'autenticazione vengono scambiati meno dati, rendendo meno facile per un utente malintenzionato intercettarlo.

3. Qualcosa che sei

Questa è considerata la categoria di fattori più sicura e include identificatori fisici. L'impronta digitale sul telefono cellulare o su un token hardware è più comunemente utilizzata, ma vengono utilizzati anche riconoscimento vocale, facciale e altri dati biometrici univoci. Qualsiasi combinazione di queste tre categorie di fattori di autenticazione aumenta notevolmente la sicurezza e riduce la probabilità di compromissione dell'account.

Esempi di soluzioni MFA tradizionali

Negli ambienti aziendali, MFA viene spesso utilizzato insieme a una soluzione Single Sign On (SSO) per aumentare la sicurezza della password monouso utilizzata dalla forza lavoro.

AMF statico vs. basato sul rischio

Con l'autenticazione a più fattori statica, è richiesta un'autenticazione a più fattori ogni volta che un utente tenta di accedere a una risorsa. Questo può essere ingombrante e interrompere i processi operativi. Per evitare tali interruzioni e allineare l'AMF alle esigenze aziendali, molte organizzazioni scelgono di eseguire una o entrambe le seguenti operazioni:

L'autenticazione MFA statica viene applicata solo agli utenti quando accedono a risorse sensibili. Questo può ancora essere molto ingombrante e dirompente per gli amministratori che lavorano quotidianamente con molte risorse sensibili.

Con un approccio basato sul rischio, l'AMF è richiesta solo quando il livello di rischio è elevato. Questo è noto come autenticazione adattiva o autenticazione basata sul rischio (RBA). Viene utilizzato un motore di rischio che valuta vari fattori. Richiede ulteriori fattori di verifica solo quando il livello di rischio suggerisce che le credenziali fornite potrebbero essere compromesse.

MFA ovunque: autenticazione a più fattori senza agenti

Per una protezione olistica delle identità, le soluzioni Unified Identity Protection consentono di applicare l'MFA a tutte le risorse, comprese quelle che in precedenza non potevano essere coperte, sia in ambienti on-prem che multi-cloud, e il tutto senza agenti o proxy.

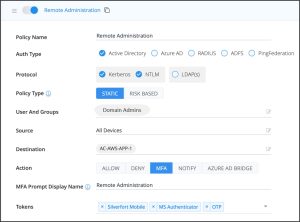

Per raggiungere questo obiettivo, la tradizionale architettura MFA sarà radicalmente modificata. Anziché affidarsi agli agenti sui dispositivi, una soluzione di protezione unificata dell'identità comunica direttamente con la soluzione di gestione delle identità e degli accessi (IAM) stessa, monitora i protocolli di autenticazione e applica l'MFA. Ogni volta che un utente tenta di accedere a una risorsa, si autentica con una soluzione IAM (ad es. Active Directory, Okta, Ping Azure AD e così via). Dopo l'autenticazione alla soluzione IAM, la richiesta di accesso viene inoltrata alla piattaforma Unified Identity Protection.

Analisi della piattaforma ad ogni richiesta di accesso

La piattaforma analizza quindi il contesto di ogni richiesta di accesso dell'utente o dell'account di servizio, sfruttando un motore di rischio basato sull'intelligenza artificiale. Quindi applica la politica di accesso appropriata. Se il rischio è elevato, la soluzione può aumentare i requisiti di autenticazione e richiedere all'utente l'autenticazione a più fattori. Se l'attività MFA viene risolta correttamente, la soluzione Unified Identity Protection indica a IAM di concedere all'utente l'accesso alla risorsa. Se l'attività MFA non viene risolta o la policy di accesso lo richiede, l'accesso può essere completamente bloccato.

Questa nuova architettura consente di estendere MFA praticamente a qualsiasi risorsa che esegue l'autenticazione alla soluzione IAM nell'ambiente aziendale, nonché a qualsiasi interfaccia di accesso. Finché la risorsa a cui un utente sta tentando di accedere viene autenticata rispetto a IAM, è anche soggetta a MFA tramite la piattaforma Unified Identity Protection. Ciò consente la prevenzione in tempo reale di scenari di attacco comuni come la distribuzione automatizzata di ransomware e il movimento laterale on-premise.

Il cloud senza autenticazione a più fattori è pericoloso

Lo sviluppo del panorama IT rende l'autenticazione sicura più importante che mai. Prima dell'era del cloud, gli aggressori dovevano aggirare le difese perimetrali per ottenere un punto d'appoggio sulla rete e installare malware su un endpoint o un server. Oggi, a causa della graduale transizione al cloud, nella rete Internet pubblica vengono archiviate grandi quantità di dati aziendali sensibili. Senza la protezione aggiuntiva di MFA, questi dati sono solo una password per impedire l'accesso da parte dei criminali informatici.

Altro su Silverfort.com

A proposito di Silverfort Silverfort fornisce la prima piattaforma unificata di protezione dell'identità che consolida i controlli di sicurezza IAM nelle reti aziendali e negli ambienti cloud per mitigare gli attacchi basati sull'identità. Utilizzando l'innovativa tecnologia agentless e proxyless, Silverfort si integra perfettamente con tutte le soluzioni IAM, unificando l'analisi dei rischi e i controlli di sicurezza ed estendendo la copertura ad asset che in precedenza non potevano essere protetti, come applicazioni interne e legacy, infrastruttura IT, file system, riga di comando strumenti, accesso da macchina a macchina e altro ancora.