Le vulnerabilità di MOVEit potrebbero essere già state corrette, ma il gruppo APT CLOP ha appena iniziato con il suo ricatto. Sono stati pubblicati un totale di 52 nomi di aziende che CLOP afferma di aver attaccato tramite la vulnerabilità MOVEit - alcune hanno persino i primi pacchetti di dati o l'intero bottino di dati.

In qualche modo il gruppo CLOP non crede del tutto al suo comportamento da Robin Hood: il gruppo APT afferma solo di prendere soldi dalle grandi aziende. I dati acquisiti dalle agenzie pubbliche e governative erano già stati cancellati perché il gruppo non era interessato alla politica. Tuttavia, alcuni esperti sono dell'opinione che l'eliminazione dei dati del governo abbia solo lo scopo di creare meno nemici. Allo stesso tempo, il gruppo annuncia che pubblicherà nel tempo ancora più nomi di società, colpiti dalla vulnerabilità MOVEit e attaccati.

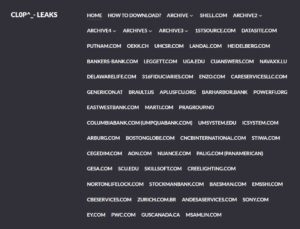

Oltre 52 nomi pubblicati sul dark web

🔎 Pagina leak di CLOP: molte delle società elencate si rifiutano di pagare il gruppo. Tuttavia, le prime fughe di dati sono ora disponibili (Immagine B2B-CS).

L'elenco attualmente pubblicato di 52 nomi include alcuni nomi noti. Come azienda tedesca, ci sono nomi come Heidelberger Druckmaschinen AG. Il nome Verivox, invece, è nuovamente scomparso dalla lista. Tuttavia, la stessa Verivox riporta in un comunicato stampa che i dati sono andati perduti: “Dopo che il divario di sicurezza è diventato noto, Verivox ha immediatamente messo offline l'ambiente MOVEit di Verivox per impedire l'accesso non autorizzato ai dati. Successive indagini forensi hanno rivelato che i dati su questa vulnerabilità critica erano stati rubati prima della chiusura dell'ambiente MOVEit di Verivox. Dal momento che non sono più nell'elenco, ci sono tre opzioni: i dati non erano di alcun interesse per CLOP, o negoziano di nuovo, o hanno pagato.

Anche il provider di sicurezza NortonLifeLock è stato colpito

A livello internazionale, ci sono alcuni nomi importanti nella lista CLOP: Shell, il Boston Globe, il produttore di software Nuance, Sony, la società di revisione Ernst & Young e PWC, l'assicuratore Zurigo. Ovviamente non è chiaro se tutte queste aziende abbiano perso o meno dati davvero importanti. Inoltre, non è chiaro se i dati siano stati rubati tramite terze parti.

Per molti media, il nome NortonLifeLock era particolarmente interessante come fornitore di sicurezza. Su richiesta di Il Cyberexpress la direzione ha dichiarato che nessun dato dei clienti era andato perduto. Tuttavia: "Purtroppo, alcuni dati personali di dipendenti a tempo indeterminato e lavoratori occasionali sono stati interessati, comprese informazioni come nome, indirizzo e-mail aziendale, numero di identificazione del dipendente e in alcuni casi anche indirizzo di casa e data di nascita", secondo un portavoce di NortonLifeLock .

Primi dati pubblicati sul dark web

CLOP afferma che nessun altro oltre al proprio gruppo aveva e utilizzato l'exploit per la vulnerabilità. Poiché alcune aziende non hanno avviato trattative, stanno ora pubblicando i loro dati. Come quello della società Heidelberger Druckmaschinen AG. Sul dark web, CLOP offre circa 750 MB di dati compressi da scaricare. Tuttavia, è discutibile se questi siano autentici.

Anche molte altre società non stipulano un accordo con CLOP. Delle 52 aziende attualmente elencate, tutti i dati sono già disponibili sul Darknet per circa 12 aziende, e le prime parti dei dati sono disponibili per altre 2. È bello vedere che molte aziende non pagano soldi al CLOP e quindi non cofinanziano ulteriori attacchi.