Kaspersky ha scoperto il terzo caso di un bootkit del firmware UEFI "in the wild". Il bootkit MoonBounce è più sfuggente e persistente dei suoi predecessori. La campagna è attribuita al noto attore di lingua cinese APT (Advanced Persistent Threat) APT41.

Gli esperti di sicurezza di Kaspersky hanno scoperto un altro kit di avvio del firmware [1]. L'impianto dannoso, soprannominato "MoonBounce", è nascosto nel firmware Unified Extensible Firmware Interface (UEFI) dei computer, una parte essenziale dei computer. Questo si trova nella SPI Flash, un componente di memoria al di fuori del disco rigido. Tali impianti sono notoriamente difficili da rimuovere e hanno una visibilità limitata per i prodotti di sicurezza.

Bootkit del firmware UEFI parzialmente invisibile

MoonBounce è emerso per la prima volta "in the wild" nella primavera del 2021, dimostrando un flusso di attacco sofisticato che rappresenta un progresso significativo rispetto ai bootkit del firmware UEFI precedentemente segnalati. La campagna è quasi certamente attribuita al noto attore di Advanced Persistent Threat (APT) APT41.

Il firmware UEFI è un componente importante nella maggior parte dei computer. Il tuo codice è responsabile dell'avvio del dispositivo e della consegna del controllo al software per caricare il sistema operativo. Questo si trova nel cosiddetto flash SPI, una memoria al di fuori del disco rigido. Se quel firmware contiene codice dannoso, verrà avviato prima del sistema operativo, rendendo particolarmente difficile la cancellazione del malware impiantato tramite un bootkit del firmware. Non può essere rimosso semplicemente riformattando un disco rigido o reinstallando un sistema operativo. Poiché il codice risiede al di fuori del disco rigido, le attività di tali bootkit non vengono rilevate dalla maggior parte delle soluzioni di sicurezza, a meno che non dispongano di una funzione che scansiona specificamente quella parte del dispositivo.

MoonBounce: Bootkit modificato

MoonBounce è solo il terzo bootkit UEFI identificato. È apparso "in natura" nella primavera del 2021 ed è stato scoperto per la prima volta dai ricercatori di Kaspersky mentre stavano indagando sull'attività del loro scanner del firmware [2], che è stato incluso nei prodotti Kaspersky dall'inizio del 2019. Questo è specificamente progettato per rilevare le minacce nascoste nel ROM-BIOS, incluse le immagini del firmware UEFI. Rispetto ai due bootkit scoperti in precedenza LoJax [3] e MosaicRegressor [4], MoonBounce mostra progressi significativi con un flusso di attacco più complicato e una maggiore sofisticazione tecnica.

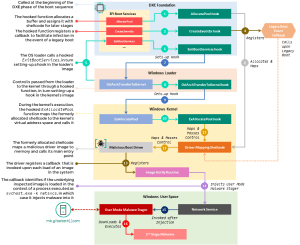

L'impianto risiede nel componente CORE_DXE del firmware, che è già richiamato durante la sequenza di avvio UEFI. I componenti dell'impianto entrano quindi nel sistema operativo tramite una serie di hook che intercettano determinate funzioni, dove contattano un server di comando e controllo per recuperare altri payload dannosi che Kaspersky non è stato in grado di recuperare. La stessa catena di infezione non lascia tracce sul disco rigido, poiché i suoi componenti funzionano in memoria, consentendo un attacco senza file con poche tracce lasciate.

Arsenale di minacce ampliato

Indagando su MoonBounce, gli esperti di Kaspersky hanno rilevato vari caricatori dannosi e malware post-sfruttamento su più nodi della stessa rete. Ciò comprende

- ScrambleCross o Sidewalk, un impianto in memoria in grado di comunicare con un server C2 per scambiare informazioni ed eseguire plug-in aggiuntivi,

- Mimikatz_ssp, uno strumento post-sfruttamento pubblicamente disponibile utilizzato per raccogliere credenziali e dati sensibili,

- una backdoor precedentemente sconosciuta basata su Golang

- e Microcin [5], un malware tipicamente utilizzato dall'attore di minacce SixLittleMonkeys.

Flusso dell'esecuzione di MoonBounce dalla sequenza iniziale alla distribuzione del malware nell'area utente (Immagine: Kaspersky).

È possibile che MoonBounce scarichi questi tipi di malware o che una precedente infezione da parte di una di queste varianti di malware venga utilizzata per compromettere il computer e consentire a MoonBounce di prendere piede nella rete. Un altro possibile metodo di infezione per MoonBounce sarebbe che il computer sia stato compromesso prima della consegna alla società notificata.

PC infetti prima della consegna

In entrambi i casi, si presuppone che l'infezione avvenga accedendo in remoto al computer di destinazione. Mentre LoJax e MosaicRegressor aggiungono driver DXE, MoonBounce modifica un componente firmware esistente per consentire un attacco più subdolo e furtivo.

Come parte della campagna complessiva contro la rete in questione, gli aggressori hanno apparentemente eseguito una serie di azioni, come l'archiviazione di file e la raccolta di informazioni sulla rete. I comandi utilizzati dai criminali informatici indicano che erano interessati al movimento laterale e all'esfiltrazione di dati. Poiché è stato utilizzato un impianto UEFI, è probabile che debbano essere coinvolti in attività di spionaggio.

Punti di attacco al gruppo APT41

Secondo Kaspersky, MoonBounce può essere attribuito con un alto grado di certezza ad APT41 [6], un attore di minacce di lingua cinese che conduce campagne di spionaggio informatico e criminalità informatica in tutto il mondo almeno dal 2012. Inoltre, l'esistenza di alcuni dei suddetti programmi dannosi sulla stessa rete indica una possibile connessione tra APT41 e altri attori delle minacce di lingua cinese.

Finora, il bootkit del firmware è stato scoperto solo su un singolo computer da una holding nel mercato high-tech. Tuttavia, altri programmi dannosi associati, come ScrambleCross ei suoi caricatori, sono stati trovati sulle reti di molte altre vittime.

"Sebbene non possiamo collegare positivamente gli impianti di malware aggiuntivi trovati durante la nostra indagine a MoonBounce, sembra che alcuni autori di minacce di lingua cinese condividano strumenti tra loro per supportare le loro varie campagne", commenta Denis Legezo, Senior Security Researcher nel Global Research and Team di analisi (GreAT) di Kaspersky. "In particolare, sembra esserci una connessione tra Moon Bounce e Microcin."

Stretta relazione con MosaicRegressor

"Forse ancora più importante, questo nuovo bootkit UEFI è avanzato in modo simile a MosaicRegressor, di cui abbiamo parlato nel 2020", ha affermato Mark Lechtik, Senior Security Researcher nel Global Research and Analysis Team di Kaspersky. “Trasformare un componente firmware precedentemente benigno in uno a cui ora è più facile accedere tramite malware sul sistema è un'innovazione non vista nei precedenti bootkit firmware comparabili. Questo rende le infezioni digitali molto più difficili da identificare. Già nel 2018 avevamo previsto che le minacce UEFI avrebbero occupato più spazio in futuro: questa tendenza sembra essere confermata. Non saremmo sorpresi se nel 2022 spuntassero altri bootkit. Fortunatamente, i produttori hanno iniziato a prestare maggiore attenzione agli attacchi al firmware e quindi vengono gradualmente introdotte più tecnologie di sicurezza come BootGuard e Trusted Platform Modules”.

Altro su kaspersky.com

A proposito di Kaspersky Kaspersky è una società internazionale di sicurezza informatica fondata nel 1997. La profonda competenza in materia di sicurezza e intelligence sulle minacce di Kaspersky funge da base per soluzioni e servizi di sicurezza innovativi per proteggere aziende, infrastrutture critiche, governi e consumatori in tutto il mondo. L'ampio portafoglio di sicurezza dell'azienda comprende la protezione degli endpoint leader e una gamma di soluzioni e servizi di sicurezza specializzati per difendersi da minacce informatiche complesse e in continua evoluzione. Oltre 400 milioni di utenti e 250.000 clienti aziendali sono protetti dalle tecnologie Kaspersky. Maggiori informazioni su Kaspersky su www.kaspersky.com/