Bitdefender Labs ha scoperto e analizzato un complesso attacco di spionaggio industriale. L'ideatore più probabile della campagna è stato il gruppo Backdoor Diplomacy (Advanced Persistent Threat) (APT), che ha legami con la Cina.

Le vittime si trovano attualmente nel settore delle telecomunicazioni in Medio Oriente. Le azioni dei criminali informatici sono iniziate già nell'agosto 2021. La campagna è stata progettata in più fasi e ha utilizzato una web shell in un allegato di posta elettronica per ottenere l'accesso iniziale al sistema della vittima. L'oggetto e l'allegato delle e-mail indicavano che un server Exchange era il vettore dell'infezione.

Alla ricerca di più controllo

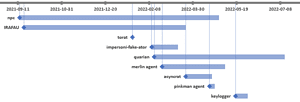

🔎 Cronologia degli strumenti utilizzati nella campagna di spionaggio industriale (Immagine: Bitdefender).

Alla ricerca di informazioni, gli aggressori hanno utilizzato strumenti di utilità integrati come hostname.exe, systeminfo.exe, ipconfig.exe, netstat.exe, ping.exe e net.exe. Stavano cercando informazioni sulla configurazione di sistemi PC, controller di dominio e computer e utenti, ma anche su gruppi specifici come amministratori di dominio o utenti desktop remoti. Utilizzando strumenti come Ldifde e csvde, hanno esportato i dati da Active Directory. Sono stati utilizzati anche scanner open source e altri software pubblicamente disponibili come Nimscan, SoftPErfect Network Scanner v5.4.8 Network Service Management Tool – v2.1.0.0 e Netbios Scanner.

Con meccanismi come chiavi e servizi di registrazione, nonché un abbonamento a Windows Management Instrumentation (WMI), i criminali informatici hanno ottenuto una presenza persistente nella rete della vittima. Per camuffarsi dalla difesa informatica, gli autori dell'attacco hanno utilizzato diversi caricatori, aumentato i privilegi esistenti delle identità digitali, escluso i percorsi per una scansione del malware e manipolato i timestamp. I comandi e i keylogger di Powershell sono stati utilizzati per spiare le e-mail, inclusi i metadati. In generale, gli aggressori hanno utilizzato una varietà di strumenti legittimi o addirittura personalizzati.

Ampia cassetta degli attrezzi

Gli hacker hanno utilizzato un intero arsenale di strumenti come la backdoor IRAFAU - successivamente sostituita da Quarian - per scaricare, caricare e manipolare i file - e Remote Shell. Pinkman Agent e uno strumento scoperto dagli esperti di Bitdefender e soprannominato "Impersoni-fake-ator" per impedire alla difesa di rilevare gli scopi dannosi. Anche strumenti legittimi come DbgView e Putty hanno mascherato i processi dannosi. C'erano altri strumenti per l'accesso remoto, il proxy e il tunneling dei dati. Una sequenza temporale mostra come gli aggressori hanno utilizzato uno dopo l'altro i vari strumenti per la loro campagna.

Altro su Bitdefender.com

Informazioni su Bitdefender Bitdefender è un leader globale nelle soluzioni di sicurezza informatica e nel software antivirus, proteggendo oltre 500 milioni di sistemi in più di 150 paesi. Dalla sua fondazione nel 2001, le innovazioni dell'azienda hanno regolarmente fornito eccellenti prodotti di sicurezza e protezione intelligente per dispositivi, reti e servizi cloud per clienti privati e aziende. In qualità di fornitore preferito, la tecnologia Bitdefender si trova nel 38% delle soluzioni di sicurezza implementate nel mondo ed è affidabile e riconosciuta da professionisti del settore, produttori e clienti. www.bitdefender.de