Negli ultimi anni, i team IT e di sicurezza hanno affrontato vari sviluppi. L'adozione di massa del cloud, attacchi sempre più sofisticati, il passaggio al lavoro da casa e altri fattori hanno creato un ambiente in evoluzione. Di conseguenza, un piano di risposta agli incidenti o un piano di risposta alle emergenze di alcuni anni fa non soddisfa più i requisiti attuali.

Nessuna azienda vuole essere reattiva in caso di incidente di sicurezza. Un approccio proattivo con un solido piano IR aiuta le organizzazioni a rispondere in modo rapido ed efficace e riprendere le normali operazioni il più rapidamente possibile. Molti hanno già in atto un piano IR, ma non importa quanto sia approfondito, i perfezionamenti sono inevitabili. Il panorama delle minacce in evoluzione e l'ambiente in evoluzione richiedono modifiche e miglioramenti regolari.

Ransomware e attacchi e-mail

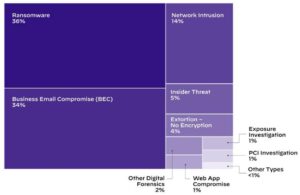

Quello attuale Rapporto di risposta agli incidenti dell'unità 2022 del 42 ad esempio, ha rivelato che la compromissione della posta elettronica aziendale e gli attacchi ransomware sono molto diffusi. Insieme, queste due minacce rappresentano il 70% dei casi gestiti dal team di ricerca Unit 42 di Palo Alto Networks. Sebbene i criminali informatici si siano impegnati in queste attività redditizie per anni, le specifiche continuano ad evolversi. Ad esempio, i gruppi di ransomware utilizzano sempre più meccanismi di estorsione aggiuntivi per far pagare le aziende. Creano anche versioni facilmente accessibili del loro malware per consentire agli aggressori meno tecnici di partecipare alle loro attività dannose. Rivedendo i piani IR esistenti, le organizzazioni sono in grado di continuare a difendersi se gli aggressori cambiano tattica.

Inoltre, i primi tre vettori di accesso per gli aggressori sono il phishing, lo sfruttamento delle vulnerabilità del software e gli attacchi di credenziali di forza bruta. Pertanto, è importante che i piani IR esistenti vengano rivisti per concentrarsi sui tipi più comuni di attacchi. Ecco sette best practice fondamentali che le organizzazioni possono utilizzare per migliorare il proprio piano IR rafforzando al contempo il proprio livello di sicurezza generale.

Impostare comunicazioni regolari del piano IR

Quando si verifica un incidente di sicurezza informatica, che si tratti di una violazione dei dati o di un attacco ransomware, è importante capire cosa è stato danneggiato o rubato. I responsabili della sicurezza devono fermare gli aggressori e far funzionare normalmente l'azienda. Tuttavia, non sapere da dove cominciare può aggravare il danno. Quando arriva il momento di attuare o avviare il piano, tutti i soggetti coinvolti devono sapere esattamente cosa fare.

Per garantire che tutti i soggetti coinvolti siano sulla stessa pagina, è essenziale una comunicazione chiara e la consapevolezza dei ruoli e delle responsabilità di ciascun membro del team IR. Durante un incidente, tutti devono essere sul ponte, ma affinché tutto funzioni senza intoppi, tutti devono sapere cosa sta facendo l'altro e chi è il contatto chiave per ogni fase del lavoro. È anche importante vedere le cose in modo positivo. La risposta agli incidenti di sicurezza può diventare frenetica e spesso vengono commessi errori. Il riconoscimento positivo dei risultati del team lungo il percorso aiuta a mantenere tutti motivati.

Non sottovalutare il valore di un playbook IR

A molte aziende piace affermare di disporre di un piano di risposta agli incidenti, ma troppo spesso non sanno cosa farsene. Un playbook di risposta agli incidenti specifico per le minacce è essenziale per un piano IR efficace. Anche se questo non deve essere pubblicato ufficialmente, dovrebbe almeno consistere in un documento facilmente accessibile che possa servire da guida nel caos della reazione.

Un problema comune con gli attacchi informatici e altri incidenti è che mentre i gruppi sanno di cosa sono responsabili, non sanno come esercitare tale responsabilità. Il playbook dovrebbe fornire una guida su quali azioni intraprendere per risolvere situazioni specifiche. Può essere pensato come una serie di IR SOP (procedure operative standard).

Ad esempio, quando si contiene un incidente ransomware, il team IR probabilmente riconoscerà che le password devono essere cambiate, ma potrebbe non essere sicuro in quale misura. Il playbook mostrerebbe quali password devono essere cambiate, ad esempio account amministrativi, individuali, account di servizio, account globali, ecc. Include anche un elenco di controllo di tutte le altre azioni richieste e chi è responsabile di eseguirle.

Introdurre revisioni periodiche sull'igiene della sicurezza

Un solido piano IR incoraggia abitudini che favoriscono la sicurezza. Regolari revisioni dell'igiene della sicurezza assicurano una risposta più efficiente e aiutano a ridurre al minimo il rischio di incidenti fin dall'inizio. Questi controlli includono la modifica delle password, l'aggiornamento e/o la rotazione delle chiavi, il controllo dei livelli di accesso e la ricerca di vecchi account dei dipendenti o account creati da un utente malintenzionato.

Aggiornamento del piano IR al variare della tecnologia

La creazione di un piano IR non è un'attività una tantum e il piano deve essere valutato e rivisto regolarmente. Ciò è particolarmente importante nel mondo odierno in cui la tecnologia ei sistemi informativi che la supportano sono in rapida evoluzione e cambiamento. Possono verificarsi anche altri cambiamenti, ad esempio B. il trasferimento di processi aziendali o modifiche del personale e delle mansioni.

Man mano che si verificano tali cambiamenti, il piano IR deve essere adattato per tenere il passo. Ad esempio, se le organizzazioni hanno spostato alcuni dei loro dati o carichi di lavoro nel cloud, ciò le espone a nuove minacce. Di conseguenza, devono adattare il loro piano IR per affrontare le minacce specifiche del cloud.

Una cosa da notare è che le aziende non hanno bisogno di reinventare la ruota progettando un piano completamente nuovo. Invece, dovrebbero apportare modifiche al piano esistente, seguendo le ultime best practice, come ad esempio: B. il NIST Cybersecurity Framework, CSIRT o BSI (catalogo delle misure per la gestione delle emergenze).

Valutare in modo proattivo il piano IR

Il 70 percento delle minacce per le aziende sono ransomware ed e-mail dannose (Immagine Palo Alto Networks).

Le organizzazioni non vogliono aspettare che sia troppo tardi per scoprire i punti deboli del loro piano, quindi è essenziale una valutazione proattiva del piano IR. Inoltre, i responsabili dell'esecuzione del piano lo faranno molto più facilmente una volta che avranno fatto abbastanza pratica. I passaggi proattivi possono includere esercitazioni IR, test di penetrazione, esercitazioni da tavolo e teaming viola. Tutte le principali parti interessate dovrebbero essere coinvolte nella valutazione del piano.

Pianifica un budget zero-day

Anche il miglior piano può fallire se non c'è un budget per la sua esecuzione. È importante preventivare il costo di un incidente zero-day. Un'azienda può avere un'assicurazione per coprire un attacco informatico, ma ha anche bisogno di capitale per coprire costi aggiuntivi o imprevisti. È anche importante che i principali attori sappiano come utilizzare questo budget. I leader non vogliono prendere decisioni sul budget nel bel mezzo di un incidente o consentire al budget di limitare la loro capacità di rispondere in modo appropriato.

Ad esempio, in caso di incidente, le organizzazioni potrebbero dover acquistare nuovi computer o altro hardware per mantenere le operazioni in esecuzione o investire in software per mitigare un attacco. Queste discussioni dovrebbero essere tenute già nella fase di pianificazione IR in modo che non sorgano incertezze e non si perda tempo in una situazione tesa.

Rendi la formazione sulla risposta agli incidenti una priorità

Con così tante attività quotidiane, è facile lasciare che la formazione sulla risposta agli incidenti passi in secondo piano. Ciò porta a piani obsoleti e risposte inadeguate quando conta di più.

Tutte le aziende, indipendentemente dalle dimensioni, dovrebbero fare della formazione IR una priorità. La formazione dovrebbe essere inclusa nel piano IR e preventivata di conseguenza. Dovrebbero essere discussi vari scenari e misure di reazione praticate in modo che tutti sappiano di cosa sono responsabili. Inoltre, i membri del team IR dovrebbero condividere le proprie conoscenze tra di loro per evitare che solo una persona abbia una conoscenza specifica di software, hardware o sistemi importanti. La formazione formale dovrebbe essere continua man mano che le organizzazioni introducono nuove tecnologie (come endpoint, strumenti di rilevamento o risposta) nel loro ambiente.

"Ci vogliono 20 anni per costruire una reputazione e pochi minuti di un incidente informatico per rovinarla", ha affermato Stephane Nappo, responsabile globale della sicurezza delle informazioni presso Société Générale International Banking. Con così tanto in gioco, è fondamentale che la risposta agli incidenti sia rapida ed efficace. Seguire queste best practice per migliorare il piano IR è fondamentale per garantire ciò.

Un solido piano IR che includa preparazione, formazione e test significa che quando si verifica un incidente di sicurezza, i responsabili saranno in grado di raccogliere la sfida e guidare con successo la propria organizzazione attraverso la crisi.

Altro su PaloAltoNetworks.com

A proposito di Palo Alto Networks Palo Alto Networks, leader globale nelle soluzioni di sicurezza informatica, sta plasmando il futuro basato sul cloud con tecnologie che trasformano il modo in cui lavorano le persone e le aziende. La nostra missione è essere il partner preferito per la sicurezza informatica e proteggere il nostro stile di vita digitale. Ti aiutiamo ad affrontare le maggiori sfide di sicurezza del mondo con un'innovazione continua che sfrutta le ultime scoperte in termini di intelligenza artificiale, analisi, automazione e orchestrazione. Fornendo una piattaforma integrata e potenziando un ecosistema di partner in crescita, siamo leader nella protezione di decine di migliaia di aziende su cloud, reti e dispositivi mobili. La nostra visione è un mondo in cui ogni giorno è più sicuro di quello precedente.