Gli aggressori sfruttano la vulnerabilità SSRF per acquisizioni di server Exchange su larga scala. Tuttavia: gli hacker di Exchange capitolano davanti a Office 365. Un commento del dott. Klaus Gheri, General Manager Network Security presso Barracuda Networks.

Una protesta ha infuriato nella comunità del server di posta elettronica di Exchange dalla scorsa settimana dopo che Microsoft ha annunciato che un gruppo di criminali informatici noto come Hafnium aveva lanciato la sua campagna di attacchi per sfruttare le vulnerabilità attorno agli exploit dell'interfaccia di Outlook Web Access di Microsoft Exchange. E ci sono molti punti deboli. I titoli che sono stati prodotti da allora sono altrettanto drastici. In generale, le aziende in tutta la Germania sono interessate, in particolare diverse autorità federali, tra cui l'Agenzia federale per l'ambiente, che ha poi messo in quarantena l'intero sistema di posta elettronica, o l'Istituto Paul Ehrlich. Fondamentalmente, la sicurezza IT in Germania è disastrosa.

Ma questa campagna non è del tutto nuova. Le ultime indagini hanno dimostrato che gli attacchi vanno avanti da oltre due mesi. Tuttavia, hanno un impatto enorme e finora hanno colpito circa 60.000 obiettivi in tutto il mondo. Ma cosa c'è esattamente dietro? E, cosa più importante, cosa possono fare le organizzazioni al riguardo?

Exchange takeover in sistemi vulnerabili

Le vulnerabilità sfruttate erano CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 e CVE-2021-27065. CVE-2021-26855 è una vulnerabilità SSRF (Server-Side Request Forgery) in Exchange che consente a un utente malintenzionato di inviare richieste HTTP arbitrarie e di autenticarsi come server Exchange. CVE-2021-26855 è preferibilmente utilizzato per identificare i sistemi vulnerabili. Le restanti vulnerabilità sembrano essere legate a questa vulnerabilità per eseguire altri exploit, comprese le cosiddette webshell. Una webshell è un'interfaccia Web dannosa che consente l'accesso remoto e il controllo di un server Web eseguendo comandi arbitrari.

URL attaccati

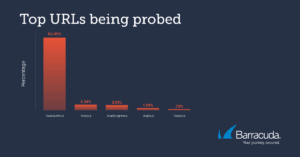

Prima dell'attacco a Exchange, gli aggressori hanno sondato con particolare frequenza alcuni URL (Immagine: Barracuda).

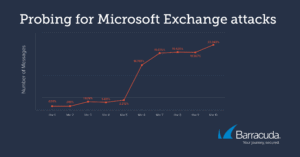

Gli analisti della sicurezza di Barracuda hanno notato un aumento inizialmente moderato e successivamente significativo dei tentativi di sonda per CVE-2021-26855 dall'inizio di marzo. Un numero significativo di questi riguardava sistemi che non eseguivano Exchange sul back-end. Gli URL più comuni analizzati dagli aggressori erano:

- /owa/auth/x.js

- /ecp/y.js

- /ecp/programma.js

- /ecp/x.js

- //ecp/x.js

Apparentemente la maggior parte di queste sonde utilizzava i cookie X-AnonResource-Backend e X-BEResource. Entrambi terminavano con il parametro “?~3”. Lo script Microsoft lo descrive per la scansione dei rischi per la sicurezza. Gli UserAgent utilizzati da questi scanner erano principalmente ExchangeServicesClient, python-requests e nmap. Inoltre, sono state utilizzate anche intestazioni standard del browser. Si può presumere che gli aggressori continueranno a cercare le vulnerabilità menzionate e le sfrutteranno ancora per qualche settimana prima che gli attacchi si stabilizzino a un livello inferiore.

Attacchi non riusciti agli ambienti di posta elettronica di Office 365

Un risultato importante delle analisi di sicurezza è che gli hacker hanno eseguito i loro attacchi contro le aziende che utilizzano Office 365 contro le porte di sicurezza bloccate e non hanno avuto successo. Come molti esperti di sicurezza hanno ripetutamente sottolineato, il cloud è ovviamente più sicuro delle soluzioni locali obsolete. Hafnium ha quindi dimostrato che il cloud non è ancora un'opzione per molte organizzazioni e aziende. Perché?

Informazione mancante

Dall'inizio di marzo c'è stato un aumento inizialmente moderato e successivamente significativo dei tentativi di sondaggio per CVE-2021-26855 (Immagine: Barracuda).

O i vantaggi della migrazione al cloud non sono completamente compresi o le persone sono riluttanti a fare il primo passo verso la migrazione. Quindi tutto rimane lo stesso per il momento, cioè con l'approccio locale esistente.

Paura di perdere il controllo

Spesso si ha la sensazione di avere meno controllo sulle risorse e sui carichi di lavoro nel cloud rispetto ai server locali, anche se richiedono più tempo per la gestione e non sono altrettanto sicuri.

Normative vigenti

In alcuni settori altamente regolamentati, le organizzazioni devono affrontare una varietà di requisiti di archiviazione e conservazione dei dati, che possono rendere difficile il passaggio al cloud.

L'utilizzo di un provider di posta elettronica ospitato nel cloud consente una consegna più rapida degli aggiornamenti di sistema e delle patch di sicurezza per proteggere dagli attacchi zero-day come quello recente di Hafnium. Poiché Microsoft è una delle piattaforme più frequentemente attaccate per gli attacchi informatici, in genere si consiglia di integrare la sicurezza esistente di Microsoft con una terza parte.

OWA senza protezione firewall è audace

In generale, mettere Outlook Web Access (OWA) su Internet senza ulteriore protezione da parte di un firewall è sempre stato un approccio rischioso. Tuttavia, l'incidente può servire da campanello d'allarme sul fatto che il funzionamento indipendente di tali servizi di infrastruttura è un anacronismo nell'era del cloud pubblico. La controparte moderna è Microsoft 365 con Azure Active Directory. Il servizio è mantenuto e protetto da Microsoft, quindi le vulnerabilità vengono risolte immediatamente. È giunto il momento che tutti gli interessati pensino a un cambiamento e fino ad allora gestiscano la gestione delle patch e la sicurezza aggiuntiva di Outlook Web App. Purtroppo il percorso non è così agevole per tutti, visto che in alcuni ambiti le normative limitano l'utilizzo dei servizi nel public cloud. Questo è qualcosa a cui pensare seriamente data la massiccia perdita di dati che si è appena verificata in molte organizzazioni qui.

Scopri di più su Barracuda.com

Informazioni sulle reti Barracuda Barracuda si impegna a rendere il mondo un luogo più sicuro e ritiene che ogni azienda debba avere accesso a soluzioni di sicurezza a livello aziendale abilitate per il cloud, facili da acquistare, implementare e utilizzare. Barracuda protegge e-mail, reti, dati e applicazioni con soluzioni innovative che crescono e si adattano lungo il percorso del cliente. Più di 150.000 aziende in tutto il mondo si affidano a Barracuda per concentrarsi sulla crescita del proprio business. Per ulteriori informazioni, visitare www.barracuda.com.