Piccoli o grandi che siano, gli errori di sicurezza si verificano in quasi tutte le aziende e le organizzazioni che si rivolgono al Sophos Rapid Response Team per chiedere aiuto. Gli esperti hanno riassunto e valutato le dieci false argomentazioni più diffuse in prima linea contro gli attacchi informatici nell'ultimo anno.

"Siamo troppo piccoli! La nostra protezione degli endpoint tiene anche gli aggressori lontani dal server! I nostri backup sono al sicuro dai ransomware!” – Il Sophos Rapid Response Team incontra ripetutamente errori di valutazione nella sua lotta contro gli attacchi informatici. Ecco l'elenco dei primi 10.

Idea sbagliata 1: siamo troppo piccoli come vittime

Molte vittime di attacchi informatici si considerano troppo piccole, poco interessanti o poco redditizie per essere minacciate. I criminali prestano poca attenzione a questo. Qualsiasi persona o microimpresa con una presenza digitale e l'uso di computer è una potenziale vittima. La maggior parte degli attacchi degli hacker sono ancora difficilmente eseguiti nello spettacolare stile James Bond con l'integrazione dello stato nazione ecc., ma vengono eseguiti da opportunisti in cerca di facili prede. Tra gli obiettivi più popolari ci sono aziende con vulnerabilità senza patch o configurazioni errate.

Chiunque pensi di essere troppo insignificante come bersaglio dovrebbe iniziare oggi a setacciare la propria rete alla ricerca di attività sospette, come la presenza di Mimikatz (un'applicazione open source che consente agli utenti di visualizzare e salvare i dati di autenticazione) sul controller di dominio, per cogliere i primi segnali di un possibile attacco.

Idea sbagliata 2: la protezione degli endpoint è sufficiente per noi

Veramente? Agli aggressori piace sfruttare l'atteggiamento secondo cui la protezione degli endpoint è sufficiente per fermare le minacce e che i server non necessitano di proprie misure di sicurezza: qualsiasi errore nella configurazione, patch o sicurezza rende i server un obiettivo prioritario per gli hacker.

L'elenco delle tecniche di attacco utilizzate per tentare di eludere o disabilitare il software degli endpoint ed evitare il rilevamento da parte dei team di sicurezza IT cresce di giorno in giorno. Gli esempi includono attacchi alimentati dall'uomo che sfruttano l'ingegneria sociale e molte altre vulnerabilità per ottenere l'accesso. A bordo: codice dannoso offuscato che viene iniettato direttamente nella memoria, attacchi di malware "senza file", caricamento di DLL (libreria a collegamento dinamico) e attacchi che utilizzano agenti di accesso remoto legittimi come Cobalt Strike oltre all'uso quotidiano di strumenti e tecniche di amministrazione IT. Le tecnologie antivirus tradizionali faticano a rilevare e bloccare tali attività.

Gli intrusi all'endpoint difficilmente possono essere fermati

Allo stesso modo, il presupposto che gli endpoint protetti possano impedire agli intrusi di raggiungere server non protetti è una percezione errata. Secondo gli incidenti indagati dal Sophos Rapid Response Team, i server sono ora l'obiettivo numero uno per gli attacchi e gli aggressori possono facilmente trovare un percorso diretto a questi "gioielli della corona" con credenziali rubate. Non sorprende che la maggior parte degli aggressori abbia anche familiarità con un computer Linux, quindi questi sono altrettanto importanti. In effetti, gli aggressori spesso penetrano nelle macchine Linux e vi installano backdoor per utilizzarle come rifugio sicuro e mantenere l'accesso alla rete presa di mira. Se un'organizzazione fa affidamento solo sulla sicurezza di base, senza strumenti avanzati e integrati come il rilevamento comportamentale e basato sull'IA più un centro operativo di sicurezza gestito da persone XNUMX ore su XNUMX, XNUMX giorni su XNUMX, se necessario, allora è solo una questione di tempo prima che gli intrusi inizino ad attaccare oltrepassando questi difese.

Idea sbagliata 3: abbiamo solide politiche di sicurezza

È importante disporre di criteri di sicurezza per le applicazioni e gli utenti. È fondamentale però che anche questi corrispondano all'attuale infrastruttura informatica e non siano del tutto obsoleti, devono essere costantemente verificati e aggiornati man mano che si aggiungono nuove caratteristiche e funzionalità ai dispositivi connessi alla rete. È qui che possono essere d'aiuto tecniche come test con penna, esercitazioni da tavolo ed esecuzioni di test dei piani di ripristino di emergenza.

Idea sbagliata 4: server RDP (Remote Desktop Protocol) protetti

Possono essere protetti dagli aggressori modificando le porte e introducendo l'autenticazione a più fattori (MFA). Non proprio. La porta predefinita per i servizi RDP è 3389, quindi la maggior parte degli aggressori eseguirà la scansione di questa porta. Tuttavia, la scansione delle vulnerabilità identificherà tutti i servizi aperti, indipendentemente dalla porta su cui si trovano. Quindi cambiare le porte da solo offre poca o nessuna protezione.

Inoltre, sebbene l'adozione dell'autenticazione a più fattori sia importante, non aumenta la sicurezza se la policy non viene applicata a tutti i dipendenti e dispositivi. L'attività RDP dovrebbe svolgersi all'interno dei confini protettivi di una rete privata virtuale (VPN), ma anche ciò non può proteggere completamente un'organizzazione una volta che gli aggressori hanno già stabilito un punto d'appoggio su una rete. Idealmente, la sicurezza IT dovrebbe limitare o disabilitare l'uso di RDP internamente e il più possibile, a meno che il suo uso non sia essenziale.

Idea sbagliata 5: blocco degli indirizzi IP da regioni ad alto rischio

Il blocco degli indirizzi IP di regioni specifiche, come Russia, Cina e Corea del Nord, ci protegge dagli attacchi provenienti da tali regioni. Bloccarlo probabilmente non arrecherà alcun danno, ma potrebbe dare un falso senso di sicurezza se le aziende si affidano esclusivamente ad esso. Gli aggressori ospitano la loro infrastruttura dannosa in molti paesi, ad esempio con hub negli Stati Uniti, nei Paesi Bassi o in altri paesi europei.

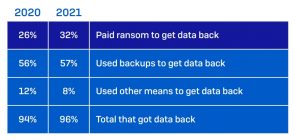

Idea sbagliata 6: i backup ci proteggono dagli effetti del ransomware

Studio: State of Ransomware 2021 - già un terzo delle aziende ha pagato un riscatto non del tutto volontariamente (Immagine: Sophos).

Il backup dei dati è fondamentale in caso di perdita di dati, malfunzionamento tecnico o attacco informatico. Tuttavia, quando questi sistemi di backup sono connessi alla rete, sono alla portata degli aggressori e vulnerabili a essere crittografati, cancellati o disabilitati in un attacco ransomware. È inoltre importante ricordare che limitare il numero di persone con accesso ai backup non aumenta significativamente la sicurezza, dal momento che probabilmente gli aggressori li hanno già spiati in rete con le credenziali. È necessaria cautela anche quando si archiviano i backup nel cloud: in un caso esaminato dal team di risposta rapida di Sophos, gli aggressori hanno inviato al provider di servizi cloud un'e-mail da un account di amministratore IT compromesso e gli hanno chiesto di eliminare tutti i backup eliminati. Il fornitore ha accolto la richiesta.

Lo standard del settore per i backup sicuri per ripristinare dati e sistemi dopo un attacco ransomware è 3-2-1: tre copie utilizzando due sistemi diversi, uno dei quali è anche offline. Una nota aggiuntiva: i backup offline non proteggono i dati dagli attacchi ransomware, in cui i criminali rubano i dati e minacciano di renderli pubblici invece di "solo" crittografarli.

Idea sbagliata 7: i nostri dipendenti comprendono la sicurezza

Secondo lo studio "Stato del ransomware 2021Il 22% delle aziende ritiene di essere vittima di ransomware nei prossimi XNUMX mesi perché è difficile impedire agli utenti finali di compromettere la sicurezza.

Le tattiche di ingegneria sociale come le e-mail di phishing stanno diventando sempre più difficili da rilevare. I messaggi sono spesso scritti a mano, scritti con precisione, persuasivi e scelti con cura. I dipendenti devono sapere esattamente come identificare i messaggi sospetti e cosa fare quando ne ricevono uno. A chi avvisano in modo che altri dipendenti possano essere messi in allerta?

Idea sbagliata 8: i team di risposta agli incidenti possono recuperare i miei dati dopo un attacco ransomware

Sfortunatamente, è abbastanza improbabile. Oggi gli aggressori commettono molti meno errori e il processo di crittografia è migliorato. È sconsiderato affidarsi a professionisti della sicurezza per trovare un modo per riparare il danno. Anche i backup automatici sono influenzati dalla maggior parte dei ransomware moderni, rendendo quasi impossibile il ripristino dei dati originali.

Idea sbagliata 9: pagare il riscatto ripristinerà i nostri dati dopo un attacco ransomware

Questo errore è probabilmente il più amaro, poiché secondo il sondaggio State of Ransomware del 2021, un'azienda che paga il riscatto recupera, in media, solo circa due terzi (65%) dei suoi dati. Solo l'8% ha recuperato tutti i propri dati e il 29% è stato in grado di recuperarne meno della metà. Pagare il riscatto, anche se sembra l'opzione più semplice e potrebbe essere coperta dalla polizza assicurativa informatica, non è una soluzione per rimettersi in piedi.

Inoltre, il recupero dei dati è solo una parte del processo di recupero: nella maggior parte dei casi, il ransomware spegne completamente i computer, richiedendo la ricostruzione di software e sistemi da zero prima che i dati possano essere recuperati. Il sondaggio State of Ransomware ha rilevato che i costi di ripristino sono, in media, XNUMX volte superiori alla richiesta di riscatto.

Idea sbagliata 10: il ransomware è l'attacco completo: se sopravviviamo a questo, saremo al sicuro

L'ultima cattiva notizia: purtroppo accade raramente. Nella stragrande maggioranza dei casi, il ransomware è solo il punto in cui gli aggressori informano la vittima della loro presenza e di ciò che hanno fatto.

È probabile che gli aggressori siano rimasti sulla rete per giorni, se non settimane, prima di lanciare il ransomware. Lo hanno esplorato, disabilitato o eliminato i backup, trovato i computer con informazioni o applicazioni importanti che volevano crittografare, rimosso le informazioni e installato ulteriori payload o backdoor. Rimanere sulle reti delle vittime consente agli aggressori di lanciare un secondo attacco. Quando vuoi.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.