Gli attacchi BEC (Business Email Compromise) stanno diventando sempre più comuni. Gli hacker entrano nella tua casella di posta tramite Dropbox.

Gli esperti di Check Point Research mettono in guardia dagli hacker che utilizzano documenti Dropbox per ospitare siti Web di raccolta di credenziali. Nelle prime due settimane di settembre gli esperti di sicurezza hanno osservato 5.550 attacchi di questo tipo.

Le minacce e-mail stanno diventando sempre più popolari

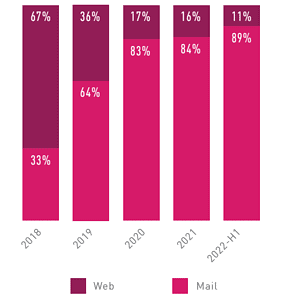

Nella prima metà del 2022, gli attacchi via e-mail rappresentavano tra l’86 e l’89% di tutti gli attacchi in circolazione e stanno diventando sempre più il metodo preferito dagli hacker per penetrare in un ambiente, rispetto agli attacchi basati sul web.

Confronto in percentuale dello sviluppo di percorsi di attacco basati sul web e via e-mail (immagine: Check Point Research)

Questo aumento dell’attività di hacking ha portato le soluzioni di sicurezza a cercare modi per migliorare le proprie difese. Man mano che la sicurezza contro vari attacchi migliora, gli hacker devono adattarsi.

Un tipo di attacco che si è dimostrato efficace è l'impersonificazione del marchio, in cui un hacker fa sembrare che un'e-mail provenga da un marchio affidabile. Ora gli hacker stanno abbandonando il cosiddetto “brand phishing” e provando con le email vere. Il nuovo modo in cui gli hacker stanno portando avanti gli attacchi Business Email Compromise (BEC) 3.0 è attraverso servizi legittimi.

La noiosa ricerca o la complessa ingegneria sociale non sono più necessarie. Gli hacker creano semplicemente un account gratuito su un sito Web popolare e affidabile e inviano collegamenti a contenuti dannosi direttamente da quel servizio. Queste campagne stanno attualmente prendendo d’assalto le caselle di posta elettronica di tutto il mondo.

Gli autori delle minacce inviano collegamenti tramite Dropbox

Gli autori delle minacce condividono innanzitutto un file tramite Dropbox. Per aprire il documento, l'utente finale deve fare clic su "Aggiungi a Dropbox". Il collegamento proveniva originariamente da Dropbox, il che significa che non c'era nulla di dannoso nella comunicazione iniziale. Dropbox è un sito Web legittimo: non c'è niente di sbagliato in questo. Il modo in cui gli hacker li usano è un'altra storia.

Dopo aver fatto clic su Dropbox ed effettuato l'accesso, puoi vedere il sito ospitato su Dropbox. Gli utenti devono inserire il proprio account e-mail e la password per visualizzare il documento. Anche se gli utenti saltano questo passaggio, gli hacker mantengono i loro indirizzi email e le loro password.

Quindi, una volta che gli utenti hanno inserito i propri dati di accesso, vengono reindirizzati a una pagina che porta a un URL dannoso. Gli hacker hanno quindi utilizzato un sito Web legittimo per creare due potenziali buchi di sicurezza: ottengono i dettagli di accesso delle loro vittime e poi potenzialmente le ingannano. ad accedere per fare clic su un URL dannoso, perché l'URL stesso è legittimo. Il contenuto del sito web è problematico. Gli hacker hanno creato una pagina che sembra creata in OneDrive. Quando gli utenti fanno clic sul collegamento, scaricano un file dannoso.

Consigli sulla protezione dagli attacchi BCE 3.0

Cosa possono fare i professionisti della sicurezza per proteggere la propria organizzazione da questi attacchi:

- Implementa misure di sicurezza che controllano tutti gli URL ed emulano la pagina sottostante.

- Informa gli utenti su questa nuova variante degli attacchi BEC.

- Utilizzo di un software anti-phishing basato sull'intelligenza artificiale in grado di bloccare i contenuti di phishing nella suite di produttività.

La maggior parte dei servizi di sicurezza controlla il mittente, in questo caso Dropbox, verifica che sia legittimo e accetta il messaggio. Questo perché è quello che sembra essere il messaggio.

Per essere preparati contro questo tipo di attacchi sono necessarie diverse misure ed è essenziale un sistema di sicurezza completo. Sebbene questo tipo di attacco venga lanciato tramite e-mail, si trasforma poi in un problema di condivisione di file. La ricerca di file dannosi in Dropbox e l'emulazione dei collegamenti nei documenti è fondamentale. Ciò include la sostituzione dei collegamenti nel corpo dell'e-mail e negli allegati per garantire che vengano prevenuti anche gli attacchi di phishing che utilizzano allegati con collegamenti. Questa protezione deve essere applicata ogni volta che un utente fa clic sul collegamento.

I ricercatori di Check Point Harmony Email hanno contattato Dropbox tramite la funzione Segnala phishing il 15 maggio per informarli di questo attacco e di questa indagine.

Altro su CheckPoint.com

Informazioni sul punto di controllo Check Point Software Technologies GmbH (www.checkpoint.com/de) è un fornitore leader di soluzioni di sicurezza informatica per pubbliche amministrazioni e aziende in tutto il mondo. Le soluzioni proteggono i clienti dagli attacchi informatici con un tasso di rilevamento leader del settore di malware, ransomware e altri tipi di attacchi. Check Point offre un'architettura di sicurezza a più livelli che protegge le informazioni aziendali su cloud, rete e dispositivi mobili e il sistema di gestione della sicurezza "un punto di controllo" più completo e intuitivo. Check Point protegge oltre 100.000 aziende di tutte le dimensioni.

Articoli relativi all'argomento