Nuovo almanacco Sophos Incident Response: i criminali informatici passano inosservati sulle reti per una media di 11 giorni. Sophos rilascia il nuovo "Active Adversary Playbook 2021" con i dati di telemetria dei suoi team MTR e Rapid Response: gli hacker hanno utilizzato più di 400 diversi strumenti e tecniche, l'81% degli incidenti ha coinvolto ransomware e il 69% degli attacchi è stato il protocollo desktop remoto (RDP) usato per gattonare.

Sophos ha rilasciato il suo Active Adversary Playbook 2021. Descrive il comportamento degli aggressori e gli strumenti, le tecniche e le procedure (TTP) osservati dai cacciatori di minacce e dagli analisti di Sophos nel 2020 fino alla primavera del 2021. Il playbook si basa su dati di telemetria e 81 indagini su incidenti specifici da parte del team Sophos Managed Threat Response (MTR) e del team Sophos Rapid Response. L'obiettivo del nuovo almanacco è aiutare i team di sicurezza a comprendere meglio le tattiche di attacco e rilevare e mitigare in modo più efficace le attività dannose sulle reti.

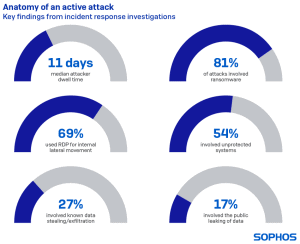

I risultati mostrano, tra l'altro, che gli aggressori sono rimasti nella rete per una media di undici giorni prima di essere scoperti, e l'irruzione non rilevata più lunga è durata addirittura 15 mesi. Il ransomware è stato coinvolto nell'81% degli incidenti e il 69% degli attacchi ha utilizzato il Remote Desktop Protocol (RDP) per infiltrarsi lateralmente nella rete.

I risultati più importanti del rapporto

Il tempo medio di permanenza degli aggressori prima del rilevamento è stato di 11 giorni

Per mettere questo nel contesto, 264 giorni danno agli aggressori potenzialmente 11 ore per attività criminali come il furto di credenziali o l'esfiltrazione di dati. Considerando che alcune di queste attività richiedono minuti o ore per essere completate, XNUMX giorni sono un tempo infinito per devastare la rete di un'organizzazione. Eccezione: gli attacchi con ransomware tradizionale di solito hanno mostrato un tempo di permanenza più breve, poiché l'obiettivo qui è solo quello di distruggere.

Il Remote Desktop Protocol (RDP) ha svolto un ruolo nel 90% degli attacchi esaminati

Inoltre, nel 69% di tutti i casi, gli aggressori hanno utilizzato RDP per movimenti non rilevati nella rete. Le misure di sicurezza per RDP come le VPN o l'autenticazione a più fattori di solito si concentrano sulla protezione dell'accesso esterno. Tuttavia, non funzionano se l'attaccante è già all'interno della rete. Di conseguenza, gli aggressori utilizzano sempre più RDP per infiltrarsi in un sistema in attacchi attivi controllati da tastiera, ad esempio con ransomware.

Ci sono interessanti correlazioni tra i cinque strumenti più utilizzati

Ad esempio, quando PowerShell viene utilizzato in un attacco, anche Cobalt Strike è coinvolto il 58% delle volte, PsExec il 49%, Mimikatz il 33% e GMER il 19%. Cobalt Strike e PsExec vengono utilizzati insieme nel 27% degli attacchi, mentre Mimikatz e PsExec vengono utilizzati insieme nel 31% degli attacchi. Infine, la combinazione di Cobalt Strike, PowerShell e PsExec si verifica nel 12% di tutti gli attacchi. Tali correlazioni sono importanti perché il loro rilevamento può fungere da avviso tempestivo di un attacco imminente o confermare la presenza di un attacco attivo.

Il ransomware è stato implicato nell'81% degli attacchi analizzati da Sophos

L'effettiva attivazione del ransomware è spesso il momento in cui un attacco diventa visibile per la prima volta a un team di sicurezza IT. Non sorprende che la stragrande maggioranza degli incidenti documentati da Sophos riguardasse il ransomware. Altri tipi di attacco includevano, tra gli altri, la pura esfiltrazione di dati, cryptominer, trojan bancari e attacchi di pen test.

Il bene e il male non sono sempre facili da distinguere

“Il panorama delle minacce sta diventando sempre più confuso e complesso. I criminali informatici lanciano i loro attacchi utilizzando un'ampia varietà di competenze e risorse, dagli script kiddie ai gruppi di hacker sostenuti dal governo. Ciò rende il lavoro difficile per i difensori", afferma John Shier, senior security advisor di Sophos. "Nell'ultimo anno, il nostro team di risposta agli incidenti ha contribuito a neutralizzare gli attacchi effettuati da più gruppi di attacco utilizzando più di 400 strumenti diversi".

Molti di questi strumenti vengono utilizzati anche dagli amministratori IT e dai professionisti della sicurezza nelle loro attività quotidiane ed è una sfida distinguere tempestivamente tra attività innocue e dannose. Soprattutto considerando che gli aggressori conducono le loro attività sulla rete per una media di XNUMX giorni interferendo con le attività IT di routine, Shier afferma che è importante che i difensori conoscano i segnali d'allarme a cui prestare attenzione e indagare. Ad esempio, dovrebbe essere attivo un allarme rosso quando uno strumento legittimo o un'attività nota viene scoperta in un luogo o in un momento inaspettato. Shier ha continuato: "La tecnologia può fare una grande differenza in questi giorni, ma nell'attuale panorama delle minacce, l'esperienza umana e la capacità di rispondere individualmente sono una parte importante di qualsiasi soluzione di sicurezza".

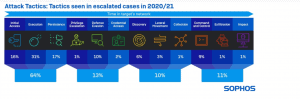

Altri argomenti dell'Active Advisory Playbook 2021 includono le tecniche e le tattiche di attacco più comunemente utilizzate, i primi segni di un attacco, i tipi di minaccia più osservati e i gruppi di hacker più comunemente identificati.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.