È ancora un attacco informatico in laboratorio: ricercatori israeliani hanno installato malware su un pc e poi hanno utilizzato le onde elettromagnetiche generate dall'alimentatore di un pc per trasferire alcuni dati a uno smartphone remoto dietro un muro.

I ricercatori israeliani hanno studiato un nuovo metodo di attacco chiamato COVID-Bit. Utilizza le onde elettromagnetiche di un dispositivo, come un PC, per trasmettere dati da dispositivi isolati da Internet (sistemi air-gap) su una distanza di almeno due metri. Lì possono essere catturati da un ricevitore con uno smartphone, anche dietro un muro. Come avere i ricercatori hanno esposto in un file PDF tecnico disponibile gratuitamente.

Dispositivi intercettati senza accesso a Internet

L'attacco COVID-bit è stato sviluppato dal ricercatore della Ben-Gurion University Mordechai Guri, che ha studiato diversi metodi per rubare dati sensibili dai sistemi air-gap. Non si tratta principalmente di attaccare, ma di riconoscere ciò che è possibile e come difendersi da esso.

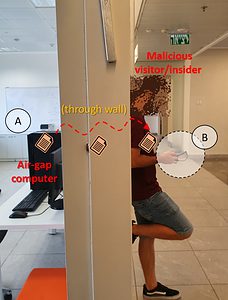

🔎 Ecco come i ricercatori hanno attaccato il sistema Air Gap in un esperimento (Immagine: Ben-Gurion University of the Negev).

I cosiddetti sistemi air gap si trovano solitamente in ambienti ad alto rischio come le infrastrutture energetiche, il governo e le unità di controllo delle armi. Questi sistemi sono sempre disconnessi da Internet o non hanno alcun accesso. Tuttavia, affinché l'attacco ricercato funzioni, il malware deve essere installato sul PC o sul sistema. Sembra inverosimile ma era il caso di Stuxnet, per esempio. Il worm ha indirizzato così male i sistemi di controllo delle centrifughe di arricchimento dell'uranio dell'Iran che sono stati distrutti.

Bassa velocità di trasferimento dati

I primi risultati mostrano velocità di trasferimento dati molto basse, ma queste sono sufficienti. Inoltre, la ricerca mirava più a dimostrare la fattibilità di questo attacco. Per trasmettere i dati nell'attacco COVID-bit, i ricercatori hanno creato un programma malware che regola il carico della CPU e quindi la frequenza del core in un modo specifico per far sì che gli alimentatori dei computer air-gap emettano radiazioni elettromagnetiche trasmesse su una banda a bassa frequenza .

Secondo i ricercatori, un'adeguata difesa contro tali attacchi è molto difficile, poiché le frequenze della CPU e dell'alimentatore dovrebbero essere monitorate sui sistemi air gap.

Maggiori informazioni su Sophos.com