Il problema degli strumenti inutilizzati e dimenticati: cronologia di un attacco ransomware Midas. Il Sophos Rapid Response Team descrive come i criminali informatici hanno proceduto in un vero caso di attacco Midas e come si sono mossi nella rete tramite strumenti commerciali da ottobre a dicembre 2021 prima di lanciare finalmente l'attacco ransomware.

Con un ecosistema di sicurezza integrato e Zero Trust, gli aggressori avrebbero avuto poche possibilità di infiltrarsi nella rete e l'organizzazione attaccata avrebbe avuto un maggiore controllo sull'accesso non autorizzato alla rete.

Grande attacco con Midas ransomware

Dopo un attacco ransomware a un fornitore di tecnologia nel dicembre 2021 il team Sophos Rapid Response è stato chiamato in aiuto. I risultati forensi mostrano che nell'attacco sono stati utilizzati almeno due diversi strumenti commerciali di accesso remoto e un'utilità Windows open source utilizzando il meno noto ransomware Midas. Durante la loro analisi, gli esperti hanno anche scoperto prove che i criminali informatici erano attivi su un controller di dominio e altri computer nella rete almeno due mesi prima della comparsa del ransomware. Ciò corrisponde a una classica catena di eventi che probabilmente avrebbe potuto essere prevenuta con una strategia di sicurezza coerente e zero trust.

Una tipica struttura IT nasconde dei rischi

L'azienda attaccata gestiva un'infrastruttura IT e di sicurezza del tipo che si può trovare migliaia di volte. Citrix è stato utilizzato per virtualizzare i desktop dei dipendenti. La topologia di rete è stata organizzata in modo piatto, con l'intera rete accessibile tramite VPN. La maggior parte dei dispositivi fisici consisteva in server Windows che eseguivano macchine virtuali. Non c'era segmentazione della rete. Tutto sommato, un'infrastruttura tipica che rende relativamente facile un attacco informatico.

corso dell'attacco

L'attacco è stato eseguito con più azioni da parte degli attori della minaccia, creando servizi Windows per eseguire più script PowerShell su una macchina alla volta, che a sua volta ha coinvolto altre macchine nel loro attacco lungo il percorso. Ciò ha consentito loro di accedere a qualsiasi altra macchina, indipendentemente dal fatto che si trattasse di un server o di una VM, tramite il protocollo SMB.

In un ambiente Zero Trust, i controlli di accesso correttamente configurati avrebbero potuto impedire agli aggressori di utilizzare un computer compromesso contro un altro.

In retrospettiva, la scientifica è stata in grado di datare quello che è presumibilmente il primo compromesso al 13 ottobre. Non è stato fino al 7 dicembre che gli aggressori hanno iniziato a distribuire il file binario del ransomware ai computer della rete. Di conseguenza, gli intrusi sono passati inosservati per oltre due mesi. Hanno eseguito comandi, avviato connessioni RDP interne, utilizzato software commerciale di accesso remoto già installato, esfiltrato dati nel cloud e spostato file da e verso uno dei controller di dominio del bersaglio.

Il problema degli strumenti inutilizzati e dimenticati

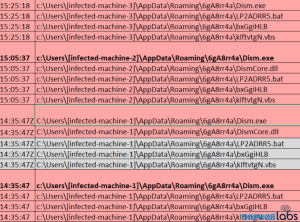

Comandi ripetuti eseguiti su più computer nel corso di un'ora configurano i servizi che trasferiscono il dannoso DismCore.dll all'avvio (Immagine: Sophos).

Sebbene Midas non sia una minaccia importante come alcune delle altre famiglie di ransomware, gli aggressori sembravano seguire uno schema familiare durante l'incidente. Hanno utilizzato strumenti e processi di gestione Windows tradizionali (ad esempio PowerShell e Deployment Image Servicing and Management Tool) nonché strumenti commerciali di accesso remoto (AnyDesk e TeamViewer) che hanno meno probabilità di attivare un avviso anti-malware.

In questo incidente, il team IT dell'azienda ha testato AnyDesk, TeamViewer e vari altri strumenti di accesso remoto. Sebbene alla fine gli strumenti non siano stati utilizzati, rimangono inutilizzati su vari server, che i criminali informatici utilizzano a proprio vantaggio. In alcuni casi, hanno utilizzato anche lo strumento open source Process Hacker per identificare e aggirare i prodotti di sicurezza degli endpoint utilizzati dall'azienda attaccata.

Un ecosistema di sicurezza con Zero Trust avrebbe protetto

“Questo è un buon esempio di ciò che può accadere a molte aziende perché gestiscono l'IT in un modo o nell'altro. Schermare le reti aziendali principalmente dall'esterno è sicuramente un metodo di protezione efficace in connessione con un ecosistema di sicurezza integrato. Tuttavia, anche questo approccio basato sul perimetro presenta sempre più lacune. I dipendenti lavorano sempre più in mobilità, anche tramite altre reti. Esistono anche applicazioni software-as-a-service (SaaS), piattaforme cloud e servizi basati su cloud. Non esiste quasi nessuna rete aziendale in cui tutti i sistemi integrati siano sicuri. È qui che entra in gioco il concetto Zero Trust – non fidarsi di niente e di nessuno e controllare tutto”, afferma Michael Veit, esperto di sicurezza di Sophos.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.