Bitdefender Labs scopre spionaggio informatico militare: il gruppo di hacker Naikon utilizza tecniche di caricamento laterale e potenti backdoor per lo spionaggio e l'esfiltrazione di dati.

Durante un'analisi dell'abuso di software legittimo vulnerabile, Bitdefender Labs ha scoperto una lunga campagna di spionaggio informatico del noto gruppo APT Naikon. Naikon è attiva da più di un decennio. Il gruppo di lingua cinese si concentra su obiettivi di alto livello come agenzie governative e organizzazioni militari. Le prove raccolte suggeriscono che l'obiettivo della campagna fosse lo spionaggio e l'esfiltrazione di dati. Tali attacchi, che seguono l'esempio in una delle regioni più pericolose al momento, il sud-est asiatico, sono ipotizzabili anche in Europa.

Prendere di mira le organizzazioni militari nel sud-est asiatico

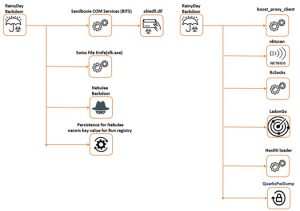

Gli esperti di Bitdefender Labs sono stati in grado di determinare che le vittime di questa operazione sono organizzazioni militari nel sud-est asiatico. La campagna è stata attiva tra giugno 2019 e marzo 2021. All'inizio dell'operazione, gli aggressori hanno utilizzato il body loader Aria e una nuova backdoor chiamata "Nebulae" come prima fase dell'attacco. A partire da settembre 2020, il gruppo ha aggiunto la backdoor RainyDay al proprio toolkit.

Vengono utilizzate tecniche di caricamento laterale

Il dirottamento di DLL e altre tecniche di sideload sono in circolazione da molto tempo. Si verificano frequentemente e possono essere respinti bene in teoria. Ma ciò che sembra semplice sulla carta diventa rapidamente un problema nel mondo del software sempre più complesso. Ecco perché gli hacker utilizzano il sideload per compromettere, sia per i clienti privati che per quelli governativi. Come parte di questa ondata di attacchi, il gruppo Naikon ha anche abusato di numerose applicazioni legittime.

Nuova backdoor / kill chain ricostruita

Bitdefender Labs ha anche scoperto una nuova backdoor, che hanno soprannominato Nebulae. Nebulae funge da backup per gli intrusi una volta che le difese hanno rimosso la backdoor principale. Gli esperti di Bitdefender sono stati in grado di ricostruire la kill chain completa di questa campagna del Naikon Group ed elencare tutti gli strumenti utilizzati. Bitdefender presenta tutti i dettagli dell'attacco in un report PDF in lingua inglese.

Altro su Bitdefender.com