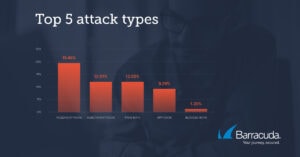

Nuova ricerca Barracuda: i criminali informatici si rivolgono sempre più ai bot e all'automazione per rendere i loro attacchi più efficienti ed eludere il rilevamento. Barracuda ha analizzato un campione di due mesi di dati sugli attacchi contro le applicazioni Web bloccate dai sistemi Barracuda e ha rilevato un numero enorme di attacchi automatizzati. I primi cinque attacchi sono stati dominati da attacchi effettuati utilizzando strumenti automatizzati.

Quasi il 20% degli attacchi scoperti erano attacchi fuzzing, che utilizzano l'automazione per tentare di trovare e sfruttare le vulnerabilità delle applicazioni. Gli attacchi di iniezione sono seguiti a circa il 12%, con la maggior parte degli aggressori che utilizza strumenti automatizzati come sqlmap per infiltrarsi nelle applicazioni. Molti di questi attacchi erano attacchi a livello di script per bambini senza esplorazione per personalizzare gli attacchi. I bot mascherati da bot di Google o simili sono rimasti indietro con poco più del 12% degli attacchi alle applicazioni web analizzati. Gli attacchi DDoS (Distributed Denial of Service) alle applicazioni erano sorprendentemente prevalenti, rappresentando oltre il 9% del campione analizzato. Una piccola parte degli attacchi (1,2%) proveniva da bot bloccati dagli amministratori del sito.

Ecco uno sguardo più da vicino alle tendenze degli attacchi alle app Web e ai modi in cui i criminali informatici utilizzano gli attacchi automatizzati.

Tendenze attuali negli attacchi alle app Web

Gli attacchi automatici utilizzano i bot per sfruttare le vulnerabilità nelle applicazioni web. Questi attacchi possono variare da bot falsi che si atteggiano a bot di Google per evitare il rilevamento, ad attacchi DDoS alle applicazioni che tentano di arrestare in modo anomalo un sito Web sovraccaricando leggermente l'applicazione.

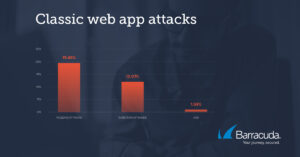

Sebbene il traffico di bot sia un problema in rapida crescita, ciò non significa che i criminali informatici stiano abbandonando le loro vecchie abitudini. La maggior parte degli attacchi analizzati da Barracuda erano classici attacchi di app web come attacchi injection (12%) e cross-site scripting (XSS) (1%). Come accennato, la maggior parte del traffico di attacco proviene da strumenti di ricognizione o strumenti di fuzzing utilizzati per sondare le applicazioni.

Spesso usato: attacchi di iniezione

Gli attacchi di iniezione sono attualmente l'attacco principale nella OWASP Top 10, un elenco dei rischi per la sicurezza più critici, e sono stati presenti in ogni edizione sin dal primo elenco. Non ci sono segni che questi attacchi scompariranno poiché sono relativamente facili da eseguire e possono portare enormi profitti ai criminali informatici. Anche gli attacchi di cross-site scripting sono stati molto popolari, classificandosi al terzo posto tra gli attacchi più comuni in questa categoria.

Una parte significativa del traffico di attacco analizzato ha preso di mira le vulnerabilità di WordPress o PHP (in genere le pagine phpMyAdmin), rispettivamente il 6,1% e l'1,05%. Tuttavia, alcuni di questi attacchi hanno preso di mira anche siti non PHP o non WP, suggerendo che alcuni aggressori siano script kiddie. Tuttavia, questi aggressori probabilmente impareranno presto a condurre una migliore ricognizione prima di lanciare gli attacchi.

Revival: richiedere attacchi di contrabbando

Gli attacchi di contrabbando di richieste erano storicamente diminuiti a livelli trascurabili fino a quando non sono stati scoperti gli attacchi di desync HTTP. Da allora, gli attacchi di contrabbando sono tornati su larga scala. Gli attacchi di contrabbando di richieste sfruttano l'incapacità del server di gestire in modo sicuro le anomalie in vari aspetti di una richiesta HTTP. La ricerca di Barracuda ha rilevato che oltre il 60% degli attacchi di contrabbando utilizzava un'intestazione non valida. Un terzo ha utilizzato una lunghezza del contenuto multipla, il 3% aveva una lunghezza del contenuto errata.

Attacchi contro le API JSON

La maggior parte degli attacchi che Barracuda ha osservato contro le API JSON sono stati testati sulle condizioni al contorno, il che significa che alla fine hanno tentato di confondere le API. Il 95% di questi tipi di attacchi ha superato il valore del numero massimo e quasi il 4% di questi attacchi ha superato la lunghezza del valore massimo. L'analisi ha rilevato anche altri tentativi di attacco al traffico (attacchi XSS e SQL injection), ma il volume di questi tipi di attacco era da molto basso a trascurabile nel campione. Aspettatevi che questo aumenti nel corso del prossimo anno.

Gli attacchi mirati alla fuga di dati si sono concentrati principalmente sull'estrazione di informazioni sensibili come i numeri delle carte di credito. Visa è stata l'obiettivo principale di oltre tre quarti di questi attacchi. JCB segue a grande distanza con oltre il 20 percento, così come Mastercard, Diners e American Express con una quota notevolmente inferiore.

Lo stato di sicurezza della crittografia

La crittografia del traffico previene una varietà di attacchi, come gli attacchi man-in-the-middle, e fornisce un livello di protezione per gli utenti che navigano nei siti web. Tuttavia, gli attacchi possono ancora avvenire all'interno del flusso di dati. Quasi il 92 percento del traffico analizzato era su HTTPS. Meno del 10% del traffico è stato gestito tramite HTTP. Questa è una buona notizia per la posizione di sicurezza delle applicazioni web.

I fornitori di browser hanno dato la priorità a TLS1.3 come protocollo preferito e questo sta iniziando a influenzare l'adozione mainstream di questi protocolli. Nel campione esaminato, solo poche aziende avevano attivato il vecchio protocollo SSLv3, notevolmente insicuro. E anche tra le aziende che avevano abilitato questo protocollo, c'era pochissimo traffico SSLv3. Lo stesso vale per TLS1.0 e TLS1.1, con l'utilizzo di questi protocolli in rapido calo, ognuno dei quali rappresenta meno dell'1% del traffico analizzato. Un intero 65% del traffico analizzato utilizzava TLS1.3, il protocollo più sicuro attualmente disponibile. Circa un terzo del traffico HTTPS viene ancora eseguito su TLS1.2, ma quel numero sta lentamente diminuendo.

Analisi del browser su TLS1.3

Quando si analizzano i browser che utilizzano TLS1.3 (in base all'agente utente segnalato), Chrome è stato il browser più popolare, rappresentando il 47% del traffico, seguito da Safari, che ha rappresentato il 34% del traffico TLS1.3. Sorprendentemente, Edge ha spinto Firefox al terzo posto con il 16%. Firefox è stato utilizzato solo per il 3% del traffico. La perdita di terreno di Firefox rispetto a Edge è probabilmente dovuta a due cose: il predominio di Chrome e il passaggio a Edge da parte dei sistemi aziendali che in precedenza preferivano Internet Explorer.

TLS1.2 mostra una tendenza piuttosto sorprendente. Qui l'utilizzo di Internet Explorer è superiore a quello di Chrome, con più della metà del traffico proveniente da Internet Explorer, mentre l'utilizzo di Chrome è poco meno del 40%. In confronto, Safari utilizza meno del 10 percento e l'utilizzo di Firefox è ancora inferiore.

Tendenza degli utenti verso browser più sicuri

Inoltre, l'indagine ha dimostrato che gli aggiornamenti automatici per Chrome e Firefox vengono utilizzati abbastanza frequentemente. La maggior parte delle versioni del browser nell'analisi erano tra le più recenti o una o due versioni dietro. C'è ancora un gran numero di utenti di Internet Explorer, ma IE11 è stata la versione utilizzata nella stragrande maggioranza dei casi. Ciò mostra una tendenza verso browser più aggiornati e sicuri. In confronto, il traffico automatizzato utilizzava poco TLS1.3; la maggior parte utilizza TLS1.2. Ciò include il monitoraggio del sito Web, i robot e strumenti come curl.

Come le aziende possono proteggersi dagli attacchi automatizzati

Quando si tratta di proteggere da attacchi più recenti come bot e attacchi API, i team di sicurezza a volte possono essere sopraffatti dalla moltitudine di soluzioni richieste. La buona notizia è che queste soluzioni vengono consolidate in soluzioni WAF/WAF-as-a-Service, note anche come Web Application e API Protection Services (WAAP).

WAF Magic Quadrant 2020 Servizi WAAP

Nel suo Magic Quadrant WAF 2020, Gartner definisce i servizi WAAP come l'evoluzione dei servizi WAF cloud: "I servizi WAAP combinano la fornitura as-a-service basata su cloud di WAF, mitigazione dei bot, protezione DDoS e sicurezza API con un modello di abbonamento". Le aziende dovrebbero quindi cercare una soluzione WAF-as-a-Service o WAAP che includa la mitigazione dei bot, la protezione DDoS, la sicurezza delle API e la protezione del credential stuffing e assicurarsi che siano configurate correttamente.

È anche importante rimanere informati sulle minacce attuali e sul loro sviluppo. Barracuda prevede che i primi tre attacchi che le applicazioni dovranno affrontare quest'anno sono attacchi di bot automatizzati, attacchi alle API e attacchi alle catene di fornitura del software. Questi attacchi più recenti hanno meno difese ed è più probabile che vengano lasciati passare, in parte a causa di una mancanza di comprensione e in alcuni casi a causa di applicazioni shadow distribuite senza protezioni adeguate. Tuttavia, combinando l'esperienza nelle ultime tattiche di attacco utilizzate dai criminali informatici e le ultime tecnologie, le aziende possono ridurre significativamente i rischi di attacchi sempre più automatizzati alle applicazioni web.

Scopri di più su Barracuda.com[stellaboxid=5]