Gli esperti di sicurezza di Proofpoint hanno scoperto una nuova campagna informatica che prende di mira in particolare gli alleati della NATO. Il gruppo di hacker TA473, un attore di Advanced Persistent Threat (APT), sta utilizzando una vulnerabilità IT chiamata "Vulnerabilità Zimbra" (CVE-2022-27926) per la sua attuale campagna.

L'obiettivo dei loro attacchi sono i portali webmail pubblicamente accessibili ospitati da Zimbra (la Zimbra Collaboration Suite è una soluzione di posta elettronica e groupware). Nell'ambito delle loro attività, gli aggressori tentano di ottenere l'accesso alle e-mail relative alla guerra tra Russia e Ucraina da parte di organizzazioni militari, governative e diplomatiche in Europa. Il gruppo APT TA473 è anche noto come Winter Vivern o UAC-0114.

Forti attacchi contro obiettivi occidentali

Il gruppo utilizza strumenti di scansione come Acunetix per identificare i portali webmail privi di patch di proprietà di organizzazioni pertinenti e trovare modi per ottenere l'accesso. Dopo le scansioni iniziali, gli aggressori inviano e-mail di phishing che impersonano agenzie governative attendibili e si collegano a URL dannosi nel corpo dell'e-mail. Questi URL sono progettati per sfruttare le vulnerabilità note per eseguire JavaScript sui portali webmail dell'organizzazione di destinazione.

Inoltre, gli aggressori sembrano dedicare molto tempo all'esame dei singoli portali webmail delle loro vittime e alla scrittura di payload JavaScript personalizzati per eseguire attacchi CSRF (cross-site request forgery). Questi payload personalizzati e ad alta intensità di manodopera consentono agli aggressori di rubare nomi utente e password, nonché di archiviare sessioni attive e token CSRF nei cookie che facilitano l'accesso ai portali webmail dell'organizzazione NATO rivolti al pubblico.

Gruppo APT TA473 attivo da anni

“Seguiamo le attività di TA473 da circa due anni. Il gruppo è caratterizzato da tenacia e grande impegno", commenta Michael Raggi, ricercatore di sicurezza presso Proofpoint. “Questo gruppo ha costantemente preso di mira funzionari americani ed europei, nonché personale militare e diplomatico in Europa. Dalla fine del 2022, TA473 ha dedicato molto tempo allo studio dei portali webmail delle agenzie governative europee e alla scansione delle vulnerabilità dell'infrastruttura accessibile al pubblico. In definitiva, vogliono ottenere l'accesso alle e-mail di coloro che negli ambienti governativi sono collegati alla guerra della Russia contro l'Ucraina".

Ecco come funzionano gli attacchi di TA473

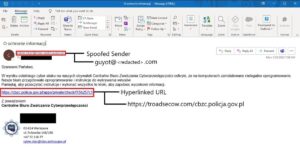

🔎 Email TA473 con un URL che reindirizza a una risorsa controllata da un utente malintenzionato (Immagine: Proofpoint).

Le seguenti tattiche di phishing sono state osservate su obiettivi statunitensi ed europei, oltre a furto di credenziali, distribuzione di malware e campagne di contraffazione di richieste cross-site.

- TA473 invia e-mail da indirizzi e-mail compromessi. Spesso queste e-mail provengono da domini ospitati da WordPress privi di patch o non sicuri al momento della compromissione.

- TA473 falsifica il campo del mittente dell'e-mail per impersonare l'utente dell'organizzazione di destinazione.

Oppure TA473 falsifica il campo del mittente dell'e-mail per fingere di essere un'organizzazione comunemente nota nella politica mondiale.

- TA473 utilizza un URL non sospetto dell'organizzazione di destinazione o di un'organizzazione partner pertinente nel corpo dell'e-mail.

- TA473 collega quindi questo URL innocuo all'infrastruttura che controlla o compromette per fornire un payload di prima fase o reindirizzare a una pagina di destinazione utilizzata per raccogliere le credenziali.

- TA473 utilizza spesso percorsi URL strutturati che includono un valore hash per il target, un riferimento non crittografato all'organizzazione target e, in alcuni casi, versioni crittografate o in chiaro dell'URL non sospetto collegato al target nell'e-mail originale.

A proposito di Proofpoint Proofpoint, Inc. è un'azienda leader nella sicurezza informatica. L'obiettivo di Proofpoint è la protezione dei dipendenti. Perché questi significano il capitale più grande per un'azienda, ma anche il rischio più grande. Con una suite integrata di soluzioni di sicurezza informatica basate su cloud, Proofpoint aiuta le organizzazioni di tutto il mondo a bloccare le minacce mirate, proteggere i propri dati e istruire gli utenti IT aziendali sui rischi degli attacchi informatici.