Gli attacchi con Conti ransomware su Exchange Server continuano e diventano sempre più efficienti. I SophosLabs scoprono che i cybercriminali hanno piazzato sette backdoor in un unico attacco.

Le indagini sui recenti attacchi a Exchange Server con il ransomware Conti hanno dimostrato che i criminali informatici accedono ai sistemi tramite ProxyShell. Negli ultimi mesi sono stati rilasciati vari aggiornamenti critici per le vulnerabilità di Microsoft Exchange. ProxyShell è un'evoluzione del metodo di attacco ProxyLogon. Negli ultimi mesi, l'exploit è diventato uno dei principali strumenti utilizzati dagli aggressori ransomware, compresi quelli che utilizzano il nuovo ransomware LockFile, apparso per la prima volta a luglio.

Poiché la conoscenza di questo vettore di attacco è aumentata, i criminali informatici hanno ridotto il tempo di permanenza da settimane a ore dal momento in cui il ransomware viene lanciato fino a quando il ransomware non viene finalmente attivato sulle reti di destinazione.

Attacchi veloci "efficienti".

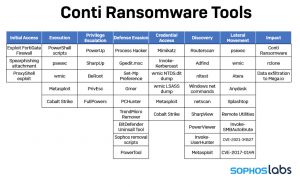

L'ampia gamma di strumenti del ransomware Conti offre agli aggressori molte opzioni di attacco (Immagine: Sophos).

In un attacco basato su ProxyShell osservato da Sophos, gli aggressori di Conti sono riusciti a ottenere l'accesso alla rete della vittima e a impostare una web shell remota in meno di un minuto. Tre minuti dopo, i criminali hanno installato una seconda web shell di backup. In soli 30 minuti, avevano un elenco completo di computer, controller di dominio e amministratori di dominio sulla rete. Dopo quattro ore, gli aggressori di Conti avevano ottenuto le credenziali degli account dell'amministratore di dominio e avevano iniziato a eseguire i comandi. Entro 48 ore dal primo accesso, gli aggressori hanno esfiltrato circa 1 terabyte di dati. Dopo cinque giorni, hanno scatenato il ransomware Conti attraverso la rete, mirando specificamente alle singole condivisioni di rete su ciascun computer.

Evil Legacy: 7 backdoor

Nel corso della violazione, gli aggressori di Conti hanno installato non meno di sette backdoor sulla rete: due web shell, Cobalt Strike e quattro strumenti commerciali di accesso remoto (AnyDesk, Atera, Splashtop e Remote Utilities). Le web shell installate in precedenza venivano utilizzate principalmente per l'accesso iniziale; Cobalt Strike e AnyDesk sono gli strumenti principali che hanno utilizzato per il resto dell'attacco.

Maggiori informazioni su Sophos.com

A proposito di Sophos Sophos gode della fiducia di oltre 100 milioni di utenti in 150 paesi. Offriamo la migliore protezione contro le minacce informatiche complesse e la perdita di dati. Le nostre soluzioni di sicurezza complete sono facili da implementare, utilizzare e gestire. Offrono il costo totale di proprietà più basso del settore. Sophos offre soluzioni di crittografia pluripremiate, soluzioni di sicurezza per endpoint, reti, dispositivi mobili, e-mail e web. C'è anche il supporto dei SophosLabs, la nostra rete globale di centri di analisi proprietari. Le sedi di Sophos sono a Boston, USA e Oxford, UK.