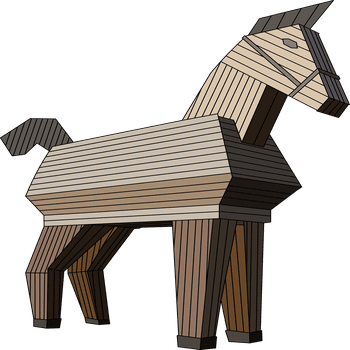

I ricercatori di sicurezza hanno scoperto una contraffazione fraudolenta del popolare software 3CX Desktop che include malware o trojan, un sistema di telefonia basato su standard aperti. Puoi usarlo per effettuare chiamate direttamente sul desktop con un auricolare.

La versione del trojan ora scoperta contiene un file DLL dannoso che sostituisce un file originale fornito in bundle con la versione benigna dell'applicazione. Quando l'applicazione falsa viene caricata, la 3CX DesktopApp firmata esegue la DLL dannosa come parte della sua procedura di esecuzione predefinita. In questo modo, l'innocua e popolare applicazione VoIP è diventata un vero e proprio malware che si connette a server di terze parti ed è in grado di eseguire malware di seconda fase, caricando così il malware sul computer in modo indipendente. Secondo i risultati degli esperti, è già stato scaricato inconsapevolmente molte volte.

Strumento multifunzionale

3CXDesktopApp è un client desktop per il sistema Voice over IP (VoIP) di 3CX. L'applicazione consente agli utenti di comunicare all'interno e all'esterno dell'azienda tramite il proprio desktop o laptop. Il programma può registrare chiamate, abilitare videoconferenze e può essere utilizzato su sistemi operativi Windows, macOS e Linux, oltre che su piattaforme cloud. È uno strumento che le aziende usano quando hanno una forza lavoro ibrida o distribuita. I clienti includono fornitori di servizi governativi come il Dipartimento della Salute del Regno Unito, nonché grandi aziende tra cui Coca-Cola, Ikea e Honda. Questo è un classico attacco alla supply chain, anche se al momento in cui scriviamo non ci sono prove di una violazione del codice sorgente di 3CXDesktopApp. Nessuno si aspettava che l'applicazione sarebbe stata dotata di un impianto dannoso.

Attacco alla filiera

Lotem Finkelstein, Director of Threat Intelligence & Research di Check Point, sulla minaccia attuale: “Si tratta di un classico attacco alla supply chain progettato per sfruttare le relazioni di fiducia tra un'organizzazione e parti esterne, comprese le partnership con i fornitori o l'uso di software di terze parti parti su cui la maggior parte delle aziende fa affidamento in qualche modo. Questo incidente ci ricorda l'importanza di esaminare attentamente i nostri partner commerciali. Chiedere semplicemente cosa stanno facendo per la sicurezza informatica della tua organizzazione può limitare il rischio della tua organizzazione poiché gli attori delle minacce compromettono un'organizzazione e poi si fanno strada lungo la catena di approvvigionamento.

Malware personalizzato

Gli autori delle minacce evolvono costantemente le loro tecniche di attacco, facendo sempre meno affidamento sull'uso di malware personalizzati e affidandosi invece a strumenti non basati su firme. Sfruttano le funzionalità integrate del sistema operativo già installate sulla macchina di destinazione e sfruttano strumenti di gestione IT comuni che destano meno sospetti se rilevati. Spesso vengono utilizzati anche strumenti commerciali di pentesting e red team. Sebbene non si tratti di un fenomeno nuovo, ciò che era raro e riservato solo ad attori sofisticati è ora una tecnica diffusa utilizzata da tutti gli attori delle minacce. Guardando al futuro, è importante dare la priorità a un approccio alla sicurezza consolidato, completo e collaborativo che protegga le nostre reti dal panorama informatico in continua evoluzione”.

Gli utenti di Check Point possono respirare facilmente: tutte le vulnerabilità del software e le firme di attacco trovate o avvistate da Check Point Research, come questa versione Trojan dell'app desktop 3CX originale, vengono immediatamente indirizzate a ThreatCloud, il cervello dietro tutti i prodotti Check Point, che diffonde l'appropriato misure di protezione su tutti i prodotti Check-Point. Ciò significa che tutti i clienti Check Point sono immediatamente protetti senza patch. Questo è quello che è successo in questo caso: non appena è stata segnalata la versione trojan del client 3CXDesktopApp, tutte le relative protezioni sono state integrate su tutti i prodotti Check Point.

Maggiori informazioni su Checkpoint.com

Informazioni sul punto di controllo Check Point Software Technologies GmbH (www.checkpoint.com/de) è un fornitore leader di soluzioni di sicurezza informatica per pubbliche amministrazioni e aziende in tutto il mondo. Le soluzioni proteggono i clienti dagli attacchi informatici con un tasso di rilevamento leader del settore di malware, ransomware e altri tipi di attacchi. Check Point offre un'architettura di sicurezza a più livelli che protegge le informazioni aziendali su cloud, rete e dispositivi mobili e il sistema di gestione della sicurezza "un punto di controllo" più completo e intuitivo. Check Point protegge oltre 100.000 aziende di tutte le dimensioni.

Articoli relativi all'argomento